L’acteur menaçant connu sous le nom de SideWinder a ajouté un nouvel outil personnalisé à son arsenal de logiciels malveillants qui est utilisé dans des attaques de phishing contre des entités pakistanaises des secteurs public et privé.

« Les liens de phishing dans les e-mails ou les messages qui imitent les notifications et les services légitimes des agences et organisations gouvernementales au Pakistan sont les principaux vecteurs d’attaque du gang », a déclaré Group-IB, société de cybersécurité basée à Singapour. a dit dans un rapport de mercredi.

SideWinder, également suivi sous les noms Hardcore Nationalist, Rattlesnake, Razor Tiger et T-APT-04, est actif depuis au moins 2012 avec un accent principal sur le Pakistan et d’autres pays d’Asie centrale comme l’Afghanistan, le Bangladesh, le Népal, Singapour et Sri Lanka.

Le mois dernier, Kaspersky a attribué à ce groupe plus de 1 000 cyberattaques qui ont eu lieu au cours des deux dernières années, tout en dénonçant sa persistance et ses techniques d’obscurcissement sophistiquées.

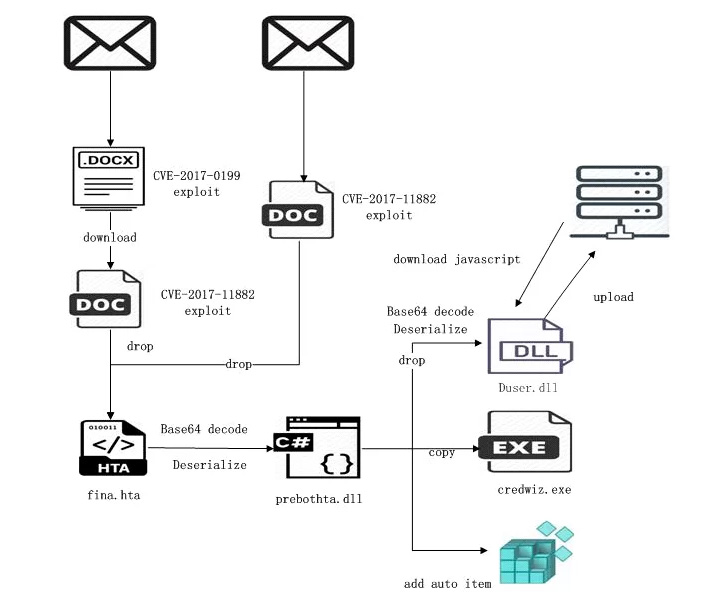

Le modus operandi de l’auteur de la menace implique l’utilisation d’e-mails de harponnage pour distribuer des archives ZIP malveillantes contenant des fichiers RTF ou LNK, qui téléchargent une charge utile d’application HTML (HTA) à partir d’un serveur distant.

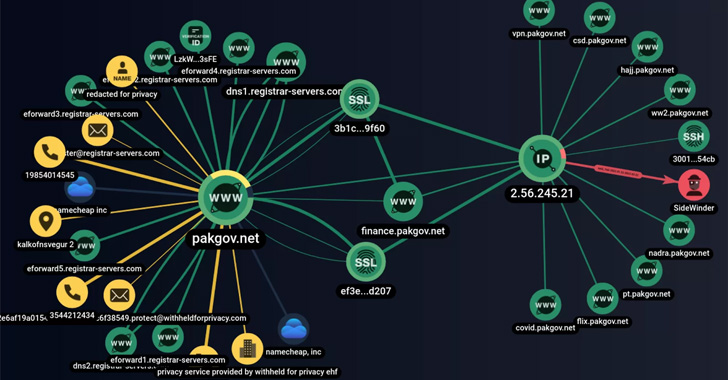

Ceci est réalisé en intégrant des liens frauduleux conçus pour imiter les notifications et les services légitimes des agences et organisations gouvernementales au Pakistan, le groupe mettant également en place des sites Web similaires se faisant passer pour des sites Web gouvernementaux pour recueillir les informations d’identification des utilisateurs.

L’outil personnalisé identifié par Group-IB, baptisé SideWinder.AntiBot.Script, agit comme un système de direction du trafic détournant les utilisateurs pakistanais en cliquant sur les liens de phishing vers des domaines escrocs.

Si un utilisateur dont l’adresse IP du client diffère du clic du Pakistan sur le lien, le script AntiBot redirige vers un document authentique situé sur un serveur légitime, indiquant une tentative de géolocalisation de ses cibles.

« Le script vérifie l’environnement du navigateur client et, sur la base de plusieurs paramètres, décide s’il faut émettre un fichier malveillant ou rediriger vers une ressource légitime », ont déclaré les chercheurs.

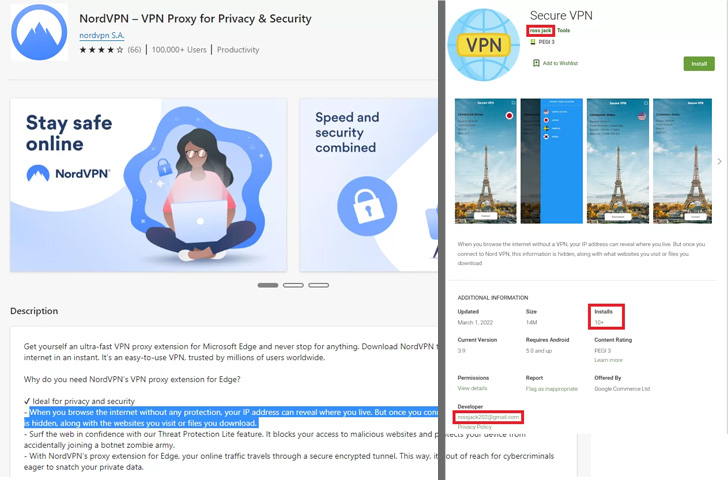

Une mention spéciale est un lien de phishing qui télécharge une application VPN appelée Secure VPN (« com.securedata.vpn ») depuis la boutique officielle Google Play dans le but de se faire passer pour l’application Secure VPN légitime (« com.securevpn.securevpn »).

Bien que le but exact de la fausse application VPN reste flou, ce n’est pas la première fois que SideWinder contourne les protections du Google Play Store pour publier des applications malveillantes sous prétexte de logiciel utilitaire.

En janvier 2020, Trend Micro détaillé trois applications malveillantes déguisées en outils de photographie et de gestion de fichiers qui ont exploité une faille de sécurité dans Android (CVE-2019-2215) pour obtenir des privilèges root et abuser des autorisations des services d’accessibilité pour récolter des informations sensibles.