Des chercheurs en cybersécurité ont examiné de plus près le cheval de Troie d’accès à distance RokRAT utilisé par l’acteur parrainé par l’État nord-coréen connu sous le nom de ScarCruft.

« RokRAT est un cheval de Troie d’accès à distance (RAT) sophistiqué qui a été observé comme un composant essentiel de la chaîne d’attaque, permettant aux acteurs de la menace d’obtenir un accès non autorisé, d’exfiltrer des informations sensibles et de maintenir potentiellement un contrôle persistant sur les systèmes compromis », ThreatMon a dit.

ScarCruft, actif depuis au moins 2012, est un groupe de cyberespionnage qui opère au nom du gouvernement nord-coréen, se concentrant exclusivement sur des cibles dans son homologue du sud.

Le groupe est considéré comme un élément subordonné au sein du ministère nord-coréen de la Sécurité d’État (MSS). Les chaînes d’attaque montées par le groupe se sont fortement appuyées sur l’ingénierie sociale pour harponner les victimes et livrer des charges utiles sur les réseaux cibles.

Cela inclut l’exploitation des vulnérabilités du Hangul Word Processor (HWP) de Hancom, un logiciel de productivité largement utilisé par les organisations publiques et privées en Corée du Sud, pour diffuser son malware signature appelé RokRAT.

La porte dérobée Windows, également appelée DOGCALL, est activement développée et maintenue, et a depuis été portée sur d’autres systèmes d’exploitation tels que macOS et Android.

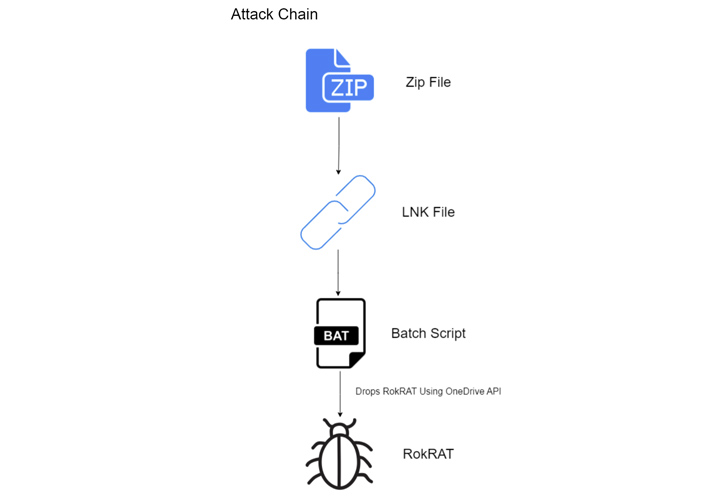

Les récentes attaques de harponnage, comme en témoignent le centre d’intervention d’urgence de sécurité AhnLab (ASEC) et Check Point, ont utilisé des fichiers LNK pour déclencher des séquences d’infection en plusieurs étapes qui aboutissent finalement au déploiement du logiciel malveillant RokRAT.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

RokRAT permet à l’adversaire de récolter les métadonnées du système, de prendre des captures d’écran, d’exécuter des commandes arbitraires reçues d’un serveur distant, d’énumérer les répertoires et d’exfiltrer les fichiers d’intérêt.

Le développement vient comme l’ASEC divulgué une attaque ScarCruft qui exploite un exécutable Windows se faisant passer pour un document Hangul pour déposer un logiciel malveillant configuré pour contacter une URL externe toutes les 60 minutes.

« L’URL enregistrée dans le planificateur de tâches semble être une page d’accueil normale, mais elle contient un shell Web », a noté l’ASEC.