Des connexions potentielles entre une solution de crimeware-as-a-service (Caas) basée sur un abonnement et une copie fissurée de Cobalt Strike ont été établies dans ce que les chercheurs soupçonnent d’être proposé comme un outil permettant à ses clients d’organiser des activités de post-exploitation.

Prometheus, comme le service est appelé, a été révélé pour la première fois en août 2021 lorsque la société de cybersécurité Group-IB a divulgué les détails des campagnes de distribution de logiciels malveillants entreprises par des groupes cybercriminels pour distribuer Campo Loader, Hancitor, IcedID, QBot, Buer Loader et SocGholish en Belgique. et les États-Unis

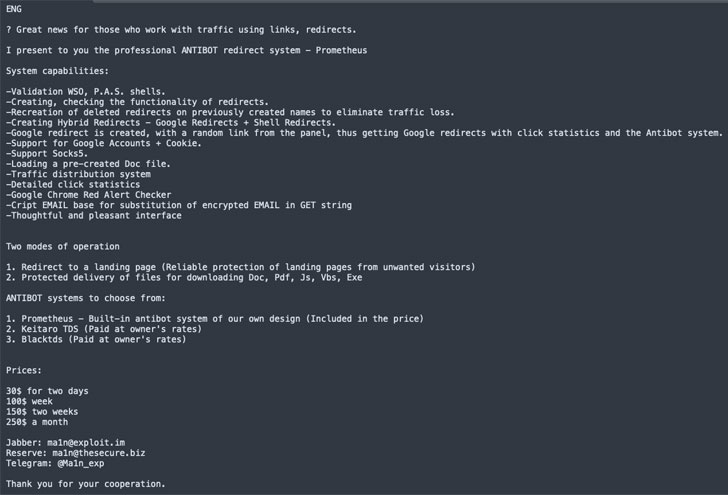

Coûtant 250 $ par mois, il est commercialisé sur les forums clandestins russes en tant que système de direction du trafic (TDS) pour permettre la redirection du phishing à grande échelle vers des pages de destination malveillantes conçues pour déployer des charges utiles de logiciels malveillants sur les systèmes ciblés.

« Prometheus peut être considéré comme un service/plate-forme complet qui permet aux groupes de menaces de diffuser facilement leurs opérations de malware ou de phishing », a déclaré l’équipe de recherche et de renseignement de BlackBerry. mentionné dans un rapport partagé avec The Hacker News. « Les principaux composants de Prometheus incluent un réseau d’infrastructures malveillantes, la distribution d’e-mails malveillants, l’hébergement de fichiers illicites via des services légitimes, la redirection du trafic et la capacité de fournir des fichiers malveillants. »

En règle générale, la redirection est canalisée à partir de l’une des deux sources principales, à savoir à l’aide de publicités malveillantes (alias malvertising) sur des sites Web légitimes, ou via des sites Web qui ont été falsifiés pour insérer du code malveillant.

Dans le cas de Prometheus, la chaîne d’attaque commence par un e-mail de spam contenant un fichier HTML ou une page Google Docs qui, lors de l’interaction, redirige la victime vers un site Web compromis hébergeant une porte dérobée PHP qui prend les empreintes digitales de la machine pour déterminer si le servez la victime avec un logiciel malveillant ou redirigez-la vers une autre page susceptible de contenir une arnaque par hameçonnage. »

La première activité liée aux opérateurs du service, qui s’appellent « Ma1n » sur les forums de piratage, aurait commencé en octobre 2018, l’auteur étant lié à d’autres outils illicites offrant des redirections de haute qualité et des kits PowerMTA pour l’envoi aux entreprises. boîtes aux lettres, avant de mettre en vente Prometheus TDS le 22 septembre 2020.

Ce n’est pas tout. BlackBerry a également découvert des chevauchements entre les activités liées à Prometheus et une version illégitime du logiciel de simulation d’adversaires et d’émulation de menaces Cobalt Strike, ce qui soulève la possibilité que la copie soit « proliférée par les opérateurs Prometheus eux-mêmes ».

« Il est possible que quelqu’un lié au Prometheus TDS conserve cette copie fissurée et la fournisse lors de l’achat », ont déclaré les chercheurs. « Il est également possible que cette installation fissurée soit fournie dans le cadre d’un playbook standard ou d’une installation de machine virtuelle (VM). »

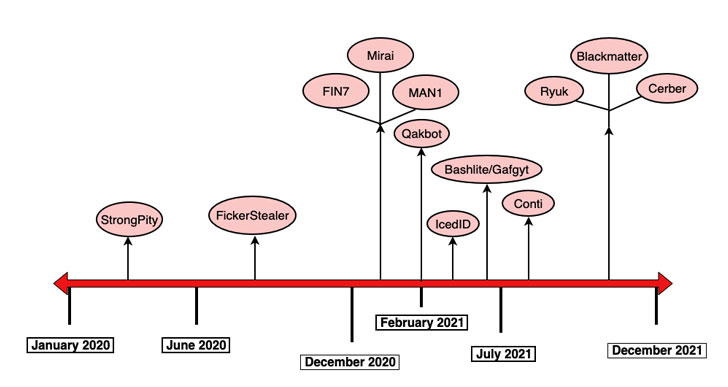

Cela est corroboré par le fait qu’un certain nombre d’acteurs malveillants, dont DarkCrystal RAT, FickerStealer, FIN7, Qakbot et IceID, ainsi que des cartels de rançongiciels tels que REvil, Ryuk (Wizard Spider), BlackMatter et Cerber, ont utilisé le logiciel fissuré. copie en question au cours des deux dernières années.

En plus de cela, le même Cobalt Strike Beacon a également été observé en conjonction avec des activités associées à un courtier d’accès initial suivi sous le nom de Zebra2104, dont les services ont été utilisés par des groupes comme StrongPity, MountLocker et Phobos pour leurs propres campagnes.

« Bien que les TDS ne soient pas un nouveau concept, le niveau de complexité, de support et le faible coût financier ajoutent de la crédibilité à la théorie selon laquelle il s’agit d’une tendance susceptible d’augmenter dans un avenir proche du paysage des menaces », ont noté les chercheurs.

« Le volume de groupes qui utilisent des offres telles que Prometheus TDS témoigne du succès et de l’efficacité de ces services illicites d’infrastructure de location, qui sont essentiellement des entreprises à part entière qui soutiennent les activités malveillantes de groupes, quels que soient leur taille, leur niveau de ressources ou de motivations. »