Une campagne d’espionnage en cours menée par le groupe Gamaredon, lié à la Russie, cible les employés du gouvernement ukrainien, de la défense et des forces de l’ordre avec un élément d’information sur mesure volant des logiciels malveillants.

« L’adversaire utilise des documents de phishing contenant des leurres liés à l’invasion russe de l’Ukraine », ont déclaré les chercheurs de Cisco Talos, Asheer Malhotra et Guilherme Venere. a dit dans un article technique partagé avec The Hacker News. « Les fichiers LNK, PowerShell et VBScript permettent un accès initial, tandis que des binaires malveillants sont déployés dans la phase post-infection. »

Actif depuis 2013, Gamaredon – également connu sous le nom d’Actinium, Armageddon, Primitive Bear, Shuckworm et Trident Ursa – a été lié à de nombreuses attaques visant des entités ukrainiennes à la suite de l’invasion militaire russe de l’Ukraine fin février 2022.

L’opération de phishing ciblée, observée aussi récemment qu’en août 2022, fait également suite à des intrusions similaires découvertes par Symantec le mois dernier impliquant l’utilisation de logiciels malveillants tels que Giddome et Pterodo. L’objectif principal de ces attaques est d’établir un accès à long terme pour l’espionnage et le vol de données.

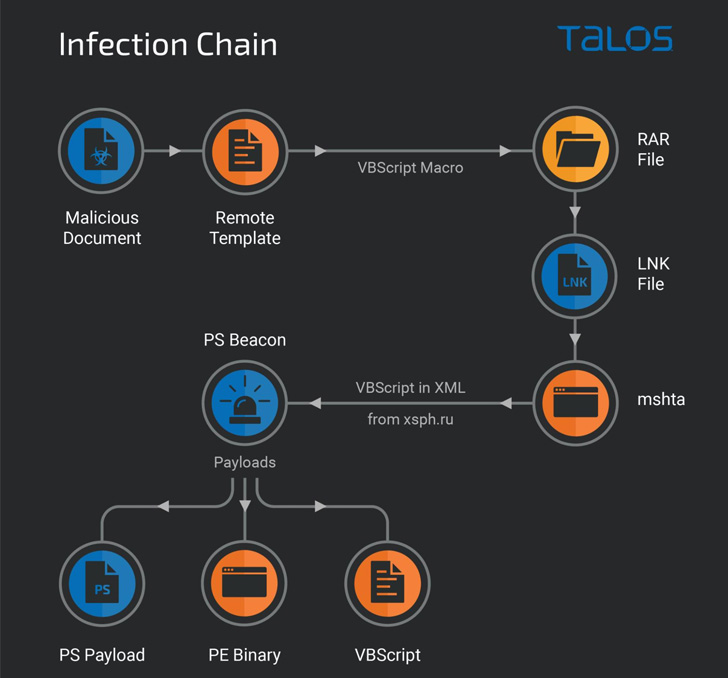

Cela implique d’utiliser des documents Microsoft Word leurres contenant des leurres liés à l’invasion russe de l’Ukraine distribués par e-mail pour infecter des cibles. Lorsqu’elles sont ouvertes, les macros cachées dans les modèles distants sont exécutées pour récupérer les fichiers RAR contenant LNK.

Les fichiers LNK font apparemment référence à des briefings de renseignement liés à l’invasion russe de l’Ukraine pour inciter les victimes sans méfiance à ouvrir les raccourcis, ce qui entraîne l’exécution d’un script de balise PowerShell qui ouvre finalement la voie aux charges utiles de la prochaine étape.

Cela inclut un autre script PowerShell qui est utilisé pour fournir un accès persistant au système compromis et fournir des logiciels malveillants supplémentaires, y compris un nouveau logiciel malveillant capable de piller les fichiers (.doc, .docx, .xls, .rtf, .odt, .txt, .jpg, . jpeg, .pdf, .ps1, .rar, .zip, .7z et .mdb) de la machine ainsi que tout lecteur amovible qui y est connecté.

« L’infostealer est un malware à double usage qui inclut des capacités d’exfiltration de types de fichiers spécifiques et de déploiement de charges utiles binaires et basées sur des scripts supplémentaires sur un terminal infecté », ont déclaré les chercheurs, ajoutant qu’il pourrait s’agir d’un composant de la famille de portes dérobées Giddome.

Les découvertes surviennent à un moment où les cyberattaques continuent d’être un élément important de la stratégie de guerre hybride moderne au milieu du conflit entre la Russie et l’Ukraine. Plus tôt ce mois-ci, le Threat Analysis Group (TAG) de Google a révélé jusqu’à cinq campagnes différentes montées par un groupe ayant des liens avec le cartel de la cybercriminalité Conti.