De nouvelles recherches ont révélé qu’il est possible pour les acteurs de la menace d’abuser d’une fonctionnalité légitime dans GitHub Codespaces pour fournir des logiciels malveillants aux systèmes victimes.

Espaces de code GitHub est un environnement de développement configurable basé sur le cloud qui permet aux utilisateurs de déboguer, de maintenir et de valider les modifications apportées à une base de code donnée à partir d’un navigateur Web ou via une intégration dans Visual Studio Code.

Il est également livré avec une fonctionnalité de redirection de port qui permet d’accéder à une application Web qui s’exécute sur un port particulier dans l’espace de code directement à partir du navigateur sur une machine locale à des fins de test et de débogage.

« Vous pouvez également transférer un port manuellement, étiqueter les ports transférés, partager les ports transférés avec les membres de votre organisation, partager publiquement les ports transférés et ajouter des ports transférés à la configuration de l’espace de code », GitHub explique dans sa documentation.

C’est important à noter ici que tout port redirigé rendu public permettra également à toute partie connaissant l’URL et le numéro de port de voir l’application en cours d’exécution sans aucune authentification.

GitHub Codespaces utilise HTTP pour le transfert de port. Si le port visible publiquement est mis à jour pour utiliser HTTPS ou supprimé et rajouté, la visibilité du port est automatiquement changée en privé.

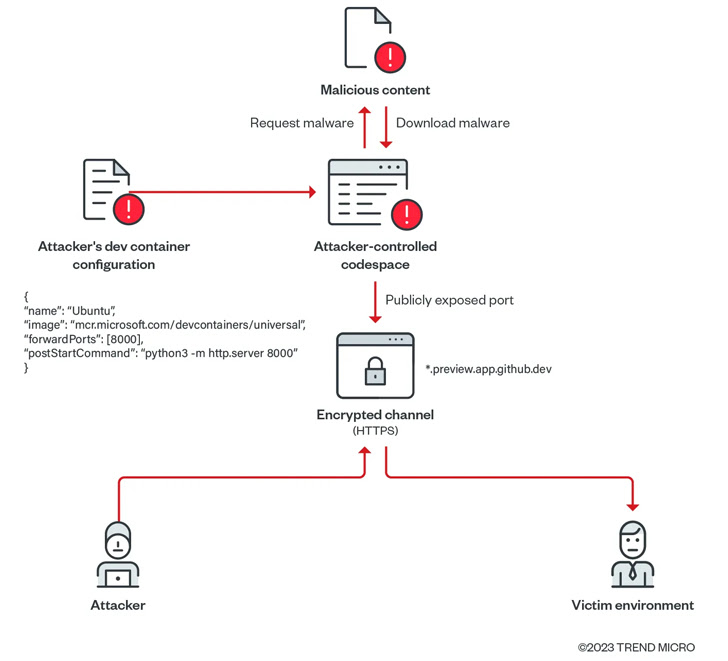

Entreprise de cybersécurité Trend Micro trouvé que ces ports redirigés partagés publiquement pourraient être exploités pour créer un serveur de fichiers malveillant à l’aide d’un compte GitHub.

« Dans le processus, ces environnements abusés ne seront pas signalés comme malveillants ou suspects, même s’ils diffusent des contenus malveillants (tels que des scripts, des logiciels malveillants et des ransomwares, entre autres), et les organisations peuvent considérer ces événements comme bénins ou faux positifs », ont déclaré les chercheurs. ont déclaré Nitesh Surana et Magno Logan.

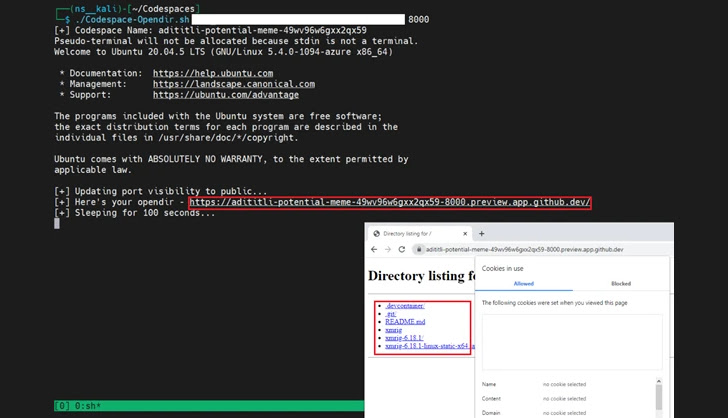

Dans un exploit de preuve de concept (PoC) démontré par Trend Micro, un acteur malveillant pourrait créer un espace de code et télécharger des logiciels malveillants à partir d’un domaine contrôlé par l’attaquant vers l’environnement, et définir la visibilité du port transféré sur public, transformant essentiellement le application pour agir comme un serveur Web hébergeant des charges utiles malveillantes.

Plus troublant encore, l’adversaire peut augmenter cette méthode pour déployer des logiciels malveillants et compromettre l’environnement d’une victime, car chaque domaine d’espace de code associé au port exposé est unique et il est peu probable qu’il soit signalé par les outils de sécurité comme un domaine malveillant.

« En utilisant de tels scripts, les attaquants peuvent facilement abuser de GitHub Codespaces pour diffuser rapidement du contenu malveillant en exposant publiquement les ports de leurs environnements de codespace », ont expliqué les chercheurs.

Bien que la technique n’ait pas encore été observée dans la nature, les résultats rappellent comment les acteurs de la menace pourraient militariser les plates-formes cloud à leur avantage et mener un éventail d’activités illicites.

« Les services cloud offrent des avantages aux utilisateurs légitimes comme aux attaquants », ont conclu les chercheurs. « Les fonctionnalités offertes aux abonnés légitimes deviennent également disponibles pour les acteurs de la menace lorsqu’ils tirent parti des ressources fournies par le [cloud service provider]. »