Un acteur malveillant, probablement d’origine chinoise, tente activement d’exploiter une vulnérabilité zero-day dans la plate-forme de messagerie open source Zimbra dans le cadre de campagnes de harponnage qui ont débuté en décembre 2021.

L’opération d’espionnage — nom de code « CourrielVoleur » – a été détaillé par la société de cybersécurité Volexity dans un rapport technique publié jeudi, notant que l’exploitation réussie de la vulnérabilité de script intersite (XSS) pourrait entraîner l’exécution de code JavaScript arbitraire dans le contexte de la session Zimbra de l’utilisateur.

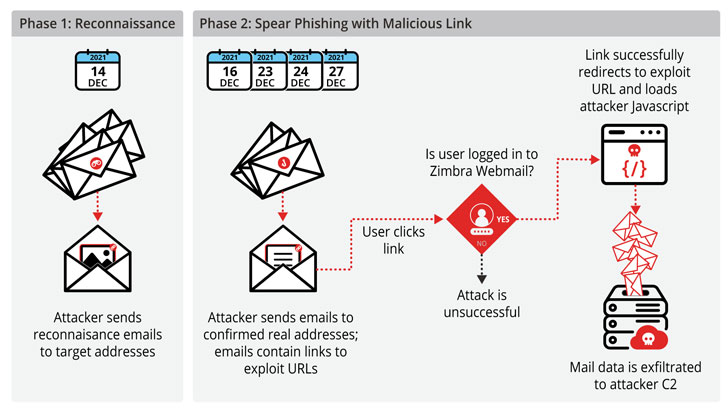

Volexity a attribué les intrusions, qui ont commencé le 14 décembre 2021, à un groupe de piratage auparavant sans papiers qu’il suit sous le nom de TEMP_HERETIC, les agressions visant le gouvernement européen et les entités médiatiques. Le bogue du jour zéro affecte l’édition open source la plus récente de Zimbra en cours d’exécution version 8.8.15.

On pense que les attaques se sont déroulées en deux phases; la première étape visait à reconnaître et à distribuer des e-mails conçus pour garder un œil si une cible recevait et ouvrait les messages. Dans l’étape suivante, plusieurs vagues d’e-mails ont été diffusées pour inciter les destinataires à cliquer sur un lien malveillant.

« Pour que l’attaque réussisse, la cible devrait visiter le lien de l’attaquant tout en étant connectée au client de messagerie Web Zimbra à partir d’un navigateur Web », ont noté Steven Adair et Thomas Lancaster. « Le lien lui-même, cependant, pourrait être lancé à partir d’une application pour inclure un client lourd, tel que Thunderbird ou Outlook. »

La faille non corrigée, si elle était militarisée, pourrait être exploitée pour exfiltrer les cookies afin de permettre un accès persistant à une boîte aux lettres, envoyer des messages de phishing à partir du compte de messagerie compromis pour étendre l’infection et même faciliter le téléchargement de logiciels malveillants supplémentaires.

« Aucun des infrastructure identifiée […] correspond exactement à l’infrastructure utilisée par les groupes de menaces précédemment classés », ont déclaré les chercheurs. « Cependant, sur la base de l’organisation ciblée et des individus spécifiques de l’organisation ciblée, et étant donné que les données volées n’auraient aucune valeur financière, il est probable que les attaques ont été menées par un acteur APT chinois. »

« Les utilisateurs de Zimbra devraient envisager de passer à version 9.0.0car il n’existe actuellement aucune version sécurisée de 8.8.15″, a ajouté la société.