Des chercheurs en cybersécurité ont dévoilé mardi une campagne d’espionnage en plusieurs étapes ciblant des hauts fonctionnaires supervisant la politique de sécurité nationale et des individus de l’industrie de la défense en Asie occidentale.

L’attaque est unique car elle exploite Microsoft OneDrive en tant que serveur de commande et de contrôle (C2) et est divisée en six étapes pour rester aussi cachée que possible, Trellix, une nouvelle société créée à la suite de la fusion des sociétés de sécurité McAfee Enterprise et FireEye, a déclaré dans un rapport partagé avec The Hacker News.

Les premiers signes d’activité associés à l’opération secrète auraient commencé dès le 18 juin 2021, avec deux victimes signalées les 21 et 29 septembre, suivies de 17 autres en une courte période de trois jours entre le 6 et le 8 octobre.

Trellix a attribué les attaques avec une confiance modérée au groupe russe APT28, l’acteur de la menace derrière la compromission de SolarWinds en 2020, sur la base de similitudes dans le code source ainsi que dans les indicateurs d’attaque et les objectifs géopolitiques.

« Nous sommes extrêmement confiants que nous avons affaire à un acteur très qualifié en fonction de la façon dont l’infrastructure, le codage des logiciels malveillants et le fonctionnement ont été mis en place », a déclaré Marc Elias, chercheur en sécurité chez Trellix.

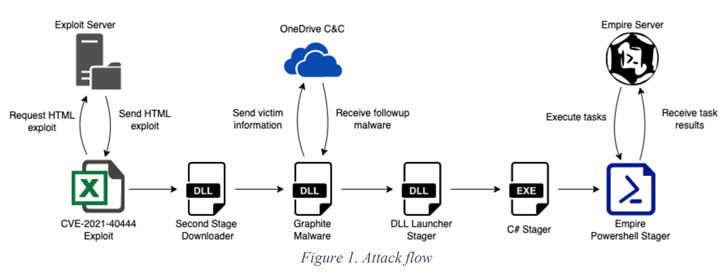

La chaîne d’infection commence par l’exécution d’un fichier Microsoft Excel contenant un exploit pour la vulnérabilité d’exécution de code à distance MSHTML (CVE-2021-40444), qui est utilisée pour exécuter un binaire malveillant qui agit comme téléchargeur d’un logiciel malveillant de troisième niveau appelé Graphite.

L’exécutable DLL utilise OneDrive comme serveur C2 via l’API Microsoft Graph pour récupérer des logiciels malveillants de transfert supplémentaires qui finissent par se télécharger et s’exécuter. Empire, un cadre de post-exploitation open source basé sur PowerShell largement utilisé par les acteurs de la menace pour les activités de suivi.

Au contraire, le développement marque l’exploitation continue de la faille du moteur de rendu MSTHML, avec Microsoft et SafeBreach Labs divulguant plusieurs campagnes qui ont militarisé la vulnérabilité pour planter des logiciels malveillants et distribuer des chargeurs Cobalt Strike Beacon personnalisés.