Microsoft a annoncé mardi avoir pris des mesures pour désactiver les faux comptes Microsoft Partner Network (MPN) utilisés pour créer des programmes malveillants. OAuth applications dans le cadre d’une campagne malveillante conçue pour violer les environnements cloud des organisations et voler des e-mails.

« Les applications créées par ces acteurs frauduleux ont ensuite été utilisées dans une campagne de phishing par consentement, qui a incité les utilisateurs à accorder des autorisations aux applications frauduleuses », a déclaré le géant de la technologie. m’a dit. « Cette campagne de phishing ciblait un sous-ensemble de clients principalement basés au Royaume-Uni et en Irlande. »

L’hameçonnage par consentement est un attaque d’ingénierie sociale où les utilisateurs sont amenés à accorder des autorisations à des applications cloud malveillantes, qui peuvent ensuite être militarisées pour accéder à des services cloud légitimes et à des données utilisateur sensibles.

Le fabricant de Windows a déclaré avoir pris connaissance de la campagne le 15 décembre 2022. Il a depuis alerté les clients concernés par e-mail, la société notant que les acteurs de la menace ont abusé du consentement pour exfiltrer les boîtes aux lettres.

En plus de cela, Microsoft a déclaré avoir mis en place des mesures de sécurité supplémentaires pour améliorer le processus de vérification associé au Programme de partenariat Microsoft Cloud (anciennement MPN) et minimiser le potentiel de fraude à l’avenir.

La divulgation coïncide avec un rapport libéré par Proofpoint sur la façon dont les pirates ont exploité avec succès « éditeur vérifié » statut pour infiltrer les environnements cloud des organisations.

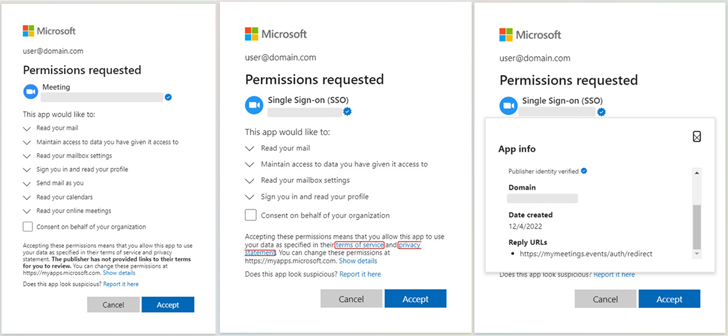

Ce qui est remarquable à propos de la campagne, c’est qu’en imitant les marques populaires, elle a également réussi à tromper Microsoft afin d’obtenir le badge bleu vérifié. « L’acteur a utilisé des comptes partenaires frauduleux pour ajouter un éditeur vérifié aux enregistrements d’applications OAuth qu’ils ont créés dans Azure AD », a expliqué la société.

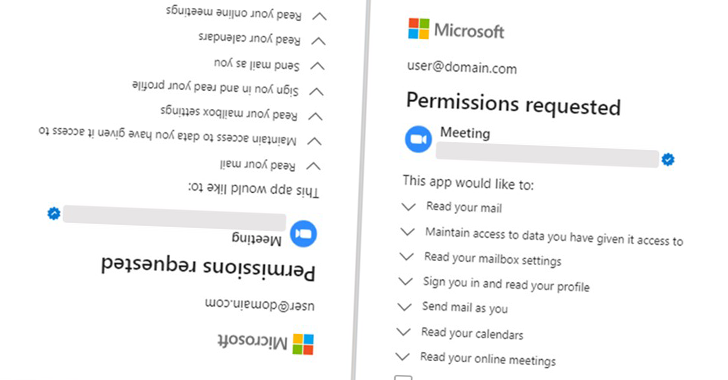

Ces attaques, qui ont été observées pour la première fois le 6 décembre 2022, utilisaient des versions similaires d’applications légitimes comme Zoom pour tromper les cibles en autorisant l’accès et faciliter le vol de données. Les cibles comprenaient les finances, le marketing, les gestionnaires et les cadres supérieurs.

Proofpoint a noté que les applications OAuth malveillantes avaient des « autorisations déléguées étendues » telles que la lecture des e-mails, l’ajustement des paramètres de la boîte aux lettres et l’accès aux fichiers et autres données connectés au compte de l’utilisateur.

Il a également dit que contrairement à un campagne précédente qui ont compromis les éditeurs vérifiés par Microsoft existants pour tirer parti des privilèges des applications OAuth, les dernières attaques sont conçues pour se faire passer pour des éditeurs légitimes afin qu’ils soient vérifiés et distribuent les applications malveillantes.

Deux des applications en question ont été nommées « Single Sign-on (SSO) », tandis que la troisième application s’appelait « Meeting » dans une tentative de se faire passer pour un logiciel de visioconférence. Les trois applications, créées par trois éditeurs différents, ciblaient les mêmes entreprises et exploitaient la même infrastructure contrôlée par les attaquants.

« L’impact potentiel sur les organisations comprend les comptes d’utilisateurs compromis, l’exfiltration de données, l’abus de marque d’organisations usurpées, la fraude par compromission des e-mails professionnels (BEC) et l’abus de boîtes aux lettres », a déclaré la société de sécurité d’entreprise.

La campagne aurait pris fin le 27 décembre 2022, après que Proofpoint a informé Microsoft de l’attaque du 20 décembre et que les applications ont été désactivées.

Les résultats démontrent la sophistication qui a été nécessaire pour monter l’attaque, sans parler du contournement des protections de sécurité de Microsoft et de l’abus de la confiance que les utilisateurs placent dans les fournisseurs et les fournisseurs de services de l’entreprise.

Ce n’est pas la première fois que de fausses applications OAuth sont utilisées pour cibler les services cloud de Microsoft. En janvier 2022, Proofpoint a détaillé une autre activité de menace appelée OiVaVoii qui visaient des cadres de haut niveau pour prendre le contrôle de leurs comptes.

Puis, en septembre 2022, Microsoft a révélé avoir démantelé une attaque qui utilisait des applications OAuth malveillantes déployées sur des locataires cloud compromis pour finalement prendre le contrôle des serveurs Exchange et distribuer du spam.