Microsoft a averti mardi qu’il avait récemment repéré une campagne malveillante ciblant les serveurs SQL qui exploite un binaire PowerShell intégré pour assurer la persistance sur les systèmes compromis.

Les intrusions, qui utilisent les attaques par force brute comme vecteur de compromis initial, se distinguent par leur utilisation de l’utilitaire « sqlps.exe« , le géant de la technologie mentionné dans une série de tweets.

Les objectifs ultimes de la campagne sont inconnus, tout comme l’identité de l’acteur menaçant qui l’organise. Microsoft traque le malware sous le nom « UtilisationSuspSQL. »

L’utilitaire sqlps.exe, fourni par défaut avec toutes les versions de SQL Servers, permet à un agent SQL (un service Windows d’exécuter des tâches planifiées) d’exécuter des tâches à l’aide du sous-système PowerShell.

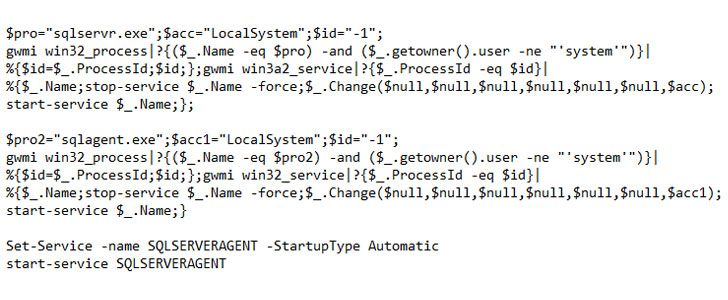

« Les attaquants obtiennent une persistance sans fichier en engendrant l’utilitaire sqlps.exe, un wrapper PowerShell pour exécuter des applets de commande SQL, pour exécuter des commandes de reconnaissance et changer le mode de démarrage du service SQL en LocalSystem », a noté Microsoft.

De plus, les attaquants ont également été observés en train d’utiliser le même module pour créer un nouveau compte avec rôle d’administrateur systèmepermettant effectivement de prendre le contrôle de SQL Server.

Ce n’est pas la première fois que des acteurs de la menace militarisent des binaires légitimes déjà présents dans un environnement, une technique appelée vivre hors de la terre (LotL), pour atteindre leurs objectifs infâmes.

Un avantage offert par de telles attaques est qu’elles tendent à être sans fichier car ils ne laissent aucun artefact derrière eux et les activités sont moins susceptibles d’être signalées par un logiciel antivirus car ils utilisent un logiciel de confiance.

L’idée est de permettre à l’attaquant de se fondre dans l’activité régulière du réseau et les tâches administratives normales, tout en restant caché pendant de longues périodes.

« L’utilisation de ce binaire vivant hors du pays (LOLBin) inhabituel souligne l’importance d’obtenir une visibilité complète sur le comportement d’exécution des scripts afin d’exposer le code malveillant », a déclaré Microsoft.