Un groupe de cyberespionnage nord-coréen nommé Konni a été lié à une série d’attaques ciblées visant le ministère des Affaires étrangères de la Fédération de Russie (MID) avec des leurres du Nouvel An pour compromettre les systèmes Windows avec des logiciels malveillants.

« Ce groupe d’activités démontre la nature patiente et persistante des acteurs avancés dans la conduite de campagnes en plusieurs phases contre les réseaux perçus à haute valeur ajoutée », des chercheurs de Black Lotus Labs de Lumen Technologies. mentionné dans une analyse partagée avec The Hacker News.

Les tactiques, techniques et procédures (TTP) du groupe Konni sont connues pour se chevaucher avec les acteurs de la menace appartenant au parapluie plus large de Kimsuky, qui est également suivi par la communauté de la cybersécurité sous les surnoms Velvet Chollima, ITG16, Black Banshee et Thallium.

Les attaques les plus récentes impliquaient l’acteur accédant aux réseaux cibles par le biais d’informations d’identification volées, exploitant la base pour charger des logiciels malveillants à des fins de collecte de renseignements, avec des signes précoces de l’activité documenté par MalwareBytes dès juillet 2021.

On pense que les itérations ultérieures de la campagne de phishing se sont déroulées en trois vagues – la première commençant le 19 octobre 2021 pour récolter les informations d’identification du personnel du MID, suivie par l’utilisation de leurres sur le thème de COVID-19 en novembre pour installer une version malveillante du mandat russe. logiciel d’enregistrement de vaccination qui a servi de chargeur pour des charges utiles supplémentaires.

« Le calendrier de cette activité était étroitement lié au passage de Lois russes sur les passeports pour les vaccins qui obligeait les Russes à recevoir un code QR du gouvernement pour prouver la vaccination afin d’accéder aux lieux publics tels que les restaurants et les bars », ont noté les chercheurs.

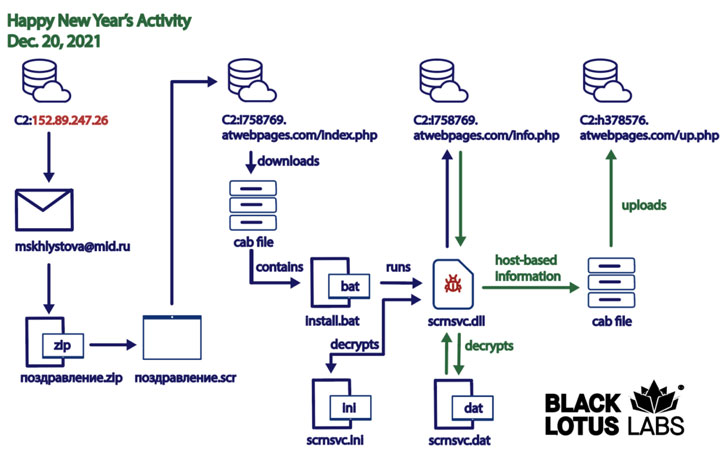

La troisième attaque, également corroborée par Cluster25 plus tôt cette semaine, a commencé le 20 décembre 2021, utilisant les festivités du Nouvel An comme thème de phishing pour déclencher une chaîne d’infection à plusieurs étapes qui a abouti à l’installation d’un cheval de Troie d’accès à distance nommé Konni RAT.

Plus précisément, les intrusions se sont produites en compromettant d’abord le compte de messagerie appartenant à un membre du personnel du MID, à partir duquel des e-mails ont été envoyés à au moins deux autres entités du MID, dont l’ambassade de Russie en Indonésie et Sergueï Alexeïevitch Riabkov, un sous-ministre chargé de la non-prolifération et du contrôle des armements.

Les missives par e-mail ont apparemment propagé un message de « bonne année », uniquement pour contenir une pièce jointe d’économiseur d’écran avec un cheval de Troie conçue pour récupérer et exécuter les exécutables de la prochaine étape à partir d’un serveur distant. La dernière étape de l’attaque est le déploiement du cheval de Troie Konni RAT, qui effectue une reconnaissance de la machine infectée et exfiltre les informations collectées vers le serveur.

« Bien que cette campagne particulière ait été très ciblée, il est vital pour les défenseurs de comprendre les capacités évolutives des acteurs avancés pour atteindre l’infection de cibles convoitées », a déclaré le chercheur, exhortant les organisations à faire attention aux e-mails de phishing et à utiliser l’authentification multifacteur pour sécuriser comptes.