Des pirates liés au gouvernement iranien ont ciblé des personnes spécialisées dans les affaires du Moyen-Orient, la sécurité nucléaire et la recherche sur le génome dans le cadre d’une nouvelle campagne d’ingénierie sociale conçue pour rechercher des informations sensibles.

La société de sécurité d’entreprise a attribué les attaques ciblées à un acteur menaçant nommé TA453, qui chevauche largement les cyberactivités surveillées sous les surnoms APT42, Charming Kitten et Phosphorus.

Tout commence par un e-mail de phishing se faisant passer pour des individus légitimes dans des organisations occidentales de recherche sur la politique étrangère, qui est finalement conçu pour recueillir des renseignements au nom du Corps des gardiens de la révolution islamique (CGRI) iranien.

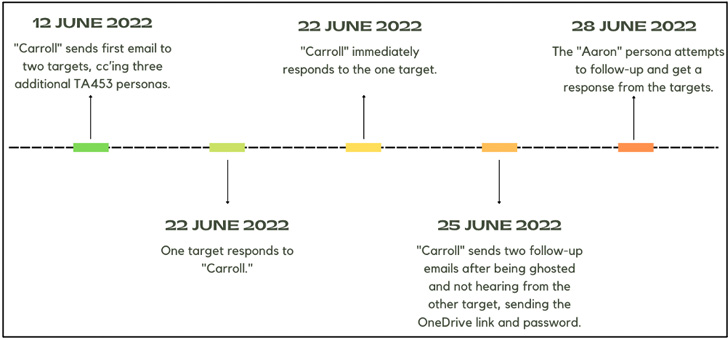

Les personnes usurpées incluent des personnes du Pew Research Center, du Foreign Policy Research Institute (FRPI), de Chatham House au Royaume-Uni et de la revue scientifique Nature. La technique aurait été déployée à la mi-juin 2022.

Ce qui est différent des autres attaques de phishing, c’est l’utilisation d’une tactique que Proofpoint appelle l’emprunt d’identité multiple (MPI), dans laquelle l’auteur de la menace emploie non pas un mais plusieurs personnages contrôlés par l’acteur dans la même conversation par e-mail pour renforcer les chances de succès.

L’idée est de « tirer parti du principe psychologique de la preuve sociale » et augmenter l’authenticité de la correspondance de l’acteur de la menace afin de faire adhérer la cible au stratagème, une tactique qui démontre la capacité continue de l’adversaire à intensifier son jeu.

« Il s’agit d’une technique intrigante car elle nécessite plus de ressources à utiliser par cible – brûlant potentiellement plus de personnages – et une approche coordonnée entre les différentes personnalités utilisées par TA453 », a déclaré Sherrod DeGrippo, vice-président de la recherche et de la détection des menaces chez Proofpoint, a dit dans un rapport.

Une fois que l’e-mail initial a suscité une réponse de la part de la cible, le personnage envoie ensuite un message de suivi contenant un lien OneDrive malveillant qui télécharge un document Microsoft Office, dont l’un fait prétendument allusion à un affrontement entre la Russie et les États-Unis.

Ce document utilise par la suite une technique appelée injection de modèle à distance pour télécharger Korg, un modèle composé de trois macros capables de rassembler les noms d’utilisateur, une liste des processus en cours d’exécution et les adresses IP publiques des victimes.

Outre l’exfiltration des informations de balisage, aucune autre action post-exploitation n’a été observée. L’absence « anormale » d’exécution de code et de comportement de commande et de contrôle a conduit à une évaluation selon laquelle les utilisateurs compromis pourraient être soumis à d’autres attaques basées sur le logiciel installé.

Ce n’est pas la première fois que l’acteur menaçant entreprend des campagnes d’usurpation d’identité. En juillet 2021, Proofpoint a révélé une opération de phishing baptisée SpoofedScholars qui ciblait des personnes axées sur les affaires du Moyen-Orient aux États-Unis et au Royaume-Uni sous le couvert d’universitaires de la School of Oriental and African Studies (SOAS) de l’Université de Londres.

Puis, en juillet 2022, la société de cybersécurité a découvert des tentatives de la part de TA453 de se faire passer pour des journalistes pour inciter des universitaires et des experts en politique à cliquer sur des liens malveillants qui redirigent les cibles vers des domaines de collecte d’informations d’identification.

La divulgation intervient au milieu d’une vague de cyber-activités liées à l’Iran. La semaine dernière, Microsoft a dévoilé une série d’attaques de rançongiciels montées par un sous-groupe Phosphorus surnommé DEV-0270 à l’aide de binaires vivant hors de la terre tels que BitLocker.

De plus, la société de cybersécurité Mandiant, qui est maintenant fait officiellement partie de Google Clouda détaillé les activités d’un acteur d’espionnage iranien nommé APT42 qui a été lié à plus de 30 opérations depuis 2015.

Pour couronner le tout, le département du Trésor a annoncé des sanctions contre le ministère iranien du Renseignement et de la Sécurité (Vevak) et son ministre du Renseignement, Esmaeil Khatib, en réponse aux « activités cyber-activées contre les États-Unis et leurs alliés ».

L’Albanie, qui a rompu ses relations diplomatiques avec l’Iran après l’avoir accusé d’une série de cyberoffensives depuis juillet, doigts pointus aux « mêmes agresseurs » au cours du week-end pour avoir mené une autre attaque contre un système gouvernemental utilisé pour suivre les passages frontaliers.

« Les acteurs de la menace alignés sur l’État sont parmi les meilleurs pour concevoir des campagnes d’ingénierie sociale bien pensées pour atteindre leurs victimes », a déclaré DeGrippo.

« Les chercheurs impliqués dans la sécurité internationale, en particulier ceux qui se spécialisent dans les études sur le Moyen-Orient ou la sécurité nucléaire, devraient maintenir un sens aigu de la vigilance lorsqu’ils reçoivent des e-mails non sollicités. »