L’acteur menaçant iranien connu sous le nom de Agrius exploite une nouvelle souche de ransomware appelée Oiseau d’argent dans ses attaques visant des organisations israéliennes.

Agrius, également connu sous le nom de Pink Sandstorm (anciennement Americium), a fait ses preuves dans la mise en scène d’attaques destructrices d’effacement de données visant Israël sous le couvert d’infections par ransomware.

Microsoft a attribué l’auteur de la menace au ministère iranien du renseignement et de la sécurité (MOIS), qui exploite également MuddyWater. Il est connu pour être actif depuis au moins décembre 2020.

En décembre 2022, l’équipe de piratage a été attribuée à une série de tentatives d’intrusions perturbatrices dirigées contre les industries du diamant en Afrique du Sud, en Israël et à Hong Kong.

Ces attaques impliquaient l’utilisation d’un essuie-glace devenu rançongiciel basé sur .NET appelé Apôtre et son successeur connu sous le nom de Fantasy. Contrairement à Apostle, Moneybird est programmé en C++.

« L’utilisation d’un nouveau ransomware, écrit en C++, est remarquable, car elle démontre les capacités croissantes du groupe et ses efforts continus dans le développement de nouveaux outils », ont déclaré Marc Salinas Fernandez et Jiri Vinopal, chercheurs chez Check Point. a dit.

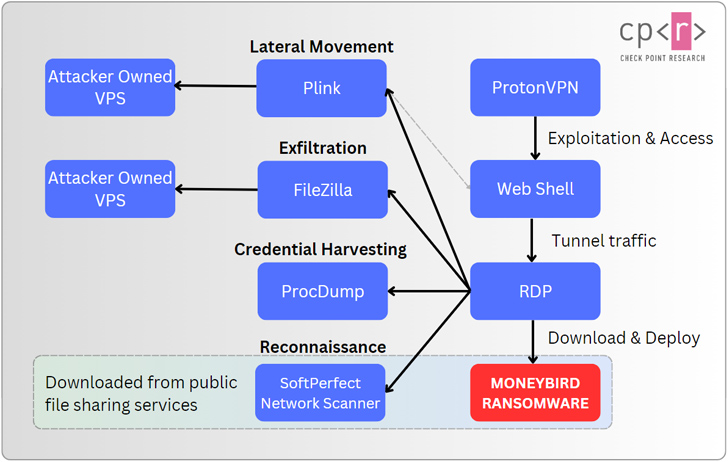

La séquence d’infection commence par l’exploitation des vulnérabilités au sein des serveurs Web exposés à Internet, conduisant au déploiement d’un shell Web appelé ASPXSpy.

Dans les étapes suivantes, le shell Web est utilisé comme conduit pour fournir des outils connus du public afin d’effectuer une reconnaissance de l’environnement de la victime, de se déplacer latéralement, de collecter des informations d’identification et d’exfiltrer des données.

Le rançongiciel Moneybird est également exécuté sur l’hôte compromis. Il est conçu pour crypter les fichiers sensibles dans le dossier « F:\User Shares » et déposer une note de rançon exhortant l’entreprise à les contacter dans les 24 heures ou risquer de faire fuiter leurs informations volées.

« L’utilisation d’un nouveau ransomware démontre les efforts supplémentaires de l’acteur pour améliorer les capacités, ainsi que le renforcement des efforts d’attribution et de détection », ont déclaré les chercheurs. « Malgré ces nouvelles » couvertures « , le groupe continue de suivre son comportement habituel et d’utiliser des outils et des techniques similaires à ceux d’avant. »

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

Agrius est loin d’être le seul groupe parrainé par l’État iranien à s’engager dans des cyberopérations ciblant Israël. Un rapport de Microsoft le mois dernier a révélé la collaboration de MuddyWater avec un autre cluster appelé Storm-1084 (alias DEV-1084) pour déployer le rançongiciel DarkBit.

Les conclusions surviennent également alors que ClearSky a révélé que pas moins de huit sites Web associés à des sociétés de transport, de logistique et de services financiers en Israël ont été compromis dans le cadre d’une attaque de point d’eau orchestrée par le groupe Tortoiseshell lié à l’Iran.

Dans un développement connexe, Proofpoint révélé que les fournisseurs de services gérés (MSP) régionaux en Israël ont été ciblés par MuddyWater dans le cadre d’une campagne de phishing conçue pour lancer des attaques de la chaîne d’approvisionnement contre leurs clients en aval.

La société de sécurité d’entreprise a en outre souligné l’escalade des menaces contre les petites et moyennes entreprises (PME) provenant de groupes de menaces sophistiqués, qui ont été observés en train d’exploiter l’infrastructure SMB compromise pour des campagnes de phishing et le vol financier.