Les chercheurs en cybersécurité ont découvert aujourd’hui le modus operandi d’un groupe de menaces insaisissable qui pirate les entités militaires et diplomatiques de haut niveau en Europe de l’Est pour espionnage.

Les résultats font partie d’une analyse collaborative menée par la firme de cybersécurité ESET et les entreprises concernées, résultant en un examen approfondi des opérations d’InvisiMole et des tactiques, outils et procédures (TTP) du groupe.

« Les chercheurs d’ESET ont mené une enquête sur ces attaques en coopération avec les organisations concernées et ont pu découvrir les ensembles d’outils sophistiqués et étendus utilisés pour la livraison, le mouvement latéral et l’exécution des portes dérobées d’InvisiMole », a déclaré la société dans un communiqué. rapport partagé avec The Hacker News.

Coopération avec le groupe Gamaredon

Première découvert en 2018, InvisiMole est actif au moins depuis 2013 dans le cadre d’opérations de cyberespionnage ciblées en Ukraine et en Russie. Après avoir glissé sous le radar, l’acteur de la menace est revenu à la fin de l’année dernière avec un ensemble d’outils mis à jour et des tactiques auparavant non signalées pour masquer les logiciels malveillants.

« InvisiMole a une architecture modulaire, commençant son voyage avec une DLL wrapper et exécutant ses activités à l’aide de deux autres modules intégrés dans ses ressources », avaient précédemment noté des chercheurs d’ESET dans un rapport de juin 2018. « Les deux modules sont des portes dérobées riches en fonctionnalités qui, ensemble, lui permettent de collecter autant d’informations que possible sur la cible. »

Le logiciel espion riche en fonctionnalités, baptisé RC2FM et RC2CL, s’est révélé capable de modifier le système, de scanner les réseaux sans fil pour suivre la géolocalisation des victimes, de recueillir des informations sur les utilisateurs et même de télécharger des fichiers sensibles situés dans la machine compromise. Mais le mécanisme exact de diffusion des logiciels malveillants est resté flou jusqu’à présent.

Non seulement ESET a trouvé des preuves de « vivre de la terre« des techniques qui exploitaient des applications légitimes pour mener furtivement des opérations malveillantes, mais ils ont également découvert des liens avec un deuxième acteur menaçant appelé le groupe Gamaredon, qui a un longue histoire de cyberattaques contre les institutions ukrainiennes.

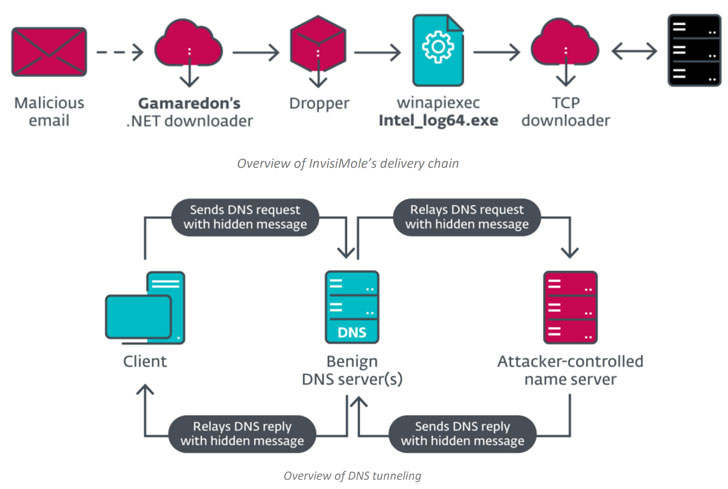

« Gamaredon est utilisé pour ouvrir la voie à une charge utile beaucoup plus furtive – selon notre télémétrie, un petit nombre de cibles de Gamaredon sont » mises à niveau « vers le logiciel malveillant InvisiMole avancé, probablement celles jugées particulièrement importantes par les attaquants », ont déclaré les chercheurs, ajoutant le malware n’est déployé qu’après que les attaquants ont obtenu des privilèges administratifs, car de nombreuses méthodes d’exécution d’InvisiMole nécessitent des autorisations élevées.

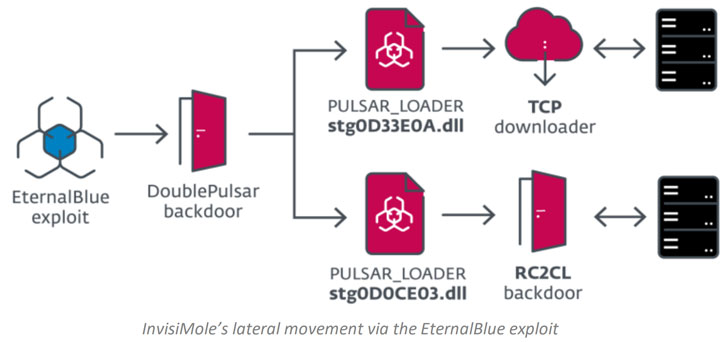

Une fois le compromis initial réalisé, InvisiMole exploite les vulnérabilités BlueKeep (CVE-2019-0708) et EternalBlue (CVE-2017-0144) dans les protocoles RDP et SMB ou utilise des documents et des programmes d’installation de chevaux de Troie pour se propager latéralement sur le réseau.

En plus d’utiliser des versions mises à jour des portes dérobées RC2CL et RC2FM, le malware utilise un nouveau téléchargeur TCS pour télécharger des modules supplémentaires et un téléchargeur DNS, qui, à son tour, exploite Tunnellisation DNS pour masquer les communications vers un serveur contrôlé par un attaquant.

« Avec la tunnellisation DNS, le client compromis ne contacte pas directement le serveur C&C; il ne communique qu’avec les serveurs DNS bénins avec lesquels la machine victime communiquerait normalement, où il envoie des demandes pour résoudre un domaine à son adresse IP », les chercheurs ont dit. « Le serveur DNS contacte ensuite le serveur de noms responsable du domaine dans la demande, qui est un serveur de noms contrôlé par un attaquant, et relaie sa réponse au client. »

RC2CL et RC2FM: logiciels espions complets

De plus, les charges utiles finales, RC2CL et RC2FM, ont été livrées via pas moins de quatre chaînes d’exécution différentes qui ont été réunies en combinant un shellcode malveillant avec des outils légitimes et des exécutables vulnérables.

La porte dérobée RC2CL améliorée prend en charge jusqu’à 87 commandes, avec des capacités pour allumer les périphériques webcam et microphone pour prendre des photos, enregistrer des vidéos et du son, capturer des captures d’écran, collecter des informations réseau, répertorier les logiciels installés et surveiller les documents récemment consultés par la victime. Bien qu’il ne soit pas utilisé en évidence, RC2FM est livré avec son propre ensemble de commandes d’exfiltration de documents, ainsi que de nouvelles fonctionnalités pour enregistrer les frappes et contourner le contrôle d’accès utilisateur (UAC).

De plus, les nouvelles versions de RC2CL et RC2FM sont livrées avec leurs propres moyens pour échapper à la détection antivirus, notamment en s’injectant dans d’autres processus inoffensifs et en supprimant des fonctionnalités spécifiques, telles que l’enregistrement des clés.

« Les cibles considérées comme particulièrement importantes par les attaquants sont passées d’un logiciel malveillant Gamaredon relativement simple au logiciel malveillant InvisiMole avancé », a déclaré Zuzana Hromcová, chercheuse à ESET. Cette coopération jusque-là inconnue entre les deux groupes « permet au groupe InvisiMole de concevoir des façons créatives de fonctionner sous le radar », a-t-elle ajouté.