Un nouvel acteur de la menace iranien a été découvert en exploitant une faille critique désormais résolue dans la plate-forme Microsoft Windows MSHTML pour cibler les victimes parlant le farsi avec un nouveau voleur d’informations basé sur PowerShell conçu pour récolter de nombreux détails sur les machines infectées.

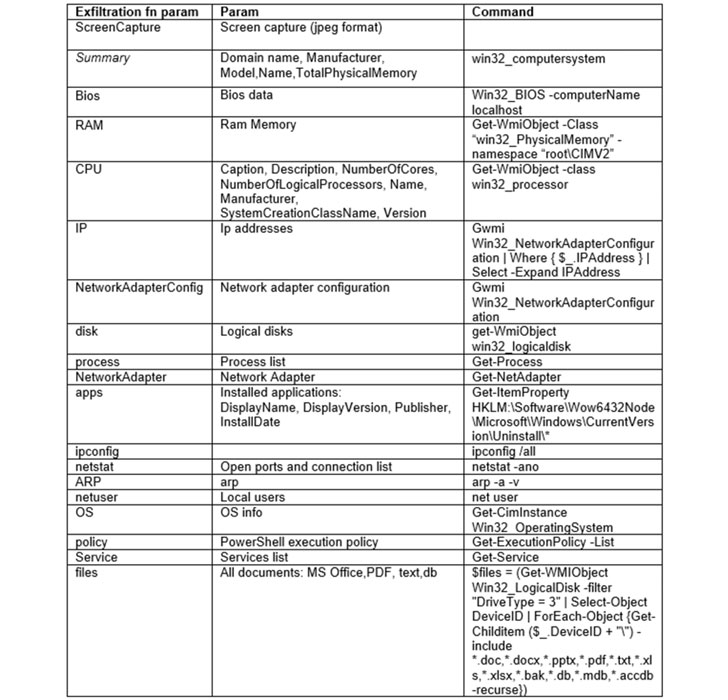

« [T]Le voleur est un script PowerShell, abrégé avec de puissantes capacités de collecte – en seulement environ 150 lignes, il fournit à l’adversaire de nombreuses informations critiques, notamment des captures d’écran, des fichiers Telegram, une collecte de documents et des données complètes sur l’environnement de la victime », chercheur SafeBreach Labs Barre de Tomer mentionné dans un rapport publié mercredi.

Près de la moitié des cibles proviennent des États-Unis, la société de cybersécurité notant que les attaques visent probablement « des Iraniens qui vivent à l’étranger et pourraient être considérés comme une menace pour le régime islamique iranien ».

La campagne de phishing, qui a débuté en juillet 2021, impliquait l’exploitation de CVE-2021-40444, une faille d’exécution de code à distance qui pourrait être exploitée à l’aide de documents Microsoft Office spécialement conçus. La vulnérabilité a été corrigée par Microsoft en septembre 2021, des semaines après que des rapports d’exploitation active aient émergé dans la nature.

« Un attaquant pourrait créer un contrôle ActiveX malveillant à utiliser par un document Microsoft Office qui héberge le moteur de rendu du navigateur. L’attaquant devrait alors convaincre l’utilisateur d’ouvrir le document malveillant. Les utilisateurs dont les comptes sont configurés pour avoir moins de droits d’utilisateur sur le système pourrait être moins impacté que les utilisateurs qui opèrent avec des droits d’administrateur », avait noté le fabricant de Windows.

La séquence d’attaque décrite par SafeBreach commence par la réception par les cibles d’un e-mail de spear-phishing accompagné d’un document Word en pièce jointe. L’ouverture du fichier déclenche l’exploit pour CVE-2021-40444, entraînant l’exécution d’un script PowerShell surnommé « PowerShortShell » capable de survoler des informations sensibles et de les transmettre à un serveur de commande et de contrôle (C2).

Alors que des infections impliquant le déploiement du voleur d’informations ont été observées le 15 septembre, un jour après que Microsoft a publié des correctifs pour la faille, le serveur C2 susmentionné a également été utilisé pour collecter les informations d’identification Gmail et Instagram des victimes dans le cadre de deux campagnes de phishing organisées par le même adversaire en juillet 2021.

Le développement est le dernier d’une série d’attaques qui ont capitalisé sur la faille du moteur de rendu MSTHML, Microsoft ayant précédemment divulgué une campagne de phishing ciblée qui abusait de la vulnérabilité dans le cadre d’une campagne d’accès initiale pour distribuer des chargeurs personnalisés Cobalt Strike Beacon.