Les chercheurs en cybersécurité ont offert un aperçu d’un panneau de contrôle logiciel auparavant non documenté utilisé par un groupe de menaces à motivation financière connu sous le nom de TA505.

« Le groupe modifie fréquemment ses stratégies d’attaque de logiciels malveillants en réponse aux tendances mondiales de la cybercriminalité », a déclaré la société suisse de cybersécurité PRODAFT. a dit dans un rapport partagé avec The Hacker News. « Il adopte de manière opportuniste de nouvelles technologies afin d’avoir un effet de levier sur les victimes avant que l’industrie de la cybersécurité au sens large ne se propage. »

Également suivi sous les noms Evil Corp, Gold Drake, Dudear, Indrik Spider et SectorJ04, TA505 est un agressif Syndicat russe de la cybercriminalité derrière le tristement célèbre cheval de Troie bancaire Dridex et qui a été lié à un certain nombre de campagnes de rançongiciels ces dernières années.

On dit également qu’il est lié aux attaques de Raspberry Robin qui ont émergé en septembre 2021, avec des similitudes découvertes entre le malware et Dridex.

Parmi les autres familles de logiciels malveillants notables associées au groupe, citons DéfautAmmyy, Botnet neutrinoet une porte dérobée portant le nom de code ServHelperdont une variante est capable de télécharger un cheval de Troie d’accès à distance appelé FlawedGrace.

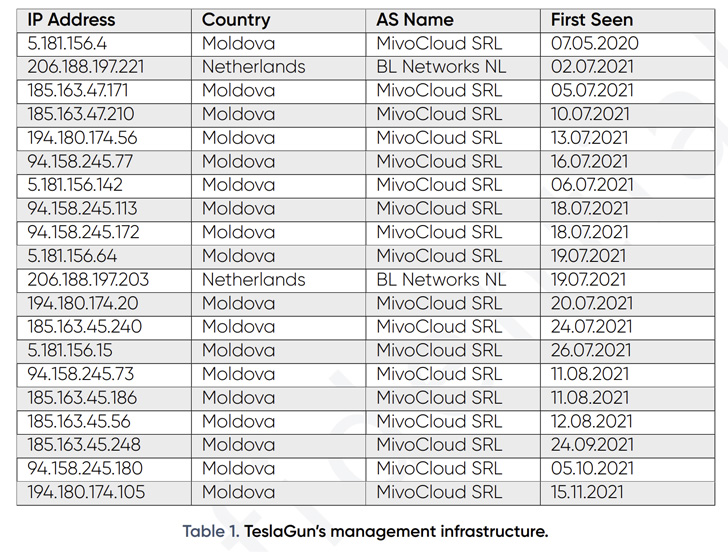

Le panneau de contrôle, appelé TeslaGun, serait utilisé par l’adversaire pour gérer l’implant ServHelper, fonctionnant comme un cadre de commande et de contrôle (C2) pour réquisitionner les machines compromises.

De plus, le panneau offre la possibilité aux attaquants d’émettre des commandes, sans parler d’envoyer une seule commande à tous les appareils victimes en cours ou de configurer le panneau de sorte qu’une commande prédéfinie soit automatiquement exécutée lorsqu’une nouvelle victime est ajoutée au panneau.

« Le panneau TeslaGun a une conception pragmatique et minimaliste. Le tableau de bord principal ne contient que les données des victimes infectées, une section de commentaires génériques pour chaque victime et plusieurs options pour filtrer les enregistrements des victimes », ont déclaré les chercheurs.

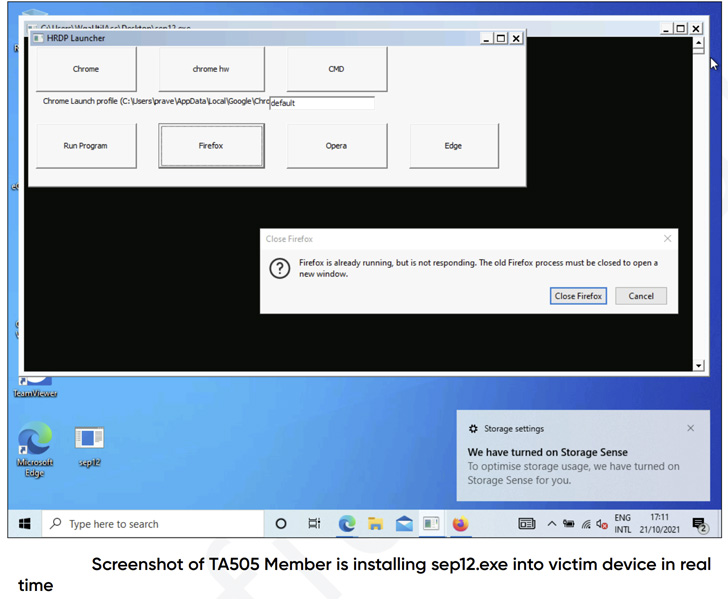

En plus d’utiliser le panneau, les acteurs de la menace sont également connus pour utiliser un outil de protocole de bureau à distance (RDP) pour se connecter manuellement aux systèmes ciblés via Tunnels RDP.

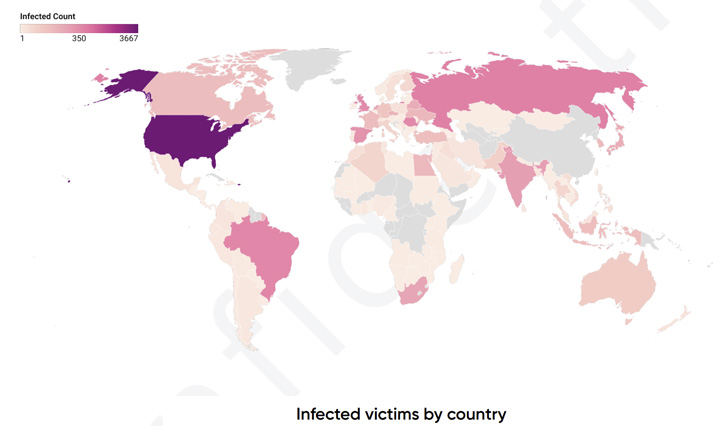

L’analyse par PRODAFT des données sur les victimes de TeslaGun montre que les campagnes de phishing et ciblées du groupe ont touché au moins 8 160 cibles depuis juillet 2020. Une majorité de ces victimes se trouvent aux États-Unis (3 667), suivis de la Russie (647), du Brésil (483), Roumanie (444) et Royaume-Uni (359).

« Il est clair que TA505 recherche activement des utilisateurs de services bancaires ou de vente au détail en ligne, y compris des portefeuilles cryptographiques et des comptes de commerce électronique », ont noté les chercheurs, citant les commentaires du groupe contradictoire du panel TeslaGun.

Les conclusions interviennent également alors que le département américain de la Santé et des Services sociaux (HHS) a mis en garde contre les menaces importantes posées par le groupe au secteur de la santé via des attaques d’exfiltration de données qui visent à voler la propriété intellectuelle et les opérations de ransomware.

« Evil Corp dispose d’un large éventail d’outils hautement performants », a déclaré le Centre de coordination de la cybersécurité du secteur de la santé (HC3) de l’agence. a dit dans un avis publié à la fin du mois dernier.

« Ceux-ci sont développés et maintenus en interne, mais sont souvent utilisés en conjonction avec des logiciels malveillants de base, des techniques de vie hors du terrain et des outils de sécurité courants qui ont été conçus pour des évaluations de sécurité légitimes et légales. »