Le groupe de piratage Gamaredon lié à la Russie a tenté de compromettre une entité gouvernementale occidentale anonyme opérant en Ukraine le mois dernier au milieu des tensions géopolitiques persistantes entre les deux pays.

L’équipe de renseignement sur les menaces de l’unité 42 de Palo Alto Networks, dans un nouveau rapport rendu public le 3 février, a déclaré que l’attaque de phishing avait eu lieu le 19 janvier, ajoutant qu’il « avait cartographié trois grands clusters de leur infrastructure utilisés pour prendre en charge différents objectifs de phishing et de logiciels malveillants ».

L’acteur menaçant, également connu sous le nom de Shuckworm, Armageddon ou Primitive Bear, a historiquement concentré ses cyberattaques offensives contre des représentants et des organisations du gouvernement ukrainien depuis 2013. L’année dernière, l’Ukraine a révélé les liens du collectif avec le Service fédéral de sécurité (FSB) russe.

Pour mener à bien l’attaque de phishing, les opérateurs à l’origine de la campagne ont utilisé une plate-forme de recherche d’emploi et d’emploi dans le pays comme moyen de télécharger leur téléchargeur de logiciels malveillants sous la forme d’un CV pour une offre d’emploi active liée à l’entité ciblée.

« Compte tenu des étapes et de la livraison de précision impliquées dans cette campagne, il semble qu’il s’agisse d’une tentative spécifique et délibérée de Gamaredon de compromettre cette organisation gouvernementale occidentale », ont noté les chercheurs.

De plus, l’Unité 42 a découvert des preuves d’une campagne Gamaredon ciblant le Service national des migrations (SMS) d’Ukraine le 1er décembre 2021, qui a utilisé un document Word comme leurre pour installer l’open-source UltraVNC logiciel de calcul de réseau virtuel (VNC) pour maintenir l’accès à distance aux ordinateurs infectés.

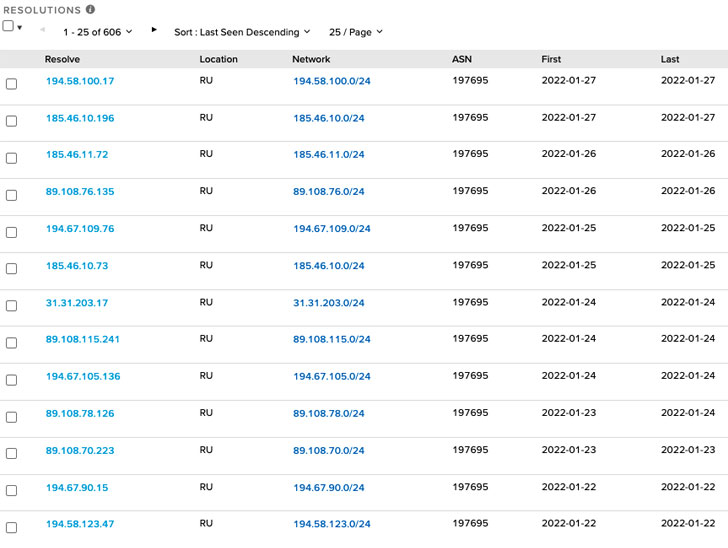

« Les acteurs de Gamaredon poursuivent une approche intéressante lorsqu’il s’agit de construire et d’entretenir leur infrastructure », ont déclaré les chercheurs. « La plupart des acteurs choisissent de supprimer les domaines après leur utilisation dans une cybercampagne afin de se distancer de toute attribution possible. Cependant, l’approche de Gamaredon est unique en ce sens qu’ils semblent recycler leurs domaines en les faisant constamment tourner sur de nouvelles infrastructures. »

Ensemble, l’infrastructure d’attaque s’étend sur pas moins de 700 domaines malveillants, 215 adresses IP et plus de 100 échantillons de logiciels malveillants, les clusters étant utilisés pour héberger des documents militarisés conçus pour exécuter du code malveillant lorsqu’ils sont ouverts et servir de commande-et- contrôler les serveurs de ses Ptérodo (alias Pteranodon) cheval de Troie d’accès à distance.

Les résultats arrivent moins d’une semaine après que Symantec, propriété de Broadcom, a révélé les détails d’une autre attaque orchestrée par le même groupe entre juillet et août 2021 visant une organisation ukrainienne non identifiée pour déployer le Pterodo RAT pour des activités de post-exploitation.