Les chercheurs en cybersécurité de FireEye ont dévoilé des tactiques, techniques et procédures (TTP) supplémentaires adoptées par des acteurs chinois de la menace qui ont récemment été découverts abusant des appareils VPN Pulse Secure pour abandonner des coquilles Web malveillantes et exfiltrer des informations sensibles des réseaux d’entreprise.

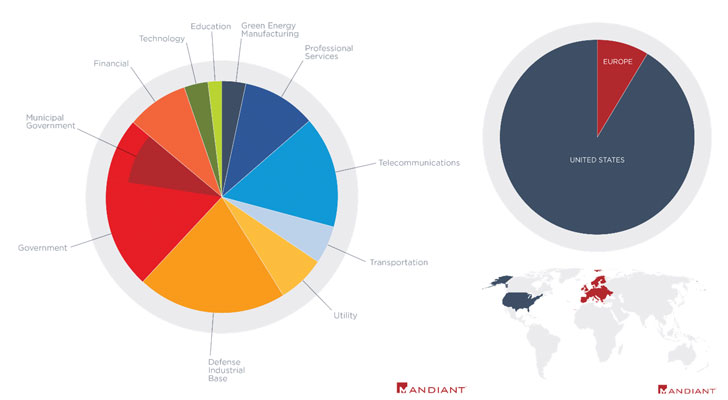

L’équipe de renseignement sur les menaces Mandiant de FireEye, qui suit l’activité de cyberespionnage sous deux groupes de menaces UNC2630 et UNC2717, mentionné les intrusions correspondent aux priorités clés du gouvernement chinois, ajoutant que « de nombreuses organisations compromises opèrent dans des secteurs verticaux et des industries alignées sur les objectifs stratégiques de Pékin décrits dans 14e plan quinquennal. «

Le 20 avril, la société de cybersécurité a révélé 12 familles de logiciels malveillants différentes, dont STEADYPULSE et LOCKPICK, qui ont été conçues avec l’intention expresse d’infecter les appliances Pulse Secure VPN et utilisées par plusieurs groupes de cyberespionnage supposés être affiliés au gouvernement chinois.

- UNC2630 – SLOWPULSE, RADIALPULSE, THINBLOOD, ATRIUM, PACEMAKER, SLIGHTPULSE et PULSECHECK

- UNC2717 – HARDPULSE, SILENCIEUX ET PULSEJUMP

L’enquête continue de FireEye sur les attaques dans le cadre de ses efforts de réponse aux incidents a permis de découvrir quatre autres familles de logiciels malveillants déployées par l’UNC2630 – BLOODMINE, BLOODBANK, CLEANPULSE et RAPIDPULSE – à des fins de collecte d’informations d’identification et de données système sensibles, permettant l’exécution arbitraire de fichiers et de suppression de criminalistique. preuve.

En outre, les acteurs de la menace ont également été observés en train de retirer des web shells, ATRIUM et SLIGHTPULSE, de dizaines de périphériques VPN compromis entre le 17 avril et le 20 avril dans ce que les chercheurs qualifient d ‘ »inhabituel », suggérant que « cette action affiche une préoccupation intéressante pour le fonctionnement sécurité et sensibilité à la publicité. «

Au cœur de ces intrusions se trouve CVE-2021-22893, une vulnérabilité récemment corrigée dans les périphériques VPN Pulse Secure que les adversaires ont exploitée pour prendre pied dans le réseau cible, en l’utilisant pour voler des informations d’identification, augmenter les privilèges, effectuer une reconnaissance interne en se déplaçant. latéralement sur le réseau, avant de maintenir un accès persistant à long terme et d’accéder aux données sensibles.

« Les UNC2630 et UNC2717 affichent des technologies avancées et font des efforts impressionnants pour éviter la détection. Les acteurs modifient les horodatages des fichiers et modifient ou suppriment régulièrement les preuves médico-légales telles que les journaux, les vidages de serveurs Web et les fichiers mis en scène pour l’exfiltration », ont déclaré les chercheurs. «Ils démontrent également une compréhension approfondie des appareils réseau et une connaissance avancée d’un réseau ciblé. Ce métier peut rendre difficile pour les défenseurs de réseau d’établir une liste complète des outils utilisés, des informations d’identification volées, du vecteur d’intrusion initial ou de la date de début de l’intrusion. «