Une récente vague de campagnes de spear-phishing a utilisé des documents Word militarisés sur le thème Alpha de Windows 11 avec des macros Visual Basic pour supprimer des charges utiles malveillantes, y compris un implant JavaScript, contre un fournisseur de services de point de vente (PoS) situé aux États-Unis.

Les attaques, qui auraient eu lieu entre fin juin et fin juillet 2021, ont été attribuées avec une « confiance modérée » à un acteur de menace à motivation financière surnommé FIN7, selon des chercheurs de la société de cybersécurité Anomali.

« Le ciblage spécifié du domaine Clearmind correspond bien au modus operandi préféré de FIN7 », Anomali Threat Research mentionné dans une analyse technique publiée le 2 septembre. « L’objectif du groupe semble avoir été de fournir une variante d’une porte dérobée JavaScript utilisée par FIN7 depuis au moins 2018. »

Groupe d’Europe de l’Est actif depuis au moins la mi-2015, FIN7 a une histoire mouvementée de ciblage des industries de la restauration, du jeu et de l’hôtellerie aux États-Unis pour piller des informations financières telles que les numéros de cartes de crédit et de débit qui ont ensuite été utilisés ou vendus à des fins lucratives dans le métro. marchés.

Bien que plusieurs membres du collectif aient été emprisonnés pour leurs rôles dans différentes campagnes depuis le début de l’année, les activités de FIN7 ont également été liées à un autre groupe appelé Carbanak, compte tenu de ses TTP similaires, la principale distinction étant que si FIN7 se concentre sur l’hospitalité et les secteurs de la vente au détail, Carbanak a distingué les établissements bancaires.

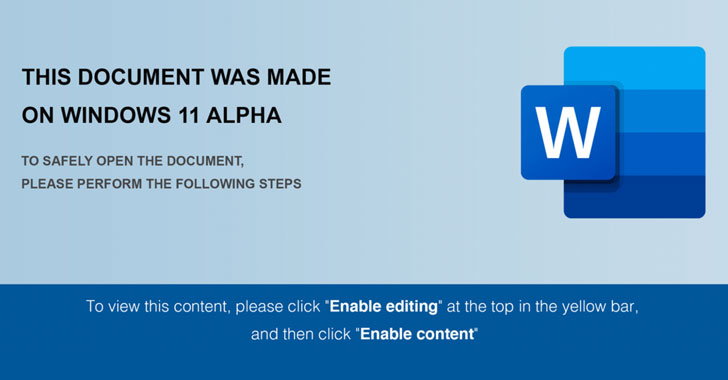

Dans la dernière attaque observée par Anomali, l’infection commence par un maldoc Microsoft Word contenant une image leurre censée avoir été « créée sur Windows 11 Alpha », exhortant le destinataire à activer les macros pour déclencher la prochaine étape de l’activité, qui consiste à exécuter une macro VBA fortement obscurcie pour récupérer une charge utile JavaScript, qui s’est avérée partager fonctionnalité similaire avec d’autres portes dérobées utilisées par FIN7.

En plus de prendre plusieurs mesures pour essayer d’entraver l’analyse en remplissant le code de données indésirables, le script VB vérifie également s’il s’exécute dans un environnement virtualisé tel que VirtualBox et VMWare, et si c’est le cas, se termine, en plus d’arrêter la chaîne d’infection lors de la détection du russe, de l’ukrainien ou de plusieurs autres langues d’Europe de l’Est.

L’attribution de la porte dérobée à FIN7 découle de chevauchements dans la victimologie et les techniques adoptées par l’acteur de la menace, y compris l’utilisation d’une charge utile basée sur JavaScript pour piller des informations précieuses.

« FIN7 est l’un des groupes les plus notoirement motivés financièrement en raison des grandes quantités de données sensibles qu’ils ont volées grâce à de nombreuses techniques et surfaces d’attaque », ont déclaré les chercheurs. « Les choses ont été turbulentes pour le groupe menaçant au cours des dernières années, car le succès et la notoriété viennent de l’œil toujours vigilant des autorités. Malgré des arrestations et des condamnations très médiatisées, y compris des membres présumés de haut rang, le groupe continue d’être aussi actif comme jamais. »