Une faille zero-day dans un plugin WordPress appelé Copain de sauvegarde est activement exploité, a révélé la société de sécurité WordPress Wordfence.

« Cette vulnérabilité permet à des utilisateurs non authentifiés de télécharger des fichiers arbitraires à partir du site concerné qui peuvent inclure des informations sensibles », a-t-il ajouté. a dit.

BackupBuddy permet aux utilisateurs de sauvegarder l’intégralité de leur installation WordPress à partir du tableau de bord, y compris les fichiers de thème, les pages, les publications, les widgets, les utilisateurs et les fichiers multimédias, entre autres.

On estime que le plugin compte environ 140 000 installations actives, la faille (CVE-2022-31474, score CVSS : 7,5) affectant les versions 8.5.8.0 à 8.7.4.1. Il a été résolu dans la version 8.7.5 publiée le 2 septembre 2022.

Le problème est enraciné dans la fonction appelée « Copie du répertoire local » qui est conçue pour stocker une copie locale des sauvegardes. Selon Wordfence, la vulnérabilité est le résultat de l’implémentation non sécurisée, qui permet à un acteur malveillant non authentifié de télécharger n’importe quel fichier arbitraire sur le serveur.

Des détails supplémentaires sur la faille ont été retenus à la lumière des abus actifs dans la nature et de sa facilité d’exploitation.

« Cette vulnérabilité pourrait permettre à un attaquant d’afficher le contenu de n’importe quel fichier sur votre serveur qui peut être lu par votre installation WordPress », a déclaré le développeur du plugin, iThemes. a dit. « Cela pourrait inclure le fichier WordPress wp-config.php et, selon la configuration de votre serveur, des fichiers sensibles comme /etc/passwd. »

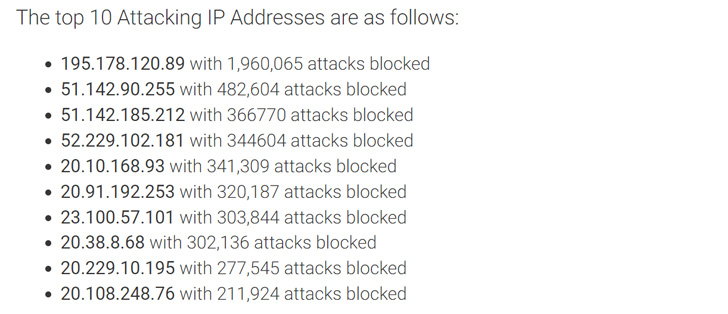

Wordfence a noté que le ciblage de CVE-2022-31474 a commencé le 26 août 2022 et qu’il a bloqué près de cinq millions d’attaques dans l’intervalle. La plupart des intrusions ont tenté de lire les fichiers ci-dessous –

- /etc/passwd

- /wp-config.php

- .mon.cnf

- .accesshash

Les utilisateurs du plugin BackupBuddy sont invités à mettre à niveau vers la dernière version. Si les utilisateurs déterminent qu’ils ont peut-être été compromis, il est recommandé de réinitialiser le mot de passe de la base de données, de modifier les sels WordPress et de faire pivoter les clés API stockées dans wp-config.php.