Des acteurs de la menace ont été observés utilisant un plugin WordPress légitime mais obsolète pour des sites Web de porte dérobée subrepticement dans le cadre d’une campagne en cours, Sucuri révélé dans un rapport publié la semaine dernière.

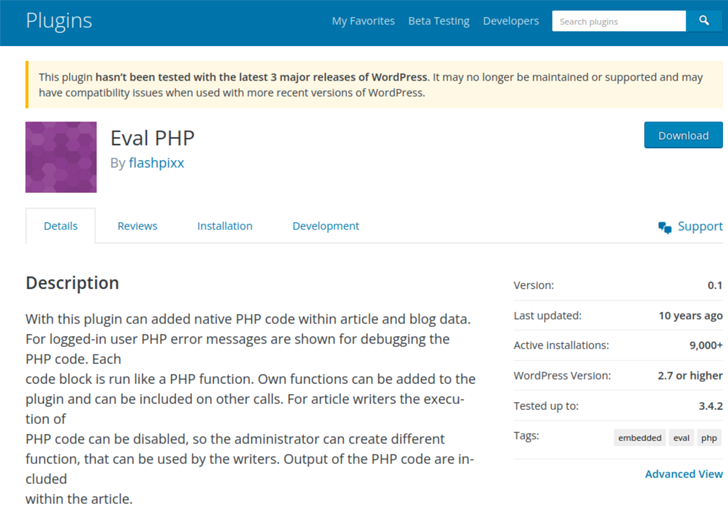

Le plugin en question est Eval PHP, publié par un développeur nommé flashpixx. Il permet aux utilisateurs d’insérer des pages de code PHP et des publications de sites WordPress qui sont ensuite exécutées chaque fois que les publications sont ouvertes dans un navigateur Web.

Alors que Évaluer PHP n’a jamais reçu de mise à jour depuis 11 ans, les statistiques recueillies par WordPress montrent qu’il est installé sur plus de 8 000 sites Web, le nombre de téléchargements explosant d’un ou deux en moyenne depuis septembre 2022 à 6 988 le 30 mars 2023.

Rien que le 23 avril 2023, il a été téléchargé 2 140 fois. Le plugin a accumulé 23 110 téléchargements au cours des sept derniers jours.

Sucuri, propriété de GoDaddy, a déclaré avoir observé des bases de données de sites Web infectés injectées de code malveillant dans le tableau « wp_posts »qui stocke les informations d’un site messages, pages et menu de navigation information. Les requêtes proviennent de ces trois adresses IP basées en Russie.

« Ce code est assez simple : il utilise le fonction file_put_contents pour créer un script PHP dans le docroot du site Web avec la porte dérobée d’exécution de code à distance spécifiée », a déclaré le chercheur en sécurité Ben Martin.

« Bien que l’injection en question dépose une porte dérobée conventionnelle dans la structure du fichier, la combinaison d’un plugin légitime et d’un compte-gouttes de porte dérobée dans un article WordPress leur permet de réinfecter facilement le site Web et de rester caché. Tout ce que l’attaquant doit faire est de visiter l’un des messages ou pages infectés et la porte dérobée sera injectée dans la structure du fichier. »

Sucuri a déclaré avoir détecté plus de 6 000 instances de cette porte dérobée au cours des 6 derniers mois seulement, décrivant le modèle d’insertion du logiciel malveillant directement dans la base de données comme un « développement nouveau et intéressant ».

La chaîne d’attaque implique l’installation du plugin Eval PHP sur des sites compromis et son utilisation abusive pour établir des portes dérobées persistantes sur plusieurs publications qui sont parfois également enregistrées en tant que brouillons.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

« La façon dont le plugin Eval PHP fonctionne, il suffit d’enregistrer une page en tant que brouillon afin d’exécuter le code PHP à l’intérieur du [evalphp] codes abrégés« , a expliqué Martin, ajoutant que les pages malveillantes sont créées avec un véritable administrateur de site comme auteur, suggérant que les attaquants ont pu se connecter avec succès en tant qu’utilisateur privilégié.

Le développement montre une fois de plus comment les acteurs malveillants expérimentent différentes méthodes pour maintenir leur présence dans des environnements compromis et échapper aux analyses côté serveur et à la surveillance de l’intégrité des fichiers.

Il est conseillé aux propriétaires de sites de sécuriser le Tableau de bord d’administration WP ainsi que surveillez toute connexion suspecte pour empêcher les acteurs de la menace d’obtenir un accès administrateur et d’installer le plug-in.