Microsoft a révélé mardi que l’activité d’intrusion visant les entités du réseau électrique indien au début de cette année impliquait probablement l’exploitation de failles de sécurité dans un serveur Web désormais abandonné appelé Boa.

La division cybersécurité du géant de la technologie a dit le composant vulnérable pose un « risque de chaîne d’approvisionnement qui peut affecter des millions d’organisations et d’appareils ».

Les conclusions s’appuient sur un rapport antérieur publié par Recorded Future en avril 2022, qui s’est penché sur une campagne soutenue orchestrée par des adversaires présumés liés à la Chine pour frapper des organisations d’infrastructures critiques en Inde.

La société de cybersécurité a attribué les attaques à un groupe de menaces auparavant non documenté appelé Threat Activity Group 38. Alors que le gouvernement indien a décrit l’attaque comme des « tentatives de sondage » infructueuses, la Chine a nié être à l’origine de la campagne.

Les connexions avec la Chine découlent de l’utilisation d’une porte dérobée modulaire appelée ShadowPad, qui est connue pour être partagée entre plusieurs groupes d’espionnage qui mènent des missions de collecte de renseignements au nom de la nation.

Bien que le vecteur d’infection initial exact utilisé pour violer les réseaux reste inconnu, l’implant ShadowPad a été contrôlé à l’aide d’un réseau de dispositifs de caméra DVR/IP compromis faisant face à Internet.

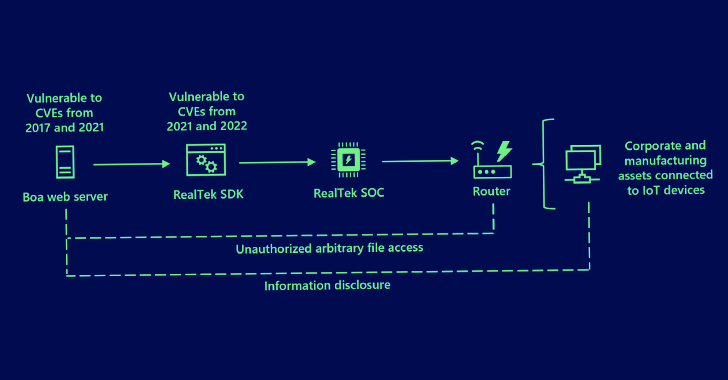

Microsoft a déclaré que sa propre enquête sur l’activité d’attaque a découvert Boa comme un lien commun, évaluant que les intrusions étaient dirigées contre des appareils IoT exposés exécutant le serveur Web.

« Bien qu’il ait été interrompu en 2005, le serveur Web Boa continue d’être mis en œuvre par différents fournisseurs sur une variété d’appareils IoT et de kits de développement logiciel (SDK) populaires », a déclaré la société.

« Sans les développeurs gérant le serveur Web Boa, ses vulnérabilités connues pourraient permettre aux attaquants d’accéder silencieusement aux réseaux en collectant des informations à partir de fichiers. »

Les dernières découvertes soulignent une fois de plus le risque de la chaîne d’approvisionnement résultant de failles dans des composants réseau largement utilisés, qui pourraient exposer l’infrastructure critique à des violations via des appareils accessibles au public exécutant le serveur Web vulnérable.

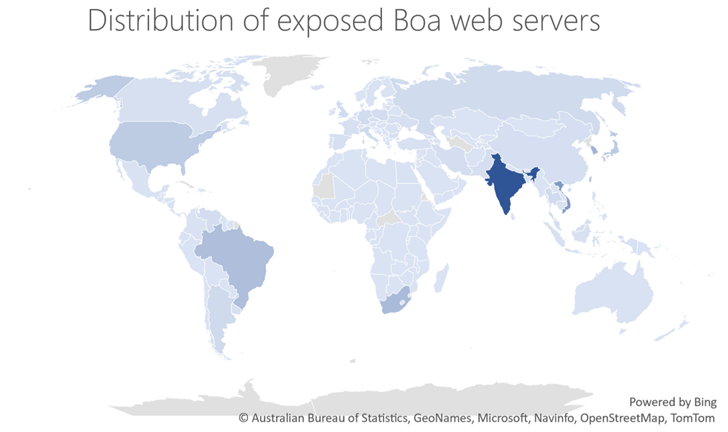

Microsoft a en outre déclaré avoir détecté plus d’un million de composants de serveur Boa exposés à Internet dans le monde en une seule semaine, avec des concentrations importantes en Inde.

La nature omniprésente des serveurs Boa est attribuée au fait qu’ils sont intégrés dans des SDK largement utilisés, tels que ceux de RealTek, qui sont ensuite regroupés avec des périphériques tels que des routeurs, des points d’accès et des répéteurs.

La nature complexe de la chaîne d’approvisionnement logicielle signifie que les correctifs d’un fournisseur en amont peuvent ne pas parvenir aux clients et que les défauts non résolus peuvent continuer à persister malgré les mises à jour du micrologiciel des fabricants en aval.

Certains des bogues de haute gravité affectant Boa incluent CVE-2017-9833 et CVE-2021-33558qui, si elles sont exploitées avec succès, pourraient permettre à des groupes de piratage malveillants de lire des fichiers arbitraires, d’obtenir des informations sensibles et d’exécuter du code à distance.

Armer ces lacunes non corrigées pourrait en outre permettre aux acteurs de la menace de glaner plus d’informations sur les environnements informatiques ciblés, ouvrant ainsi la voie à des attaques perturbatrices.

« La popularité du serveur Web Boa montre le risque d’exposition potentiel d’une chaîne d’approvisionnement non sécurisée, même lorsque les meilleures pratiques de sécurité sont appliquées aux appareils du réseau », a déclaré Microsoft.

« Alors que les attaquants cherchent de nouveaux points d’ancrage dans des appareils et des réseaux de plus en plus sécurisés, l’identification et la prévention des risques de sécurité distribués via les chaînes d’approvisionnement logicielles et matérielles, comme les composants obsolètes, devraient être une priorité pour les organisations. »