Une campagne d’attaque sophistiquée baptisée ÉCARLATE cible les environnements conteneurisés pour perpétrer le vol de données et de logiciels propriétaires.

« L’attaquant a exploité une charge de travail conteneurisée, puis l’a exploitée pour effectuer une escalade de privilèges dans un compte AWS afin de voler des logiciels propriétaires et des informations d’identification », a déclaré Sysdig. a dit dans un nouveau rapport.

L’attaque cloud avancée a également entraîné le déploiement d’un logiciel de crypto-minage, qui, selon la société de cybersécurité, est soit une tentative de générer des profits illicites, soit un stratagème pour distraire les défenseurs et les écarter de la piste.

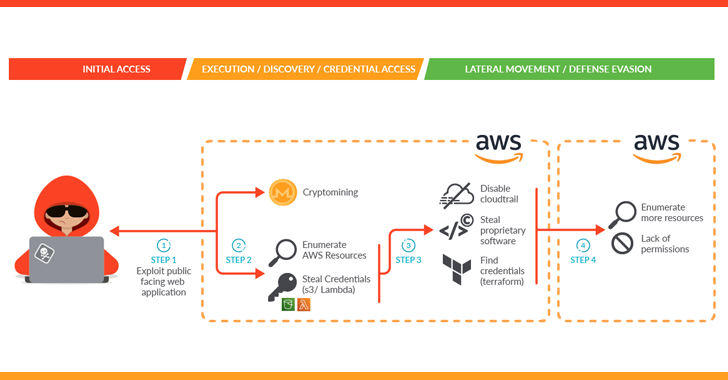

Le vecteur d’infection initial misait sur l’exploitation d’un service public vulnérable dans un cluster Kubernetes autogéré hébergé sur Amazon Web Services (AWS).

Après avoir pris pied avec succès, un crypto-mineur XMRig a été lancé et un script bash a été utilisé pour obtenir des informations d’identification qui pourraient être utilisées pour creuser davantage dans l’infrastructure cloud AWS et exfiltrer des données sensibles.

« Soit l’extraction de crypto était l’objectif initial de l’attaquant et l’objectif a changé une fois qu’il a accédé à l’environnement de la victime, soit l’extraction de crypto a été utilisée comme leurre pour échapper à la détection de l’exfiltration de données », a déclaré la société.

L’intrusion a notamment également désactivé Journaux CloudTrail pour minimiser l’empreinte numérique, empêchant Sysdig d’accéder à des preuves supplémentaires. Au total, cela a permis à l’auteur de la menace d’accéder à plus de 1 To de données, y compris des scripts client, des outils de dépannage et des fichiers de journalisation.

« Ils ont également tenté de pivoter en utilisant un fichier d’état Terraform vers d’autres comptes AWS connectés pour étendre leur portée dans toute l’organisation », a déclaré la société. Ceci, cependant, s’est avéré infructueux en raison du manque d’autorisations.

Les résultats arrivent des semaines après que Sysdig a également détaillé une autre campagne de cryptojacking montée par le 8220 Gang entre novembre 2022 et janvier 2023 ciblant le serveur Web Apache exploitable et les applications Oracle Weblogic.