Une campagne de phishing récemment observée exploite la vulnérabilité de sécurité Follina récemment révélée pour distribuer une porte dérobée auparavant non documentée sur les systèmes Windows.

« Rozena est un logiciel malveillant de porte dérobée capable d’injecter une connexion shell distante sur la machine de l’attaquant », a déclaré Cara Lin, chercheuse chez Fortinet FortiGuard Labs. a dit dans un rapport cette semaine.

Suivie sous le nom de CVE-2022-30190, la vulnérabilité d’exécution de code à distance Microsoft Windows Support Diagnostic Tool (MSDT) désormais corrigée a été fortement exploitée ces dernières semaines depuis sa découverte fin mai 2022.

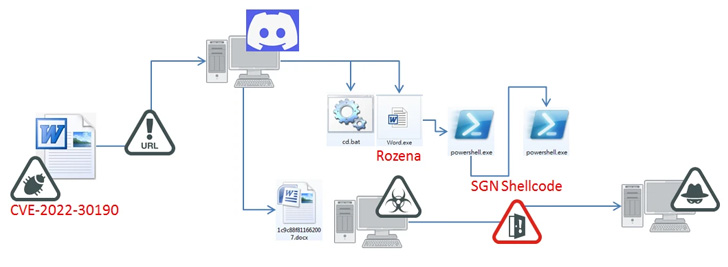

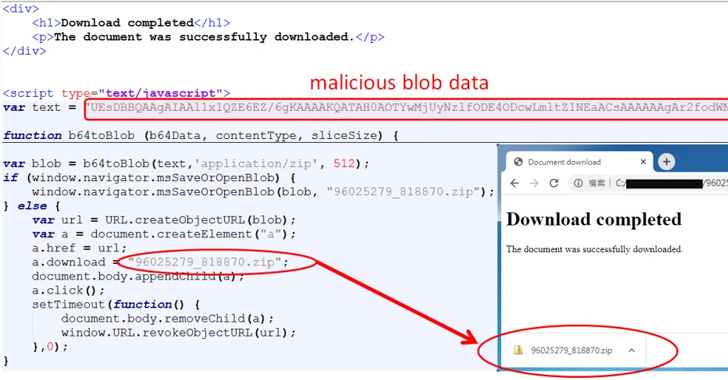

Le point de départ de la dernière chaîne d’attaque observée par Fortinet est une arme Document de bureau qui, une fois ouvert, se connecte à une URL Discord CDN pour récupérer un fichier HTML (« index.htm« ) qui, à son tour, appelle l’utilitaire de diagnostic à l’aide d’une commande PowerShell pour télécharger les charges utiles de l’étape suivante à partir du même espace de pièce jointe CDN.

Cela inclut l’implant Rozena (« Word.exe ») et un fichier de commandes (« cd.bat ») conçu pour mettre fin aux processus MSDT, établir la persistance de la porte dérobée au moyen de la modification du registre Windows et télécharger un document Word inoffensif comme leurre .

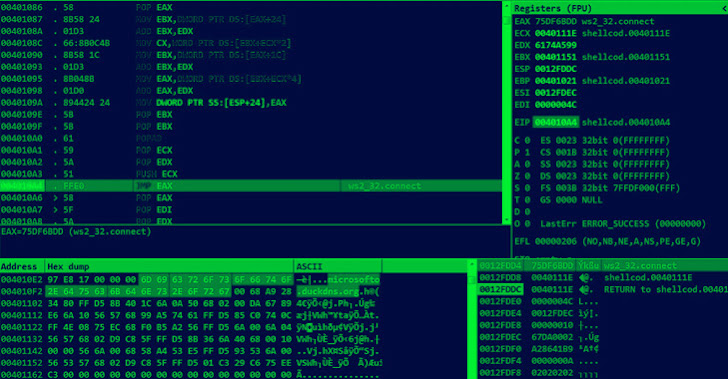

La fonction principale du malware est d’injecter un shellcode qui lance un reverse shell sur l’hôte de l’attaquant (« microsofto.duckdns[.]org »), permettant finalement à l’attaquant de prendre le contrôle du système requis pour surveiller et capturer les informations, tout en maintenant une porte dérobée vers le système compromis.

L’exploitation de la faille Follina pour distribuer des logiciels malveillants via des documents Word malveillants intervient sous la forme d’attaques d’ingénierie sociale s’appuyer sur Microsoft Excel, le raccourci Windows (LNK) et les fichiers image ISO en tant que compte-gouttes pour déployer des logiciels malveillants tels qu’Emotet, QBot, IcedID et Bumblebee sur l’appareil d’une victime.

On dit que les droppers sont distribués via des e-mails qui contiennent directement le dropper ou un ZIP protégé par mot de passe en pièce jointe, un fichier HTML qui extrait le dropper lorsqu’il est ouvert, ou un lien pour télécharger le dropper dans le corps de l’email.

Alors que les attaques repérées début avril mettaient en évidence des fichiers Excel avec des macros XLM, la décision de Microsoft de bloquer les macros par défaut à peu près au même moment aurait forcé les acteurs de la menace à se tourner vers des méthodes alternatives comme la contrebande HTML ainsi que les fichiers .LNK et .ISO. .

Le mois dernier, Cyble a divulgué les détails d’un outil malveillant appelé Quantum qui est vendu sur des forums clandestins afin de doter les cybercriminels de capacités pour créer des fichiers .LNK et .ISO malveillants.

Il vaut la peine de noter que macros ont été un vecteur d’attaque éprouvé pour les adversaires cherchant à déposer des rançongiciels et autres logiciels malveillants sur les systèmes Windows, que ce soit par le biais d’e-mails de phishing ou d’autres moyens.

Microsoft a depuis temporairement suspendu ses projets de désactivation des macros Office dans les fichiers téléchargés sur Internet, la société ayant déclaré à The Hacker News qu’elle prenait le temps d’apporter « des modifications supplémentaires pour améliorer la convivialité ».