Un logiciel malveillant basé sur Go, jusqu’alors non documenté, cible les serveurs Redis dans le but de prendre le contrôle des systèmes infectés et de créer probablement un réseau de botnets.

Les attaques impliquent de tirer parti d’une vulnérabilité de sécurité critique dans le magasin open source, en mémoire, clé-valeur qui a été divulgué plus tôt cette année pour déployer Redigoselon la société de sécurité cloud Aqua.

Suivie comme CVE-2022-0543 (score CVSS : 10,0), la faiblesse concerne un cas d’échappement de bac à sable dans le moteur de script Lua qui pourrait être exploité pour atteindre l’exécution de code à distance.

Ce n’est pas la première fois que la faille est exploitée activement, avec Juniper Threat Labs qui a découvert des attaques perpétrées par le botnet Muhstik en mars 2022 pour exécuter des commandes arbitraires.

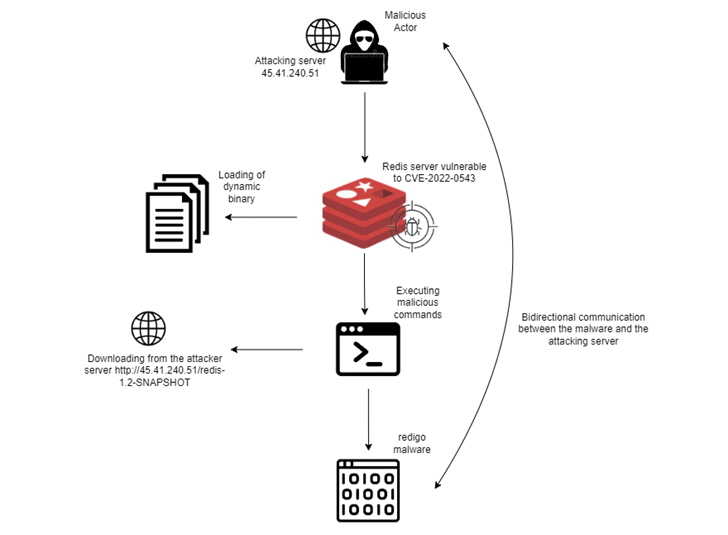

La chaîne d’infection Redigo est similaire en ce sens que les adversaires recherchent les serveurs Redis exposés sur le port 6379 pour établir un accès initial, suivi en téléchargeant une bibliothèque partagée « exp_lin.so » à partir d’un serveur distant.

Ce fichier de bibliothèque est livré avec un exploit pour CVE-2022-0543 pour exécuter une commande afin de récupérer Redigo à partir du même serveur, en plus de prendre des mesures pour masquer son activité en simulant une communication de cluster Redis légitime sur le port 6379.

« Le logiciel malveillant abandonné imite la communication du serveur Redis, ce qui a permis aux adversaires de masquer les communications entre l’hôte ciblé et le serveur C2 », a expliqué le chercheur d’Aqua Nitzan Yaakov.

On ne sait pas quel est l’objectif final des attaques, mais on soupçonne que les hôtes compromis pourraient être cooptés dans un botnet pour faciliter les attaques DDoS ou utilisés pour voler des informations sensibles du serveur de base de données afin d’étendre davantage leur portée.