Les ingénieurs et opérateurs industriels sont la cible d’une nouvelle campagne qui exploite un logiciel de craquage de mots de passe pour prendre le contrôle des automates programmables (PLC) et coopter les machines à un botnet.

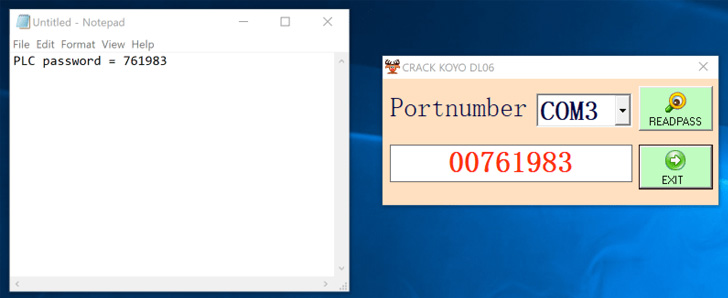

Le logiciel « a exploité une vulnérabilité dans le firmware qui lui permettait de récupérer le mot de passe sur commande », a déclaré Sam Hanson, chercheur en sécurité chez Dragos. a dit. « De plus, le logiciel était un lanceur de logiciels malveillants, infectant la machine avec le Salité malware et transformant l’hôte en pair dans le botnet peer-to-peer de Sality. »

La société de cybersécurité industrielle a déclaré que l’exploit de récupération de mot de passe intégré dans le compte-gouttes de logiciels malveillants est conçu pour récupérer les informations d’identification associées à Automation Direct. Automate DirectLOGIC 06.

L’exploit, identifié comme CVE-2022-2003 (score CVSS : 7,7), a été décrit comme un cas de transmission en clair de données sensibles pouvant entraîner la divulgation d’informations et des modifications non autorisées. Le problème était adressé dans la version 2.72 du firmware publiée le mois dernier.

Les infections culminent avec le déploiement du Salité malware pour effectuer des tâches telles que l’extraction de crypto-monnaie et le craquage de mots de passe de manière distribuée, tout en prenant des mesures pour ne pas être détecté en mettant fin au logiciel de sécurité exécuté sur les postes de travail compromis.

De plus, l’artefact mis au jour par les fonctions de Dragos laisse tomber une charge utile de crypto-clipper qui vole la crypto-monnaie lors d’une transaction en remplaçant l’adresse de portefeuille d’origine enregistrée dans le presse-papiers par l’adresse de portefeuille de l’attaquant.

Automation Direct n’est pas le seul fournisseur impacté car l’outil prétend englober plusieurs automates, IHM, interface homme-machine (IHM), et des fichiers de projet couvrant Omron, Siemens, ABB Codesys, Delta Automation, Fuji Electric, Mitsubishi Electric, Pro-face de Schneider Electric, Vigor PLC, Weintek, Allen-Bradley de Rockwell Automation, Panasonic, Fatek, IDEC Corporation et LG.

C’est loin d’être la première fois qu’un logiciel protégé par un cheval de Troie pointe du doigt les réseaux de technologie opérationnelle (OT). En octobre 2021, Mandiant divulgué comment des binaires exécutables portables légitimes sont compromis par une variété de logiciels malveillants tels que Sality, Virut et Ramnit, entre autres.