Microsoft a révélé jeudi que l’acteur de la menace derrière le piratage de la chaîne d’approvisionnement de SolarWinds était revenu dans le paysage des menaces pour cibler les agences gouvernementales, les groupes de réflexion, les consultants et les organisations non gouvernementales situés dans 24 pays, y compris les États-Unis.

« Cette vague d’attaques a ciblé environ 3 000 comptes de messagerie dans plus de 150 organisations différentes », Tom Burt, vice-président d’entreprise de Microsoft chargé de la sécurité et de la confiance des clients, mentionné. « Au moins un quart des organisations ciblées étaient impliquées dans le développement international, l’action humanitaire et les droits de l’homme. »

Microsoft a attribué les intrusions à l’acteur menaçant russe qu’il traque sous le nom de Nobelium, et par la communauté plus large de la cybersécurité sous les noms APT29, UNC2452 (FireEye), SolarStorm (Unité 42), StellarParticle (Crowdstrike) et Dark Halo (Volexity).

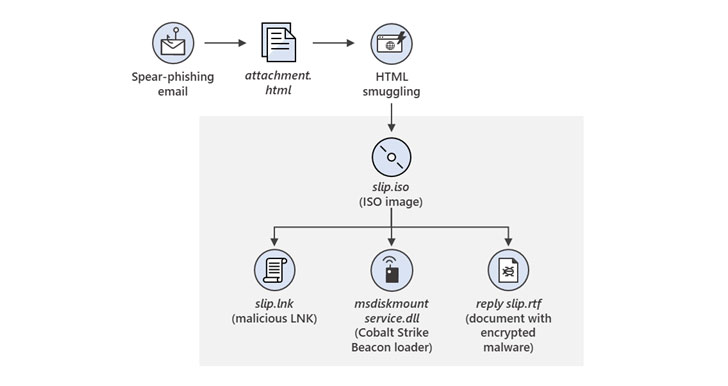

Le dernier vague dans une série d’intrusions aurait commencé en janvier 2021, avant d’atteindre un nouveau niveau d’escalade le 25 mai. L’attaque exploite un service de messagerie de masse légitime appelé Constant Contact pour dissimuler son activité malveillante et se faire passer pour l’USAID, un organisation de développement basée, pour une campagne de phishing à grande échelle qui distribue des e-mails de phishing à une grande variété d’organisations et de secteurs verticaux.

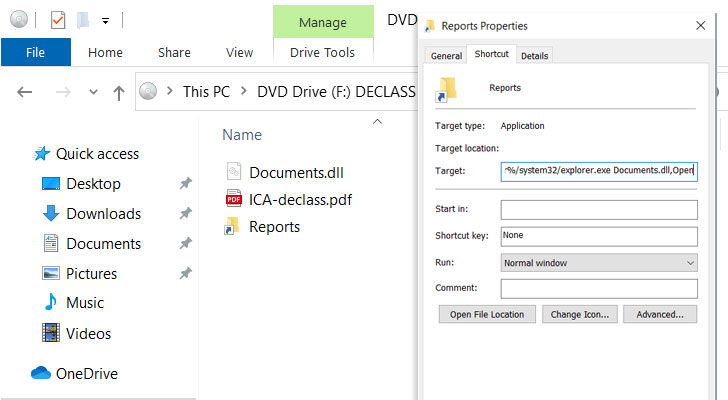

Ces e-mails en apparence authentiques incluent un lien qui, lorsque vous cliquez dessus, fournit un fichier image de disque optique malveillant (« ICA-declass.iso ») pour injecter un implant Cobalt Strike Beacon personnalisé appelé NativeZone (« Documents.dll ») équipé de fonctionnalités pour maintenir un accès permanent, effectuer des mouvements latéraux, exfiltrer les données et installer des logiciels malveillants supplémentaires.

Dans une autre variante des attaques ciblées, Nobelium a expérimenté le profilage de la machine cible après que le destinataire de l’e-mail ait cliqué sur le lien. Dans le cas où le système d’exploitation sous-jacent s’avérait être iOS, la victime était redirigée vers un deuxième serveur distant pour envoyer un exploit pour la CVE-2021-1879 alors zero-day. Apple a corrigé la faille le 26 mars, reconnaissant que «ce problème a peut-être été activement exploité».

La société de cybersécurité Volexity, qui corroboré les résultats, a déclaré que la campagne a distingué les organisations non gouvernementales (ONG), les instituts de recherche, les entités gouvernementales et les agences internationales situées aux États-Unis et en Europe.

Les dernières attaques ajoutent à la preuve du modèle récurrent de l’acteur menaçant d’utiliser une infrastructure et des outils uniques pour chaque cible, donnant ainsi aux attaquants un niveau élevé de furtivité et restent non détectés pendant de longues périodes.

La nature en constante évolution du métier de Nobelium est également susceptible d’être une réponse directe à l’incident très médiatisé de SolarWinds, suggérant que les attaquants pourraient continuer à expérimenter leurs méthodes pour atteindre leurs objectifs.

«Lorsqu’il est associé à l’attaque de SolarWinds, il est clair qu’une partie du livre de jeu de Nobelium consiste à accéder à des fournisseurs de technologie de confiance et à infecter leurs clients», a déclaré Burt. « En s’appuyant sur les mises à jour logicielles et désormais sur les fournisseurs de messagerie de masse, Nobelium augmente les risques de dommages collatéraux dans les opérations d’espionnage et mine la confiance dans l’écosystème technologique. »