Un groupe de cyberespionnage a été observé ciblant de plus en plus le personnel du gouvernement indien dans le cadre d’une vaste campagne visant à infecter les victimes avec jusqu’à quatre nouveaux chevaux de Troie d’accès à distance personnalisés (RAT), signalant une « accélération de leurs opérations de développement ».

Attribuées à un groupe suivi sous le nom de SideCopy, les intrusions aboutissent au déploiement d’une variété de plugins modulaires, allant des énumérateurs de fichiers aux voleurs d’identifiants de navigateur et aux enregistreurs de frappe (Xeytan et Lavao), a déclaré Cisco Talos dans un rapport publié mercredi.

« Les tactiques de ciblage et les thèmes observés dans les campagnes SideCopy indiquent un degré élevé de similitude avec le Transparent Tribe APT (alias APT36) ciblant également l’Inde », les chercheurs Asheer Malhotra et Justin Thattil mentionné. « Ceux-ci incluent l’utilisation de leurres se faisant passer pour des documents opérationnels appartenant à l’armée et aux groupes de réflexion et les infections à base de pièges à miel. »

Documenté pour la première fois en septembre 2020 par la société indienne de cybersécurité Quick Heal, SideCopy a l’habitude d’imiter les chaînes d’infection mises en œuvre par le Sidewinder APT pour fournir son propre ensemble de logiciels malveillants – dans le but de tromper l’attribution et d’échapper à la détection – tout en réorganisant constamment des charges utiles qui incluent des exploits dans son armement après une reconnaissance des données et de l’environnement de la victime.

L’adversaire serait également d’origine pakistanaise, avec des liens présumés avec le groupe Transparent Tribe (alias Mythic Leopard), qui a été lié à plusieurs attaques visant l’armée indienne et des entités gouvernementales. Les campagnes passées menées par l’acteur menaçant impliquent l’utilisation de leurres gouvernementaux et militaires pour identifier les unités de défense indiennes et le personnel des forces armées et fournir des logiciels malveillants capables d’accéder aux fichiers, aux données du presse-papiers, de mettre fin à des processus et même d’exécuter des commandes arbitraires.

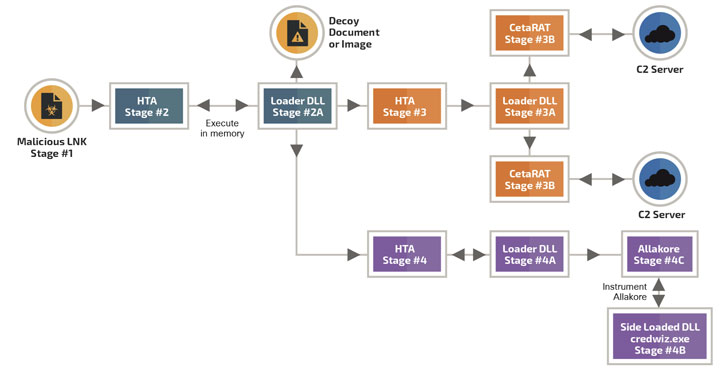

La dernière vague d’attaques exploite une multitude de TTP, y compris des fichiers LNK malveillants et des documents leurres, pour fournir une combinaison de RAT sur mesure et disponibles dans le commerce tels que CetaRAT, DetaRAT, ReverseRAT, MargulasRAT, njRAT, Allakore, ActionRAT, Lillith et Epicenter RAT. Outre les thèmes militaires, SideCopy a également utilisé des appels à propositions et des offres d’emploi liés à des groupes de réflexion en Inde pour cibler des victimes potentielles.

« Le développement de nouveaux logiciels malveillants RAT est une indication que ce groupe d’attaquants fait évoluer rapidement son arsenal de logiciels malveillants et ses outils de post-infection depuis 2019 », ont noté Malhotra et Thattil. Les améliorations démontrent un effort pour modulariser les chaînes d’attaque, tout en démontrant également une augmentation de la sophistication des tactiques du groupe, ont déclaré les chercheurs.

Outre le déploiement de portes dérobées à part entière, SideCopy a également été observé en utilisant des plugins pour effectuer des tâches malveillantes spécifiques sur le point de terminaison infecté, parmi lesquels un module basé sur Golang appelé « Nodachi » conçu pour effectuer une reconnaissance et voler des fichiers ciblant un gouvernement. solution d’authentification à deux facteurs mandatée appelée Kavach, qui est nécessaire pour accéder aux services de messagerie.

L’objectif, semble-t-il, est de voler les identifiants d’accès des employés du gouvernement indien en mettant l’accent sur l’espionnage, ont déclaré les chercheurs, ajoutant que l’acteur de la menace a développé des compte-gouttes pour MargulasRAT qui se sont fait passer pour des installateurs de Kavach sur Windows.

Chercheur de logiciels malveillants @0xrb, qui suit également la campagne de manière indépendante, a contacté The Hacker News avec deux autres adresses IP utilisées par les attaquants SideCopy pour se connecter au serveur de commande et de contrôle — 103[.]255.7.33 et 115[.]186.190.155 – tous deux situés dans la ville d’Islamabad, ce qui donne du crédit à la provenance pakistanaise de l’acteur menaçant.

« Ce qui a commencé comme un simple vecteur d’infection par SideCopy pour fournir un RAT personnalisé (CetaRAT), a évolué en plusieurs variantes de chaînes d’infection délivrant plusieurs RAT », ont conclu les chercheurs. « L’utilisation de ces nombreuses techniques d’infection – allant des fichiers LNK aux fichiers EXE RAR auto-extractibles et aux installateurs basés sur MSI – est une indication que l’acteur travaille de manière agressive pour infecter ses victimes. »