L’acteur menaçant derrière un cheval de Troie d’accès à distance appelé RomCom RAT a été observé ciblant des institutions militaires ukrainiennes dans le cadre d’une nouvelle campagne de harponnage qui a débuté le 21 octobre 2022.

Le développement marque un changement dans le mode opératoire de l’attaquant, qui était auparavant attribué à l’usurpation d’applications légitimes comme Advanced IP Scanner et pdfFiller pour supprimer des portes dérobées sur des systèmes compromis.

« La campagne initiale » Advanced IP Scanner « a eu lieu le 23 juillet 2022 », a déclaré l’équipe de recherche et de renseignement de BlackBerry. a dit. « Une fois que la victime a installé un ensemble contenant un cheval de Troie, il dépose RomCom RAT sur le système. »

Alors que les précédentes itérations de la campagne impliquaient l’utilisation d’Advanced IP Scanner, un cheval de Troie, le collectif contradictoire non identifié est depuis passé à pdfFiller à partir du 20 octobre, indiquant une tentative active de la part de l’adversaire d’affiner les tactiques et de contrecarrer la détection.

Ces sites Web similaires hébergent un package d’installation malveillant qui entraîne le déploiement du RomCom RAT, capable de collecter des informations et de capturer des captures d’écran, le tout étant exporté vers un serveur distant.

La dernière activité de l’adversaire dirigée contre l’armée ukrainienne est un départ en ce sens qu’elle utilise un e-mail de phishing avec un lien intégré comme vecteur d’infection initial, conduisant à un faux site Web laissant tomber le téléchargeur de la prochaine étape.

Ce téléchargeur, signé à l’aide d’un certificat numérique valide de « Blythe Consulting sp. z oo » pour une couche supplémentaire d’évasion, est ensuite utilisé pour extraire et exécuter le malware RomCom RAT. BlackBerry a déclaré que le même signataire est utilisé par la version légitime de pdfFiller.

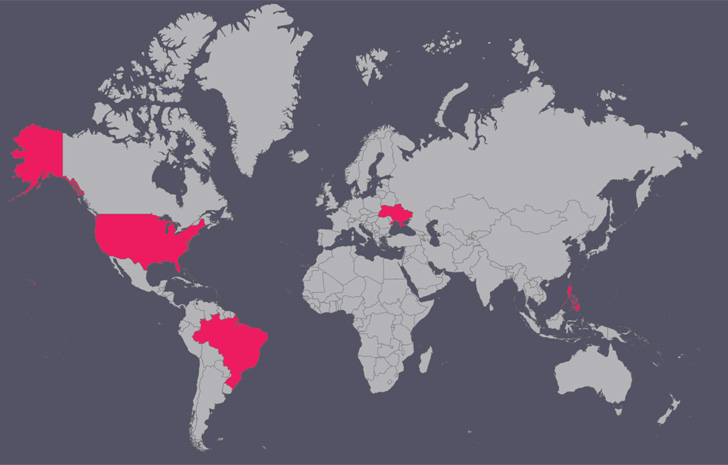

Outre l’armée ukrainienne, les autres cibles de la campagne comprennent les entreprises informatiques, les courtiers en alimentation et les entités de fabrication d’aliments aux États-Unis, au Brésil et aux Philippines.

« Cette campagne est un bon exemple de la ligne floue entre les acteurs de la menace motivée par la cybercriminalité et les acteurs de la menace d’attaque ciblée », a déclaré Dmitry Bestuzhev, chercheur sur les menaces chez BlackBerry, à The Hacker News.

« Dans le passé, les deux groupes agissaient indépendamment, en s’appuyant sur des outils différents. Aujourd’hui, les acteurs des attaques ciblées s’appuient davantage sur les outils traditionnels, ce qui rend l’attribution plus difficile. »