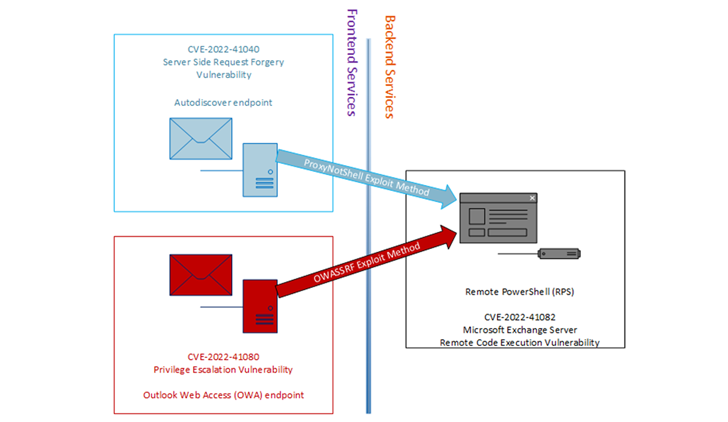

Les acteurs de la menace affiliés à une souche de ransomware connue sous le nom de Play exploitent une chaîne d’exploitation inédite qui contourne les règles de blocage des failles ProxyNotShell dans Microsoft Exchange Server pour réaliser l’exécution de code à distance (RCE) via Outlook Web Access (OWA).

« La nouvelle méthode d’exploitation contourne les atténuations de réécriture d’URL pour le Point de terminaison de découverte automatique« , les chercheurs de CrowdStrike Brian Pitchford, Erik Iker et Nicolas Zilio m’a dit dans un article technique publié mardi.

Play ransomware, qui a fait surface pour la première fois en juin 2022, a été révélé adopter de nombreuses tactiques employées par d’autres familles de rançongiciels telles que Hive et Nokoyawadont le dernier mis à niveau vers Rust en septembre 2022.

Les enquêtes de la société de cybersécurité sur plusieurs intrusions de rançongiciels Play ont révélé que l’accès initial aux environnements cibles n’était pas obtenu en exploitant directement CVE-2022-41040mais plutôt via le point de terminaison OWA.

Doublé OWASSRFla technique tire probablement parti d’un autre défaut critique suivi comme CVE-2022-41080 (score CVSS : 8,8) pour obtenir une élévation de privilèges, suivie d’abus CVE-2022-41082 pour l’exécution de code à distance.

Il convient de noter que CVE-2022-41040 et CVE-2022-41080 proviennent d’un cas de falsification de requête côté serveur (SSRF), qui permet à un attaquant d’accéder à des ressources internes non autorisées, en l’occurrence le Communication à distance PowerShell un service.

CrowdStrike a déclaré que l’accès initial réussi a permis à l’adversaire de supprimer les exécutables légitimes Plink et AnyDesk pour maintenir un accès persistant et de prendre des mesures pour purger les journaux d’événements Windows sur les serveurs infectés afin de dissimuler l’activité malveillante.

Les trois vulnérabilités ont été corrigées par Microsoft dans le cadre de ses mises à jour Patch Tuesday pour novembre 2022. Cependant, il n’est pas clair si CVE-2022-41080 a été activement exploité en tant que zero-day aux côtés de CVE-2022-41040 et CVE-2022-41082.

Le fabricant de Windows, pour sa part, a marqué CVE-2022-41080 avec une évaluation « Exploitation plus probable », ce qui implique qu’il est possible pour un attaquant de créer un code d’exploitation qui pourrait être utilisé pour armer de manière fiable la faille.

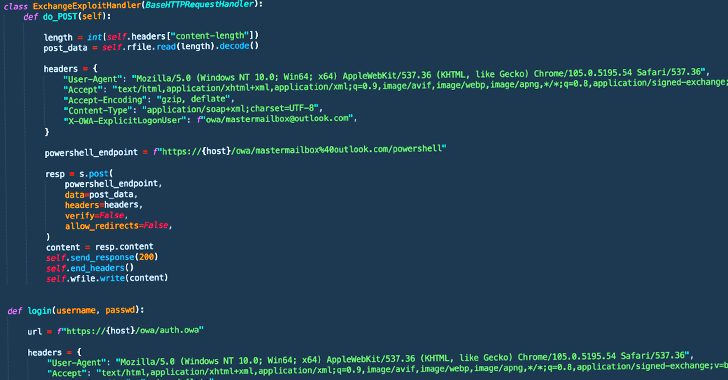

CrowdStrike a en outre noté qu’un script Python de preuve de concept (PoC) découvert et divulgué par le chercheur de Huntress Labs Dray Agha la semaine dernière pourrait avoir été utilisé par les acteurs du rançongiciel Play pour un accès initial.

En témoigne le fait que l’exécution du script Python a permis de « répliquer les logs générés lors des récentes attaques du ransomware Play ».

« Les organisations devraient appliquer les correctifs du 8 novembre 2022 pour Exchange afin d’empêcher l’exploitation, car les atténuations de réécriture d’URL pour ProxyNotShell ne sont pas efficaces contre cette méthode d’exploitation », ont déclaré les chercheurs.