Les acteurs de la menace utilisent un « outil d’évasion de la défense » jusque-là non documenté appelé AuKill qui est conçu pour désactiver le logiciel de détection et de réponse des points de terminaison (EDR) au moyen d’une attaque BYOVD (Bring Your Own Vulnerable Driver).

« L’outil AuKill abuse d’une version obsolète du conducteur utilisé par la version 16.32 de l’utilitaire Microsoft, Explorateur de processuspour désactiver les processus EDR avant de déployer une porte dérobée ou un rançongiciel sur le système cible », a déclaré Andreas Klopsch, chercheur chez Sophos. a dit dans un rapport publié la semaine dernière.

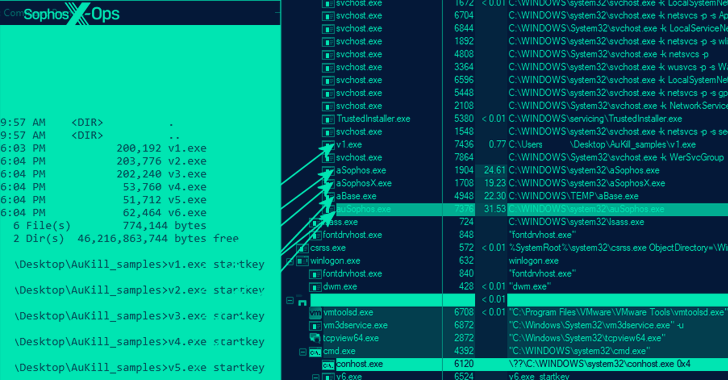

Les incidents analysés par la firme de cybersécurité montrent l’utilisation d’AuKill depuis début 2023 pour déployer diverses souches de ransomwares comme Medusa Locker et LockBit. Six versions différentes du malware ont été identifiées à ce jour. Le plus ancien échantillon AuKill présente un horodatage de compilation de novembre 2022.

La technique BYOVD repose sur des acteurs malveillants qui utilisent à mauvais escient un pilote légitime, mais obsolète et exploitable, signé par Microsoft (ou utilisent un certificat volé ou divulgué) pour obtenir des privilèges élevés et désactiver les mécanismes de sécurité.

En utilisant des pilotes légitimes et exploitables, l’idée est de contourner une protection clé de Windows connue sous le nom de Driver Signature Enforcement qui garantit que les pilotes en mode noyau ont été signés par une autorité de signature de code valide avant qu’ils ne soient autorisés à s’exécuter.

« L’outil AuKill nécessite des privilèges administratifs pour fonctionner, mais il ne peut pas accorder ces privilèges à l’attaquant », ont noté les chercheurs de Sophos. « Les acteurs de la menace utilisant AuKill ont profité des privilèges existants lors des attaques, lorsqu’ils les ont obtenus par d’autres moyens. »

Ce n’est pas la première fois que le pilote Process Explorer signé par Microsoft est utilisé comme arme lors d’attaques. En novembre 2022, Sophos a également détaillé l’utilisation par les affiliés de LockBit d’un outil open source appelé Poignarder dans le dos qui a abusé des versions obsolètes du pilote pour mettre fin aux processus anti-malware protégés.

Plus tôt cette année, une campagne de publicité malveillante a été repérée en utilisant le même pilote pour distribuer un chargeur .NET nommé MalVirt pour déployer le logiciel malveillant de vol d’informations FormBook.

Le développement intervient en tant que centre d’intervention d’urgence de sécurité AhnLab (ASEC) révélé que les serveurs MS-SQL mal gérés sont militarisés pour installer le Trigone ransomware, qui partage des chevauchements avec une autre souche appelée Crylock.

Il suit également résultats que les acteurs du rançongiciel Play (alias PlayCrypt) ont été observés en utilisant des outils de collecte de données personnalisés qui permettent d’énumérer tous les utilisateurs et ordinateurs sur un réseau compromis et de copier des fichiers à partir du service de cliché instantané des volumes (VSS).

Grixba, un voleur d’informations basé sur .NET, est conçu pour analyser une machine à la recherche de programmes de sécurité, de logiciels de sauvegarde et d’outils d’administration à distance, et exfiltrer les données collectées sous la forme de fichiers CSV qui sont ensuite compressés dans des archives ZIP.

Également utilisé par le gang de cybercriminels, suivi par Symantec sous le nom de Balloonfly, est un outil de copie VSS écrit en .NET qui utilise le Cadre AlphaVSS pour répertorier les fichiers et les dossiers dans un instantané VSS et les copier dans un répertoire de destination avant le chiffrement.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

Play ransomware est remarquable non seulement pour utiliser cryptage intermittent pour accélérer le processus, mais aussi pour le fait qu’il n’est pas exploité sur un modèle de ransomware-as-a-service (RaaS). Les preuves recueillies jusqu’à présent indiquent que Balloonfly a mené les attaques de rançongiciels et développé les logiciels malveillants eux-mêmes.

Grixba et VSS Copying Tool sont les derniers d’une longue liste d’outils propriétaires tels que Exmatter, Exoctetet les scripts basés sur PowerShell qui sont utilisés par les acteurs du ransomware pour établir plus de contrôle sur leurs opérations, tout en ajoutant des couches supplémentaires de complexité pour persister dans les environnements compromis et échapper à la détection.

Une autre technique de plus en plus adoptée par les groupes à motivation financière est l’utilisation du langage de programmation Go pour développer logiciels malveillants multiplateformes et résister à l’analyse et rétro-ingénierie efforts.

En effet, un rapport de Cyble la semaine dernière a documenté un nouveau rançongiciel GoLang appelé CrossLock qui utilise la technique de la double extorsion pour augmenter la probabilité de paiement de ses victimes, tout en prenant des mesures pour éviter le traçage des événements pour Windows (ETW).

« Cette fonctionnalité peut permettre au logiciel malveillant d’éviter d’être détecté par les systèmes de sécurité qui dépendent des journaux d’événements », a déclaré Cyble. a dit. « CrossLock Ransomware effectue également plusieurs actions pour réduire les chances de récupération des données tout en augmentant simultanément l’efficacité de l’attaque. »