Un groupe de menace persistante avancée (APT) présumé aligné sur le Pakistan, connu sous le nom de Transparent Tribe, a été lié à une campagne de cyberespionnage en cours ciblant les utilisateurs indiens et pakistanais d’Android avec une porte dérobée appelée CapraRAT.

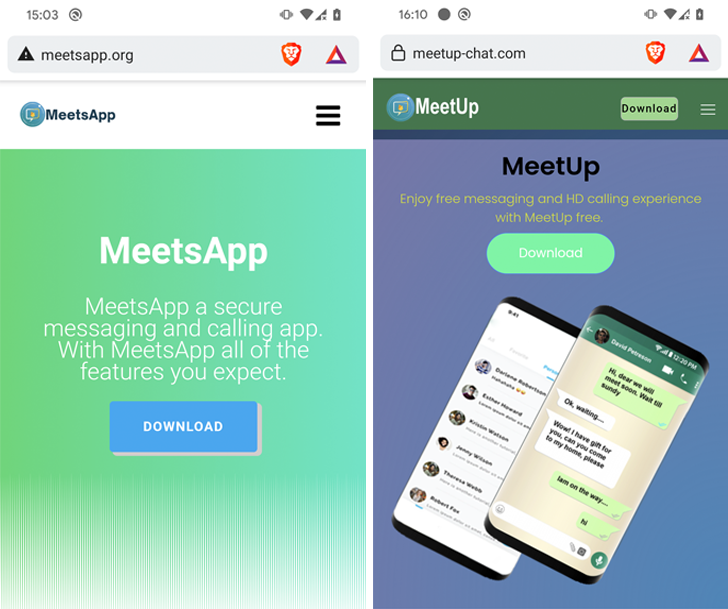

« Transparent Tribe a distribué la porte dérobée Android CapraRAT via des applications de messagerie et d’appel sécurisées protégées par des chevaux de Troie sous la marque MeetsApp et MeetUp », ESET a dit dans un rapport partagé avec The Hacker News.

On estime que pas moins de 150 victimes, probablement à tendance militaire ou politique, ont été ciblées par le logiciel malveillant (com.meetup.app) disponibles au téléchargement à partir de faux sites Web qui se font passer pour les centres de distribution officiels de ces applications.

On soupçonne que les cibles sont attirées par une escroquerie romantique dans laquelle l’acteur de la menace approche les victimes via une autre plate-forme et les persuade d’installer les applications contenant des logiciels malveillants sous prétexte de messagerie et d’appels « sécurisés ».

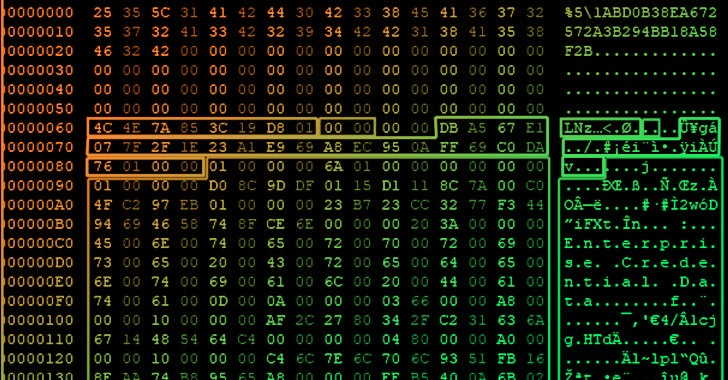

Cependant, les applications, en plus d’offrir la fonctionnalité promise, sont implantées avec CapraRAT, une version modifiée de l’AndroRAT open source qui a été documentée pour la première fois par Trend Micro en février 2022 et qui présente des chevauchements avec un malware Windows connu sous le nom de CrimsonRAT.

La porte dérobée est dotée d’un ensemble complet de fonctionnalités qui lui permettent de prendre des captures d’écran et des photos, d’enregistrer les appels téléphoniques et l’audio environnant, et d’exfiltrer d’autres informations sensibles. Il peut également passer des appels, envoyer des SMS et recevoir des commandes pour télécharger des fichiers.

Cela dit, les utilisateurs doivent également créer un compte en liant leurs numéros de téléphone et en effectuant une étape de vérification par SMS afin d’accéder aux fonctionnalités de l’application.

Découvrez les dernières tactiques d’évasion et stratégies de prévention des logiciels malveillants

Prêt à briser les 9 mythes les plus dangereux sur les attaques basées sur des fichiers ? Rejoignez notre prochain webinaire et devenez un héros dans la lutte contre les infections du patient zéro et les événements de sécurité du jour zéro !

La société slovaque de cybersécurité a déclaré que la campagne était étroitement ciblée et qu’elle n’avait trouvé aucune preuve indiquant que les applications étaient disponibles sur le Google Play Store.

Transparent Tribe, également appelé APT36, Operation C-Major et Mythic Leopard, a récemment été attribué à une autre série d’attaques visant des organisations gouvernementales indiennes avec des versions malveillantes d’une solution d’authentification à deux facteurs appelée Kavach.

Les résultats arrivent également des semaines après que la société de cybersécurité ThreatMon a détaillé une campagne de harponnage menée par des acteurs de SideCopy ciblant des entités gouvernementales indiennes dans le but de déployer une version mise à jour d’une porte dérobée connue sous le nom de ReverseRAT.