Cela n’a pas pris longtemps. Les agences de renseignement et les chercheurs en cybersécurité avaient averti que les serveurs Exchange non corrigés pourraient ouvrir la voie à des infections par ransomware à la suite de l’escalade rapide des attaques depuis la semaine dernière.

Il semble maintenant que les acteurs de la menace se soient rattrapés.

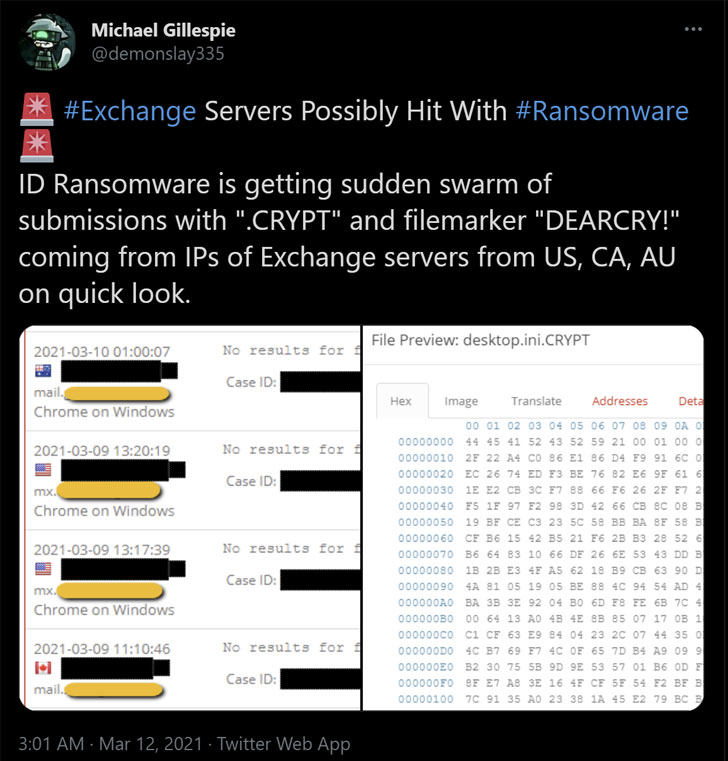

Selon le dernier rapports, les cybercriminels exploitent les failles très exploitées de ProxyLogon Exchange Server pour installer une nouvelle souche de ransomware appelée «DearCry».

«Microsoft a observé une nouvelle famille d’attaques de ransomwares opérées par l’homme – détectées sous le nom de Ransom: Win32 / DoejoCrypt.A», a déclaré Phillip Misner, chercheur chez Microsoft tweeté. « Les attaques de ransomwares opérées par l’homme utilisent les vulnérabilités de Microsoft Exchange pour exploiter les clients. »

Dans un avis conjoint publié par la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis et le Federal Bureau of Investigation (FBI), les agences ont averti que « des adversaires pourraient exploiter ces vulnérabilités pour compromettre les réseaux, voler des informations, crypter des données contre rançon, voire exécuter une attaque destructrice. «

Une militarisation réussie des failles permet à un attaquant d’accéder aux serveurs Exchange des victimes, ce qui leur permet d’obtenir un accès permanent au système et le contrôle d’un réseau d’entreprise. Avec la nouvelle menace de ransomware, les serveurs non corrigés risquent non seulement de voler des données, mais sont également potentiellement cryptés, empêchant l’accès aux boîtes aux lettres d’une organisation.

Pendant ce temps, alors que les pirates et les cybercriminels des États-nations s’entassent pour tirer parti des failles de ProxyLogon, un code de preuve de concept (PoC) partagé sur GitHub appartenant à Microsoft par un chercheur en sécurité a été supprimé par la société, citant que le l’exploit est sous attaque active.

Dans une déclaration à Vice, la société a déclaré: « Conformément à notre Politiques d’utilisation acceptables, nous avons désactivé l’essentiel suite aux rapports indiquant qu’il contient du code de preuve de concept pour une vulnérabilité récemment révélée et activement exploitée. «

Cette décision a également déclenché un débat qui lui est propre, les chercheurs affirmant que Microsoft «fait taire les chercheurs en sécurité» en supprimant les PoC partagés sur GitHub.

« C’est énorme, supprimer un code de chercheurs en sécurité de GitHub contre leur propre produit et qui a déjà été corrigé », a déclaré Dave Kennedy de TrustedSec. «C’était un PoC, pas un exploit fonctionnel – aucun des PoC n’a eu le RCE. chercheurs en sécurité là-dessus. «

Cela a également été repris par le chercheur de Google Project Zero, Tavis Normandy.

« Si la politique dès le départ n’était pas de PoC / metasploit / etc – ce serait nul, mais c’est leur service », a déclaré Normandy dans un tweet. «Au lieu de cela, ils ont dit OK, et maintenant que c’est devenu la norme pour les professionnels de la sécurité de partager le code, ils se sont élus les arbitres de ce qui est« responsable ». Comme c’est pratique. »

Si quoi que ce soit, l’avalanche d’attaques devrait servir d’avertissement pour patcher toutes les versions du serveur Exchange dès que possible, tout en prenant également des mesures pour identifier les signes d’indicateurs de compromission associés aux hacks, étant donné que les attaquants exploitaient ces zéro- jour des vulnérabilités dans la nature pendant au moins deux mois avant que Microsoft ne publie les correctifs le 2 mars.

Nous avons contacté Microsoft pour plus de détails et nous mettrons à jour l’histoire si nous avons de nouvelles.