Les chercheurs en cybersécurité ont dévoilé aujourd’hui une nouvelle campagne sophistiquée de cyberespionnage dirigée contre les organisations aérospatiales et militaires en Europe et au Moyen-Orient dans le but d’espionner les employés clés des entreprises ciblées et, dans certains cas, même de siphonner de l’argent.

La campagne, surnommée « Opération In (ter) ception« en raison d’une référence à » Inception « dans l’échantillon de malware, a eu lieu entre septembre et décembre 2019, selon un nouveau rapport de la firme de cybersécurité ESET partagé avec The Hacker News.

« Le principal objectif de l’opération était l’espionnage », ont déclaré les chercheurs à The Hacker News. « Cependant, dans l’un des cas sur lesquels nous avons enquêté, les attaquants ont tenté de monétiser l’accès au compte de messagerie électronique d’une victime par le biais d’une attaque par compromis de messagerie professionnelle (BEC) comme étape finale de l’opération. »

La motivation financière derrière les attaques, associée à des similitudes dans l’environnement de ciblage et de développement, a conduit ESET à soupçonner Groupe Lazarus, un groupe de piratage notoire qui a été attribué à travailler au nom du gouvernement nord-coréen pour financer les programmes d’armes et de missiles illicites du pays.

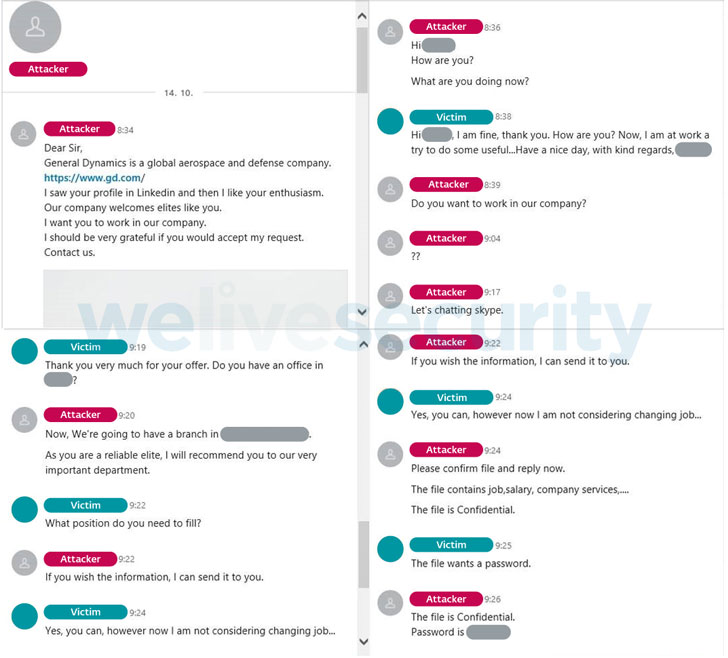

Déclarant que la campagne était très ciblée, ESET a déclaré qu’elle s’appuyait sur des astuces d’ingénierie sociale pour attirer les employés travaillant pour les entreprises choisies avec de fausses offres d’emploi en utilisant la fonction de messagerie de LinkedIn, se faisant passer pour les responsables RH de sociétés bien connues de l’industrie aérospatiale et de la défense, y compris Collins Aerospace and General Dynamics.

« Une fois le contact établi, les attaquants ont glissé des fichiers malveillants dans la communication, les déguisant en documents liés à l’offre d’emploi annoncée », ont déclaré les chercheurs, sur la base d’une enquête menée auprès de deux des entreprises européennes concernées.

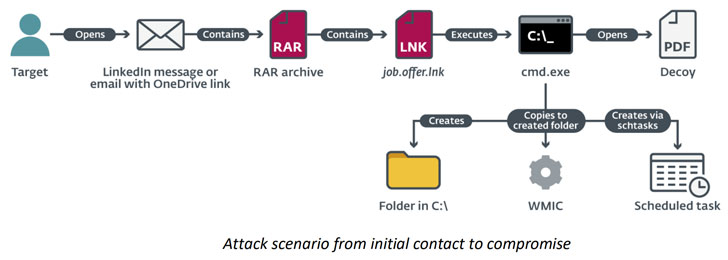

Les fichiers d’archive RAR de leurre, qui ont été directement envoyés via les chats ou sous forme d’e-mails envoyés par leurs faux personnages LinkedIn pointant vers un lien OneDrive, prétendaient contenir un document PDF détaillant les informations salariales de postes spécifiques, alors qu’en réalité, il exécutait Windows » Utilitaire d’invite de commandes pour effectuer une série d’actions:

- Copier l’outil de ligne de commande Windows Management Instrumentation (wmic.exe) dans un dossier spécifique

- Renommez-le en quelque chose d’inoffensif pour échapper à la détection (par exemple, Intel, NVidia, Skype, OneDrive et Mozilla), et

- Créez des tâches planifiées qui exécutent un script XSL distant via WMIC.

Les acteurs derrière l’opération, après avoir pris pied au sein de la société cible, ont ensuite utilisé un téléchargeur de logiciels malveillants personnalisé, qui à son tour a téléchargé une charge utile de deuxième étape auparavant non documentée – une porte dérobée C ++ qui envoie périodiquement des demandes à un serveur contrôlé par des attaquants. , effectuer des actions prédéfinies en fonction des commandes reçues et exfiltrer les informations collectées sous forme de fichier RAR via une version modifiée de dbxcli, un client de ligne de commande open-source pour Dropbox.

En plus d’utiliser WMIC pour interpréter les scripts XSL distants, les adversaires ont également abusé des utilitaires natifs de Windows tels que « certutil » pour décoder les charges utiles téléchargées encodées en base64 et « rundll32 » et « regsvr32 » pour exécuter leur malware personnalisé.

«Nous recherchons activement des signes d’activité parrainée par l’État sur la plate-forme et prenons rapidement des mesures contre les mauvais acteurs afin de protéger nos membres. Nous n’attendons pas les demandes, notre équipe de renseignement sur les menaces supprime les faux comptes à l’aide des informations que nous découvrons et des renseignements provenant de une variété de sources, y compris des agences gouvernementales « , a déclaré Paul Rockwell, responsable de la confiance et de la sécurité chez LinkedIn dans un communiqué envoyé à The Hacker News.

« Nos équipes utilisent une variété de technologies automatisées, combinées à une équipe qualifiée d’examinateurs et de rapports des membres, pour protéger nos membres de tous les types de mauvais acteurs. Nous appliquons nos politiques, qui sont très claires: la création d’un faux compte ou une activité frauduleuse dans le but d’induire en erreur ou de mentir à nos membres constitue une violation de nos conditions d’utilisation. Dans ce cas, nous avons découvert des cas d’abus impliquant la création de faux comptes. Nous avons pris des mesures immédiates à ce moment-là et restreint de manière permanente les comptes. «

Attaques BEC motivées financièrement

Outre la reconnaissance, les chercheurs d’ESET ont également trouvé des preuves d’attaques tentant d’exploiter les comptes compromis pour extraire de l’argent d’autres sociétés.

Bien qu’échouée, la tactique de monétisation a fonctionné en utilisant les communications par e-mail existantes entre le titulaire du compte et un client de la société pour régler une facture impayée sur un autre compte bancaire sous leur contrôle.

« Dans le cadre de cette ruse, les attaquants ont enregistré un nom de domaine identique à celui de la société compromise, mais sur un domaine de premier niveau différent, et ont utilisé un e-mail associé à ce faux domaine pour poursuivre la communication avec le client ciblé », a déclaré ESET. .

En fin de compte, le client ciblé a contacté l’adresse e-mail correcte de la victime au sujet des e-mails suspects, déjouant ainsi la tentative des attaquants.

« Nos recherches sur l’Opération In (ter) ception montrent à nouveau à quel point le harponnage peut être efficace pour compromettre une cible d’intérêt », ont conclu les chercheurs.

« Ils étaient très ciblés et s’appuyaient sur l’ingénierie sociale sur LinkedIn et sur des logiciels malveillants personnalisés à plusieurs niveaux. Pour opérer sous le radar, les attaquants ont fréquemment recompilé leurs logiciels malveillants, abusé des utilitaires natifs de Windows et usurpé l’identité de logiciels et d’entreprises légitimes. »