Les organisations d’Asie de l’Est sont ciblées par un acteur probablement parlant chinois surnommé DragonÉtincelle tout en employant des tactiques inhabituelles pour contourner les couches de sécurité.

« Les attaques se caractérisent par l’utilisation du SparkRAT open source peu connu et de logiciels malveillants qui tentent d’échapper à la détection via l’interprétation du code source Golang », a déclaré SentinelOne. m’a dit dans une analyse publiée aujourd’hui.

Un aspect frappant des intrusions est l’utilisation cohérente de SparkRAT pour mener diverses activités, notamment le vol d’informations, l’obtention du contrôle d’un hôte infecté ou l’exécution d’instructions PowerShell supplémentaires.

Les objectifs finaux de l’acteur menaçant restent encore inconnus, bien que l’espionnage ou la cybercriminalité en soit probablement le mobile. Les liens de DragonSpark avec la Chine découlent de l’utilisation du shell Web China Chopper pour déployer des logiciels malveillants – une voie d’attaque largement utilisée par les acteurs chinois de la menace.

De plus, non seulement les outils open source utilisés dans les cyberattaques proviennent de développeurs ou d’entreprises ayant des liens avec la Chine, mais l’infrastructure de mise en scène des charges utiles est située à Taïwan, Hong Kong, Chine et Singapour, dont certaines appartiennent à des entreprises légitimes. .

Les serveurs de commande et de contrôle (C2), en revanche, sont situés à Hong Kong et aux États-Unis, a indiqué la société de cybersécurité.

Les voies d’accès initiales impliquent de compromettre les serveurs Web exposés à Internet et les serveurs de base de données MySQL pour supprimer le shell Web China Chopper. La prise de pied est ensuite exploitée pour effectuer un mouvement latéral, une escalade de privilèges et le déploiement de logiciels malveillants à l’aide d’outils open source tels que SharpToken, BadPotatoet GotoHTTP.

Des logiciels malveillants personnalisés sont également livrés aux hôtes, capables d’exécuter du code arbitraire et SparkRATun cheval de Troie d’accès à distance multiplateforme capable d’exécuter des commandes système, de manipuler des fichiers et des processus et de siphonner des informations intéressantes.

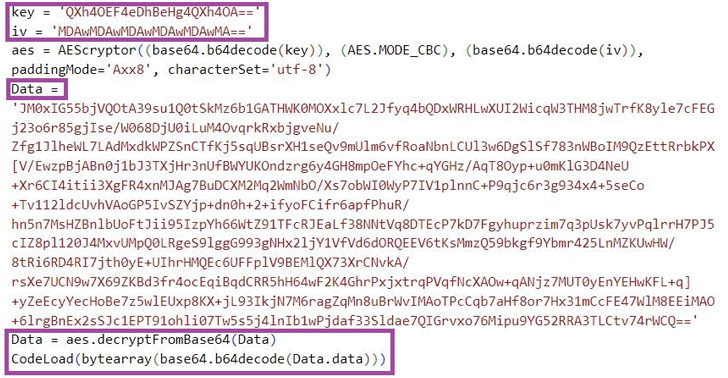

Un autre logiciel malveillant à noter est le m6699.exe basé sur Golang, qui interprète au moment de l’exécution le code source qu’il contient afin de voler sous le radar et de lancer un chargeur de shellcode conçu pour contacter le serveur C2 pour récupérer et exécuter l’étape suivante. shellcode.

« Les acteurs de la menace de langue chinoise sont connus pour utiliser fréquemment des logiciels open source dans des campagnes malveillantes », ont conclu les chercheurs.

« Étant donné que SparkRAT est un outil multiplateforme et riche en fonctionnalités, et qu’il est régulièrement mis à jour avec de nouvelles fonctionnalités, nous estimons que le RAT restera attractif pour les cybercriminels et autres acteurs de la menace à l’avenir. »