La cyberattaque contre Air India qui a été révélée le mois dernier a duré au moins deux mois et 26 jours, ont révélé de nouvelles recherches, qui ont attribué l’incident avec une confiance modérée à un acteur menaçant d’un État-nation chinois appelé APT41.

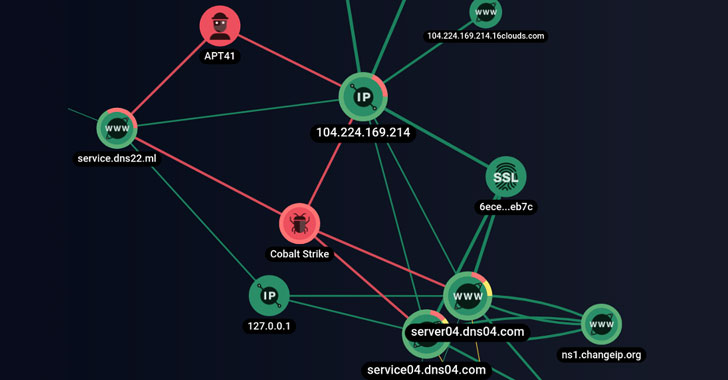

Group-IB a surnommé la campagne « ColunmTK » en fonction des noms des domaines de serveur de commande et de contrôle (C2) qui ont été utilisés pour les communications. « Les ramifications potentielles de cet incident pour l’ensemble de l’industrie du transport aérien et des transporteurs qui pourraient encore découvrir des traces de ColunmTK dans leurs réseaux sont importantes », a déclaré la société de chasse aux menaces basée à Singapour. mentionné.

Également connu par d’autres surnoms tels que Winnti Umbrella, Axiom et Baryum, APT41 est une menace persistante avancée d’État-nation de langue chinoise prolifique connue pour ses campagnes centrées sur le vol d’informations et l’espionnage contre les secteurs de la santé, de la haute technologie et des télécommunications afin d’établir et de maintenir un accès stratégique pour voler la propriété intellectuelle et commettre des cybercrimes à motivation financière.

« Leurs intrusions de cybercriminalité sont les plus apparentes parmi le ciblage de l’industrie du jeu vidéo, y compris la manipulation de monnaies virtuelles et les tentatives de déploiement de ransomwares », selon à FireEye. « Les opérations de l’APT41 contre l’enseignement supérieur, les services de voyage et les entreprises de presse/médias donnent une indication que le groupe suit également les individus et effectue une surveillance. »

Le 21 mai, la compagnie aérienne nationale indienne, Air India, a révélé une violation de données affectant 4,5 millions de ses clients sur une période de près de 10 ans à la suite d’une attaque de la chaîne d’approvisionnement dirigée contre son fournisseur de système de service aux passagers (PSS) SITA. plus tôt en février.

La violation impliquait des données personnelles enregistrées entre le 26 août 2011 et le 3 février 2021, y compris des détails tels que les noms, les dates de naissance, les coordonnées, les informations sur le passeport, les informations sur les billets, Star Alliance et les données des grands voyageurs d’Air India, comme ainsi que les données de carte de crédit.

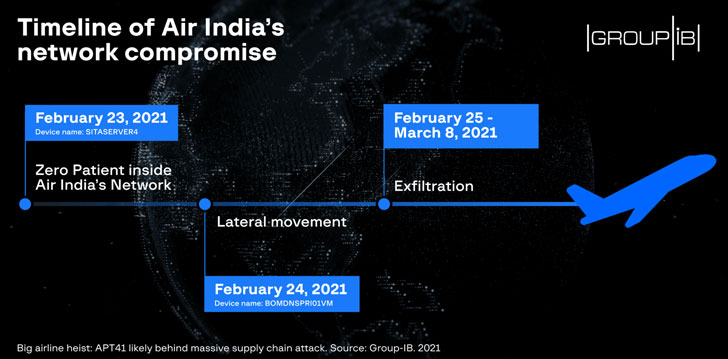

L’analyse de Group-IB sur l’incident a révélé qu’au moins depuis le 23 février, un appareil infecté à l’intérieur du réseau d’Air India (nommé « SITASERVER4 ») a communiqué avec un serveur hébergeant des charges utiles Cobalt Strike remontant au 11 décembre 2020. À la suite de ce compromis initial, les attaquants auraient établi une persistance et obtenu des mots de passe afin de pivoter latéralement vers le réseau plus large dans le but de collecter des informations à l’intérieur du réseau local.

Pas moins de 20 appareils ont été infectés au cours d’un mouvement latéral, a indiqué la société. « Les attaquants ont exfiltré les hachages NTLM et les mots de passe en texte brut des postes de travail locaux à l’aide de hashdump et mimikatz », a déclaré Nikita Rostovcev, analyste de Group-IB Threat Intelligence. « Les attaquants ont essayé d’élever les privilèges locaux à l’aide du malware BadPotato. »

Au total, l’adversaire a extrait 23,33 Mo de données de cinq appareils nommés SITASERVER4, AILCCUALHSV001, AILDELCCPOSCE01, AILDELCCPDB01 et WEBSERVER3, les attaquants ayant mis 24 heures et 5 minutes pour diffuser les balises Cobalt Strike sur d’autres appareils du réseau de la compagnie aérienne.

Bien que le point d’entrée initial reste inconnu, le fait que « le premier appareil qui a commencé à communiquer avec le serveur C&C contrôlé par l’adversaire était un serveur SITA et le fait que SITA a informé Air India de son incident de sécurité donnent des motifs raisonnables de croire que la compromission de Le réseau d’Air India est le résultat d’une attaque sophistiquée de la chaîne d’approvisionnement, qui pourrait avoir commencé avec SITA. »

Les connexions à Baryum sont mises à la terre sur la base de chevauchements entre les serveurs C2 trouvés dans l’infrastructure d’attaque avec ceux utilisés dans plus tôt attaques et les tactiques employées par l’acteur menaçant pour garer leurs domaines une fois leurs opérations terminées. Group-IB a également déclaré avoir découvert un fichier nommé « Install.bat » qui présentaient des similitudes avec les charges utiles déployées dans un 2020 campagne d’intrusion mondiale.

Les indicateurs de compromission (IoC) associés à l’incident sont accessibles ici.