Une campagne de cyberespionnage de plusieurs mois menée par un groupe d’États-nations chinois a ciblé plusieurs entités avec des logiciels malveillants de reconnaissance afin de glaner des informations sur ses victimes et d’atteindre ses objectifs stratégiques.

« Les cibles de cette récente campagne couvraient l’Australie, la Malaisie et l’Europe, ainsi que des entités opérant dans la mer de Chine méridionale », a déclaré la société de sécurité d’entreprise Proofpoint. a dit dans une publication en partenariat avec PwC.

Les cibles englobent les agences gouvernementales australiennes locales et fédérales, les sociétés de médias d’information australiennes et les fabricants mondiaux de l’industrie lourde qui effectuent la maintenance des flottes d’éoliennes dans la mer de Chine méridionale.

Proofpoint et PwC ont attribué les intrusions avec une confiance modérée à un acteur de la menace suivi par les deux sociétés sous les noms respectifs de TA423 et Red Ladon, également connu sous les noms d’APT40 et de Leviathan.

APT40 est le nom attribué à un acteur de menace basé en Chine et motivé par l’espionnage, connu pour être actif depuis 2013 et qui a un schéma d’entités frappantes dans la région Asie-Pacifique, avec un accent principal sur la mer de Chine méridionale. En juillet 2021, le gouvernement américain et ses alliés lié le collectif contradictoire au ministère chinois de la Sécurité d’État (MSS).

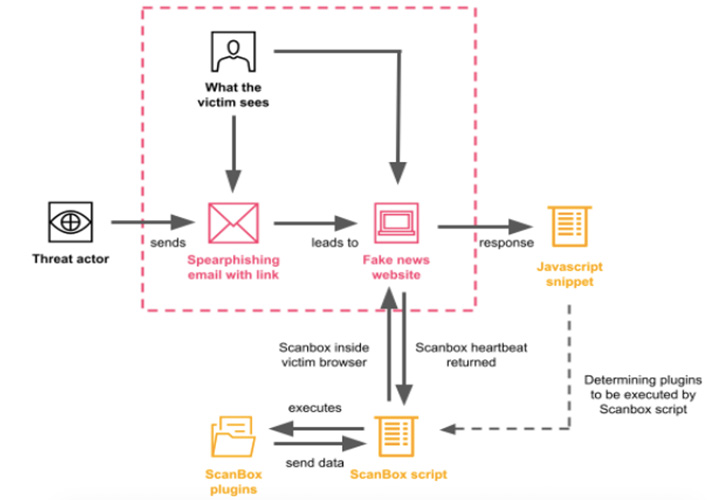

Les attaques ont pris la forme de plusieurs vagues de campagnes de phishing entre le 12 avril et le 15 juin qui ont utilisé des URL se faisant passer pour des entreprises de médias australiennes pour livrer le Boîte de numérisation cadre de reconnaissance. Les e-mails de phishing étaient accompagnés d’objets tels que « Congé de maladie », « Recherche d’utilisateurs » et « Demande de coopération ».

Contrairement aux trous d’eau ou aux compromis Web stratégiques dans lesquels un site Web légitime connu pour être visité par les cibles est infecté par un code JavaScript malveillant, l’activité APT40 exploite un domaine contrôlé par un acteur qui est utilisé pour diffuser le logiciel malveillant.

« L’acteur de la menace se ferait souvent passer pour un employé de la publication médiatique fictive » Australian Morning News « , fournissant une URL vers le domaine malveillant et sollicitant des cibles pour consulter son site Web ou partager le contenu de recherche que le site Web publierait », ont déclaré les chercheurs.

ScanBox, utilisé dans attaques dès 2014, est un Logiciels malveillants basés sur JavaScript qui permet aux acteurs de la menace de profiler leurs victimes ainsi que de fournir des charges utiles de la prochaine étape aux cibles d’intérêt. Il est également connu pour être partagé en privé entre plusieurs groupes de piratage basés en Chine, tout comme HUI Loader, PlugX et ShadowPad.

Certains des acteurs de menace notables qui ont déjà été observés à l’aide de ScanBox incluent APT10 (alias Red Apollo ou Stone Panda), APT27 (alias Emissary Panda, Lucky Mouse ou Red Phoenix) et TA413 (alias Lucky Cat).

Un certain nombre de plug-ins lui permettent également d’enregistrer les frappes au clavier, d’identifier le navigateur, de rassembler une liste des modules complémentaires de navigateur installés, de communiquer avec les machines infectées et de vérifier la présence de Logiciel Kaspersky Internet Security (KIS).

Ce n’est pas la première fois qu’APT40 adopte le modus operandi consistant à utiliser de faux sites Web d’informations pour déployer ScanBox. Une campagne de phishing en 2018 découvert par Mandiant a utilisé des URL d’articles de presse hébergés sur un domaine escroc comme leurres pour inciter les destinataires à télécharger le logiciel malveillant.

Fait intéressant, les attaques d’avril à juin font partie d’une activité de phishing soutenue liée au même acteur menaçant ciblant des organisations basées en Malaisie et en Australie ainsi que des entreprises mondiales potentiellement liées à des projets énergétiques offshore en mer de Chine méridionale de mars 2021 à mars 2022.

Ces attaques ont utilisé des documents RTF malveillants pour fournir un téléchargeur de première étape qui a ensuite agi comme un conduit pour récupérer les versions codées du shellcode Meterpreter. L’une des victimes de cette campagne de mars 2022 était un fabricant européen d’équipements lourds utilisés dans les parcs éoliens offshore du détroit de Taiwan.

Ce n’est pas tout. APT40 a également été attribué à l’origine des compromis copier-coller que le Centre australien de cybersécurité (ACSC) a divulgués en juin 2020 et qui étaient dirigés contre des agences gouvernementales.

« Cet acteur de la menace a démontré une concentration constante sur les entités impliquées dans l’exploration énergétique en mer de Chine méridionale, en tandem avec des cibles nationales australiennes, notamment la défense et la santé », ont déclaré les chercheurs.