Au milieu de tensions frontalières entre l’Inde et la Chine, des chercheurs en cybersécurité ont révélé une campagne concertée contre les infrastructures essentielles de l’Inde, y compris le réseau électrique du pays, de groupes parrainés par l’État chinois.

Les attaques, qui ont coïncidé avec l’impasse entre les deux pays en mai 2020, ont visé un total de 12 organisations, dont 10 dans le secteur de la production et du transport d’électricité.

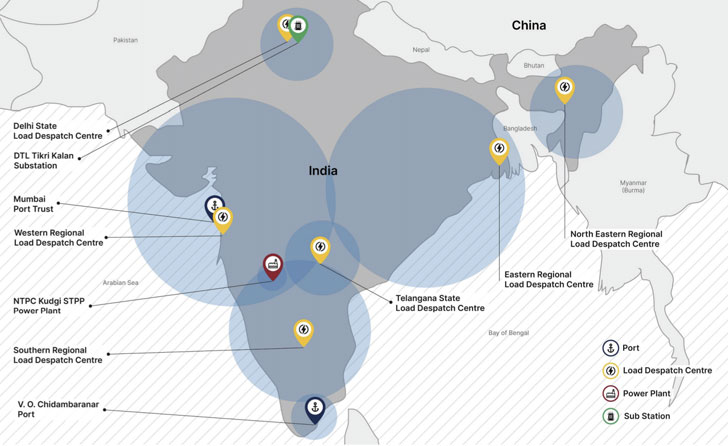

« 10 organisations indiennes distinctes du secteur électrique, dont quatre des cinq centres régionaux d’expédition de charge (RLDC) responsables de l’exploitation du réseau électrique en équilibrant l’offre et la demande d’électricité, ont été identifiées comme cibles dans une campagne concertée contre les infrastructures critiques de l’Inde », a déclaré Avenir mentionné dans un rapport publié hier. « Parmi les autres cibles identifiées figuraient 2 ports maritimes indiens. »

Les principales victimes comprennent une centrale électrique gérée par la National Thermal Power Corporation (NTPC) Limited et la Power System Operation Corporation Limited, basée à New Delhi.

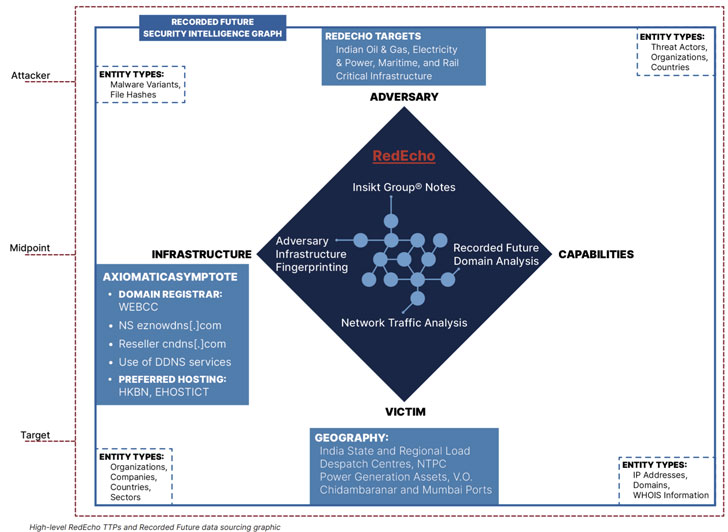

Épinglant les intrusions sur un nouveau groupe surnommé «RedEcho», les enquêteurs du groupe Insikt de la société de cybersécurité ont déclaré que le malware déployé par l’acteur de la menace partage une infrastructure solide et que la victimologie se chevauche avec d’autres groupes chinois APT41 (alias Barium, Winnti ou Wicked Panda) et Tonto Équipe.

Des conflits frontaliers ont éclaté depuis l’année dernière après des affrontements meurtriers entre soldats indiens et chinois dans la vallée de Galwan au Ladakh. Alors que 20 soldats indiens ont été tués dans les affrontements, la Chine a officiellement identifié quatre victimes de son côté pour la première fois le 19 février.

Dans les mois qui ont suivi, le gouvernement indien a interdit plus de 200 applications chinoises pour avoir prétendument participé à des activités qui menaçaient «la sécurité nationale et la défense de l’Inde, ce qui en fin de compte empiète sur la souveraineté et l’intégrité de l’Inde».

Notant que l’impasse entre les deux pays s’est accompagnée d’une activité d’espionnage accrue des deux côtés, Recorded Future a déclaré que les attaques de la Chine impliquaient l’utilisation de l’infrastructure qu’il suit sous le nom d’AXIOMATICASYMPTOTE, qui comprend une porte dérobée Windows modulaire appelée ShadowPad qui a été précédemment attribué à APT41 et ensuite partagé entre d’autres acteurs soutenus par l’État chinois.

En outre, le rapport soulève également des questions sur un lien possible entre les escarmouches et une panne d’électricité qui a paralysé Mumbai en octobre dernier.

Tandis que sonde initiale menée par le département informatique de l’État indien occidental du Maharashtra a retracé l’attaque à un morceau de logiciel malveillant non spécifié identifié dans un centre d’expédition de charge de l’État basé à Padgha, ont déclaré les chercheurs, « le lien présumé entre la panne et la découverte du logiciel malveillant non spécifié variante reste sans fondement. «

« Cependant, cette divulgation fournit des preuves supplémentaires suggérant le ciblage coordonné des centres d’expédition de charge indiens », ont-ils ajouté.

Il est intéressant de noter que ces cyberattaques ont été décrites comme provenant de Chengdu, qui est également la base d’une entreprise de technologie de réseau appelée Chengdu 404 Network Technology Company, qui a fonctionné comme un front pour une série de piratage informatique ciblant plus de 100 sociétés de haute technologie et de jeux en ligne. .

Mais ce n’est pas seulement la Chine. Dans les semaines qui ont précédé les affrontements de mai, un groupe parrainé par l’État a appelé Sidewinder – qui opère en faveur des intérêts politiques indiens – aurait identifié des entités militaires et gouvernementales chinoises dans un attaque de spear-phishing en utilisant des leurres liés au COVID-19 ou aux différends territoriaux entre le Népal, le Pakistan, l’Inde et la Chine.

Mis à part le modus operandi, la découverte est un autre rappel de la raison pour laquelle les infrastructures critiques continuent d’être une cible lucrative pour un adversaire qui cherche à couper l’accès aux services essentiels utilisés par des millions de personnes.

« Les intrusions se chevauchent avec le précédent ciblage du secteur énergétique indien par des groupes d’activités menaçantes chinois en 2020 qui utilisaient également l’infrastructure AXIOMATICASYMPTOTE », ont conclu les chercheurs. « Par conséquent, l’accent mis sur le ciblage du système électrique indien indique peut-être une intention stratégique soutenue d’accéder à l’infrastructure énergétique de l’Inde. »

Nous avons contacté l’équipe indienne d’intervention en cas d’urgence informatique (CERT-IN), et nous mettrons à jour l’histoire si nous avons de nouvelles.