Une campagne malveillante ciblant le Moyen-Orient est probablement liée à Porte dérobéeDiplomatieun groupe APT (Advanced Persistent Threat) lié à la Chine.

L’activité d’espionnage, dirigée contre une entreprise de télécommunications de la région, aurait commencé le 19 août 2021 grâce à l’exploitation réussie des failles ProxyShell dans Microsoft Exchange Server.

Le compromis initial a exploité les binaires vulnérables aux techniques de chargement latéral, suivi de l’utilisation d’un mélange d’outils légitimes et sur mesure pour effectuer une reconnaissance, récolter des données, se déplacer latéralement dans l’environnement et échapper à la détection.

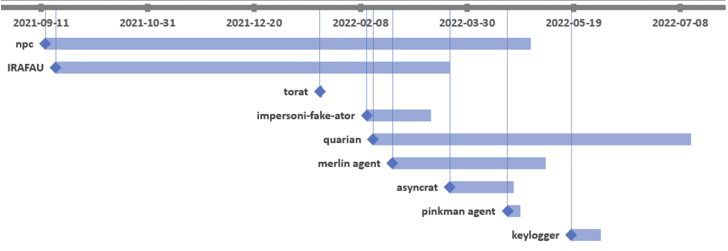

« Les attributs des fichiers des outils malveillants ont montré que les premiers outils déployés par les acteurs de la menace étaient l’outil proxy NPS et la porte dérobée IRAFAU », ont déclaré les chercheurs de Bitdefender Victor Vrabie et Adrian Schipor dans un communiqué. rapport partagé avec The Hacker News.

« À partir de février 2022, les acteurs de la menace ont utilisé un autre outil – [the] La porte dérobée Quarian, ainsi que de nombreux autres scanners et outils de proxy/tunneling. »

BackdoorDiplomacy a été documenté pour la première fois par ESET en juin 2021, les intrusions visant principalement les entités diplomatiques et les entreprises de télécommunications en Afrique et au Moyen-Orient pour déployer Quarian (alias Turian ou Whitebird).

Les motifs d’espionnage de l’attaque sont mis en évidence par l’utilisation d’enregistreurs de frappe et de scripts PowerShell conçus pour collecter le contenu des e-mails. IRAFAU, qui est le premier composant malveillant livré après avoir pris pied, est utilisé pour effectuer la découverte d’informations et le mouvement latéral.

Ceci est facilité par le téléchargement et le chargement de fichiers depuis et vers un serveur de commande et de contrôle (C2), le lancement d’un shell distant et l’exécution de fichiers arbitraires.

La deuxième porte dérobée utilisée dans l’opération est une version mise à jour de Quarian, qui comprend un ensemble plus large de fonctionnalités pour contrôler l’hôte compromis.

Un outil appelé Impersoni-fake-ator est également utilisé, intégré à des utilitaires légitimes tels que DebugView et Putty et est conçu pour capturer les métadonnées du système et exécuter une charge utile déchiffrée reçue du serveur C2.

L’intrusion se caractérise en outre par l’utilisation de logiciels open source tels que ÀRatun outil d’administration à distance Golang, et AsyncRATce dernier étant probablement supprimé via Quarian.

L’attribution de l’attaque par Bitdefender à BackdoorDiplomacy provient de chevauchements dans l’infrastructure C2 identifiée comme utilisée par le groupe lors de campagnes précédentes.