Trois groupes distincts d’activités malveillantes opérant au nom des intérêts de l’État chinois ont organisé une série d’attaques visant des réseaux cibles appartenant à au moins cinq grandes entreprises de télécommunications situées dans des pays d’Asie du Sud-Est depuis 2017.

« L’objectif des attaquants à l’origine de ces intrusions était d’obtenir et de maintenir un accès continu aux fournisseurs de télécommunications et de faciliter le cyberespionnage en collectant des informations sensibles, compromettant des actifs commerciaux de grande envergure tels que les serveurs de facturation qui contiennent des données d’enregistrement des détails des appels (CDR), ainsi que des composants réseau clés tels que les contrôleurs de domaine, les serveurs Web et les serveurs Microsoft Exchange », Lior Rochberger de Cybereason, Tom Fakterman, Daniel Frank et Assaf Dahan révélé dans une analyse technique publiée mardi.

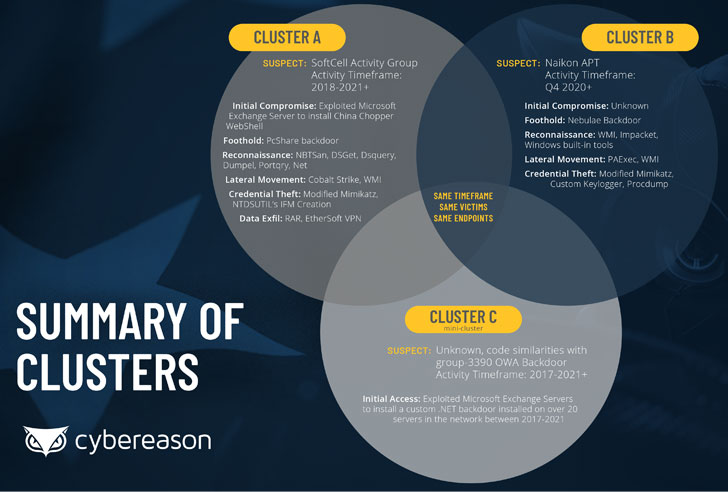

La société de cybersécurité basée à Boston a lié les campagnes à trois différents acteurs chinois de la menace, à savoir Gallium (alias Soft Cell), Naikon APT (alias APT30 ou Lotus Panda), et TG-3390 (alias APT27 ou Emissary Panda).

L’activité entourant le dernier des trois clusters a commencé en 2017, tandis que les attaques liées au gallium ont été observées pour la première fois au quatrième trimestre 2020, le groupe Naikon prenant le train de l’exploitation pour la dernière fois au quatrième trimestre 2020. Les trois opérations d’espionnage auraient continué tout le chemin jusqu’à la mi-2021.

Qualifiant les attaquants de « hautement adaptatifs », les chercheurs ont appelé à leurs efforts diligents pour rester sous le radar et maintenir la persistance sur les points de terminaison infectés, tout en changeant de tactique et en mettant à jour leurs mesures défensives pour compromettre et backdoor les serveurs de messagerie Microsoft Exchange non corrigés à l’aide des exploits ProxyLogon. qui a été révélé plus tôt en mars.

« Chaque phase de l’opération démontre l’adaptabilité des attaquants dans la façon dont ils ont répondu aux divers efforts d’atténuation, en changeant les infrastructures, les outils et les techniques tout en essayant de devenir plus furtifs », ont noté les chercheurs.

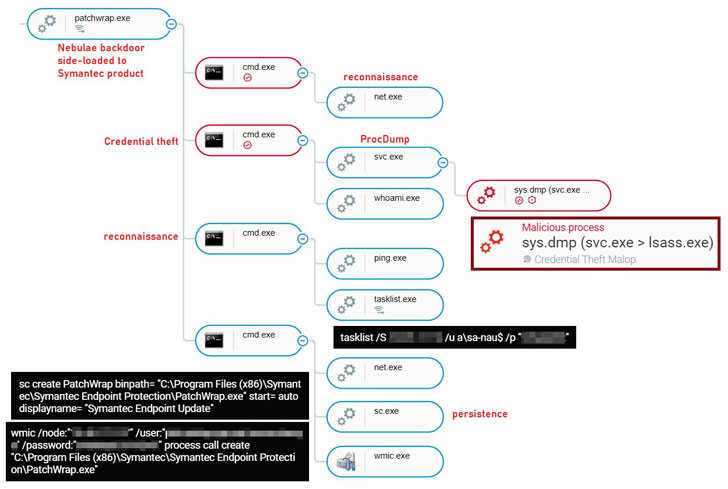

Naikon, d’autre part, s’est avéré exploiter une porte dérobée nommée « Nebulae » ainsi qu’un keylogger auparavant non documenté surnommé « EnrollLoger » sur des actifs sélectionnés de grande envergure. Il convient de souligner que l’utilisation de Nebulae par Naikon est apparue pour la première fois en avril 2021 lorsque l’adversaire a été attribué à une vaste campagne de cyber-espionnage ciblant des organisations militaires en Asie du Sud-Est.

Quelle que soit la chaîne d’attaque, un compromis réussi a déclenché une séquence d’étapes, permettant aux acteurs de la menace d’effectuer une reconnaissance du réseau, un vol d’identifiants, un mouvement latéral et une exfiltration de données.

Le cluster Emissary Panda est le plus ancien des trois, impliquant principalement le déploiement d’une porte dérobée OWA (Outlook Web Access) personnalisée basée sur .NET, qui est utilisée pour voler les informations d’identification des utilisateurs se connectant aux services Microsoft OWA, donnant aux attaquants accéder furtivement à l’environnement.

Il convient également de noter le chevauchement entre les clusters en termes de victimologie et d’utilisation d’outils génériques comme Mimikatz, avec les trois groupes détectés dans le même environnement cible, à peu près à la même période et même sur les mêmes systèmes.

« À ce stade, il n’y a pas suffisamment d’informations pour déterminer avec certitude la nature de ce chevauchement – à savoir, si ces clusters représentent le travail de trois acteurs de menace différents travaillant indépendamment, ou si ces clusters représentent le travail de trois équipes différentes opérant pour le compte d’un seul acteur menaçant », ont déclaré les chercheurs.

« Une deuxième hypothèse est qu’il y a deux ou plusieurs acteurs chinois de la menace avec des agendas / tâches différents qui sont conscients du travail de l’autre et potentiellement même travaillant en tandem. »