Les écosystèmes NuGet, PyPi et npm sont la cible d’une nouvelle campagne qui a abouti à la publication de plus de 144 000 packages par des acteurs de menaces inconnus.

« Les packages faisaient partie d’un nouveau vecteur d’attaque, les attaquants spammant l’écosystème open source avec des packages contenant des liens vers des campagnes de phishing », ont déclaré des chercheurs de Checkmarx et Illustria. a dit dans un rapport publié mercredi.

De la 144 294 paquets liés au phishing qui ont été détectés, 136 258 ont été publiés sur NuGet, 7 824 sur PyPi et 212 sur npm. Les bibliothèques incriminées ont depuis été retirées de la liste ou supprimées.

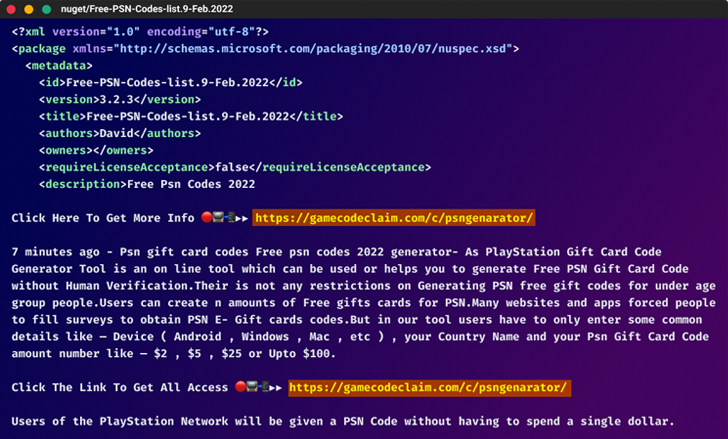

Une analyse plus approfondie a révélé que l’ensemble du processus était automatisé et que les packages étaient poussés sur une courte période de temps, la majorité des noms d’utilisateur suivant la convention «

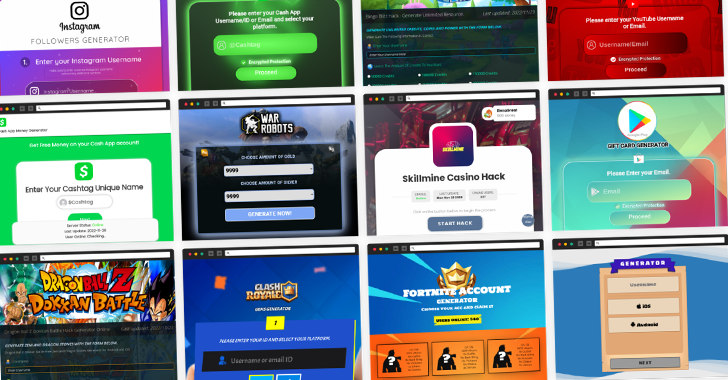

Les faux packages eux-mêmes prétendaient fournir des hacks, des astuces et des ressources gratuites dans le but d’inciter les utilisateurs à les télécharger. Les URL des pages de phishing frauduleuses étaient intégrées dans la description du package.

Au total, la campagne massive a englobé plus de 65 000 URL uniques sur 90 domaines.

« Les acteurs de la menace derrière cette campagne voulaient probablement améliorer l’optimisation des moteurs de recherche (SEO) de leurs sites de phishing en les reliant à des sites Web légitimes comme NuGet », ont déclaré les chercheurs. « Cela met en évidence la nécessité d’être prudent lors du téléchargement de packages et de n’utiliser que des sources fiables. »

Ces pages trompeuses et bien conçues annonçaient des hacks de jeux, de l' »argent gratuit » pour les comptes Cash App, des cartes-cadeaux et une augmentation des abonnés sur les plateformes de médias sociaux comme YouTube, TikTok et Instagram.

Les sites, comme c’est généralement le cas, n’offrent pas les récompenses promises, incitant plutôt les utilisateurs à saisir des adresses e-mail et à répondre à des sondages, avant de les rediriger vers des sites de commerce électronique légitimes via un lien d’affiliation pour générer des revenus de parrainage illicites.

L’empoisonnement de NuGet, PyPi et npm avec des packages fabriqués illustre une fois de plus l’évolution des méthodes utilisées par les acteurs de la menace pour attaquer la chaîne d’approvisionnement logicielle.

« L’automatisation du processus a également permis aux attaquants de créer un grand nombre de comptes d’utilisateurs, ce qui rend difficile de retracer la source de l’attaque », ont déclaré les chercheurs. « Cela montre la sophistication et la détermination de ces attaquants, qui étaient prêts à investir des ressources importantes pour mener à bien cette campagne. »