L’acteur chinois de la menace persistante avancée (APT) suivi sous le nom de Winnti (alias APT41) a ciblé au moins 13 organisations réparties géographiquement aux États-Unis, à Taïwan, en Inde, au Vietnam et en Chine dans le cadre de quatre campagnes différentes en 2021.

« Les industries ciblées comprenaient le secteur public, la fabrication, la santé, la logistique, l’hôtellerie, l’éducation, ainsi que les médias et l’aviation », a déclaré la société de cybersécurité Group-IB. a dit dans un rapport partagé avec The Hacker News.

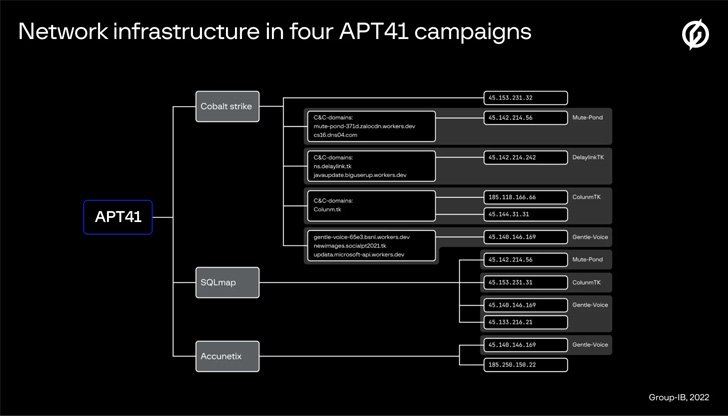

Cela comprenait également l’attaque contre Air India qui a été révélée en juin 2021 dans le cadre d’une campagne portant le nom de code ColunmTK. Les trois autres campagnes ont reçu les surnoms DelayLinkTK, Mute-Pond et Gentle-Voice en fonction des noms de domaine utilisés dans les attaques.

APT41, également connu sous le nom de Barium, Bronze Atlas, Double Dragon, Wicked Panda ou Winnti, est un groupe de cybermenaces chinois prolifique connu pour mener des activités d’espionnage parrainées par l’État parallèlement à des opérations à motivation financière au moins depuis 2007.

Décrivant 2021 comme une « année intense pour APT41 », les attaques montées par l’adversaire impliquaient principalement de tirer parti des injections SQL sur des domaines ciblés comme vecteur d’accès initial pour infiltrer les réseaux des victimes, suivies de la fourniture d’une balise Cobalt Strike personnalisée sur les terminaux.

« Les membres d’APT41 utilisent généralement le phishing, exploitent diverses vulnérabilités (y compris Proxylogon) et mènent des attaques par trou d’eau ou sur la chaîne d’approvisionnement pour initialement compromettre leurs victimes », ont déclaré les chercheurs.

D’autres actions menées après l’exploitation allaient de l’établissement de la persistance au vol d’identifiants et à la réalisation de reconnaissances grâce à des techniques de vie hors de la terre (LotL) pour recueillir des informations sur l’environnement compromis et se déplacer latéralement sur le réseau.

La société basée à Singapour a déclaré avoir identifié 106 serveurs Cobalt Strike uniques qui ont été exclusivement utilisés par APT41 entre début 2020 et fin 2021 pour le commandement et le contrôle. La plupart des serveurs ne sont plus actifs.

Les résultats marquent l’abus continu du cadre de simulation d’adversaire légitime par différents acteurs de la menace pour des activités malveillantes post-intrusion.

« Dans le passé, l’outil était apprécié par les gangs cybercriminels ciblant les banques, alors qu’aujourd’hui il est populaire parmi divers acteurs de la menace, quelle que soit leur motivation, y compris les opérateurs de rançongiciels tristement célèbres », a déclaré Nikita Rostovtsev, analyste des menaces chez Group-IB.