La décision de Microsoft de bloquer par défaut les macros Visual Basic pour Applications (VBA) pour les fichiers Office téléchargés depuis Internet a conduit de nombreux acteurs de la menace à improviser leurs chaînes d’attaque ces derniers mois.

Maintenant selon Cisco Talosles acteurs des menaces persistantes avancées (APT) et les familles de logiciels malveillants courants utilisent de plus en plus les fichiers de complément Excel (.XLL) comme vecteur d’intrusion initial.

Les documents Office militarisés livrés via des e-mails de harponnage et d’autres attaques d’ingénierie sociale sont restés l’un des points d’entrée largement utilisés par les groupes criminels cherchant à exécuter du code malveillant.

Ces documents invitent traditionnellement les victimes à activer les macros pour afficher un contenu apparemment inoffensif, uniquement pour activer l’exécution de logiciels malveillants furtivement en arrière-plan.

Pour contrer cette utilisation abusive, le fabricant de Windows a promulgué un changement crucial à partir de juillet 2022 qui bloque les macros dans les fichiers Office joints aux e-mails, coupant efficacement un vecteur d’attaque crucial.

Bien que ce blocage ne s’applique qu’aux nouvelles versions d’Access, Excel, PowerPoint, Visio et Word, les acteurs malveillants ont expérimenté des voies d’infection alternatives pour déployer des logiciels malveillants.

Une telle méthode s’avère être Fichiers XLLqui est décrit par Microsoft comme un « type de fichier de bibliothèque de liens dynamiques (DLL) qui ne peut être ouvert que par Excel ».

« Les fichiers XLL peuvent être envoyés par e-mail, et même avec les mesures habituelles d’analyse anti-malware, les utilisateurs peuvent être en mesure de les ouvrir sans savoir qu’ils peuvent contenir du code malveillant », a déclaré Vanja Svajcer, chercheuse chez Cisco Talos, dans une analyse publiée la semaine dernière.

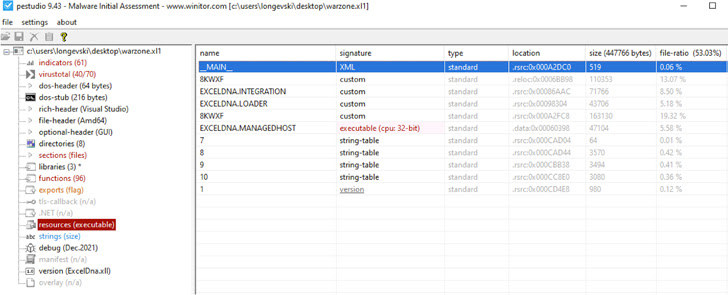

La société de cybersécurité a déclaré que les acteurs de la menace utilisent un mélange de compléments natifs écrits en C++ ainsi que ceux développés à l’aide d’un outil gratuit appelé Excel-DNA, un phénomène qui a connu un pic significatif depuis la mi-2021 et s’est poursuivi jusqu’à cette année.

Cela dit, la première utilisation malveillante publiquement documentée de XLL aurait eu lieu en 2017 lorsque l’acteur APT10 (alias Stone Panda) lié à la Chine a utilisé la technique pour injecter sa charge utile de porte dérobée dans la mémoire via processus d’évidement.

D’autres collectifs d’adversaires connus incluent TA410 (un acteur avec des liens vers APT10), DoNot Team, FIN7, ainsi que des familles de logiciels malveillants de base telles que Agent Tesla, Arkei, Buer, Dridex, Ducktail, Ekipa RATFormBook, IcedID, Vidar Stealer et Warzone RAT.

L’abus du format de fichier XLL pour distribuer AgentTesla et Dridex a été précédemment mis en évidence par l’unité 42 de Palo Alto Networks, notant qu’il « peut indiquer une nouvelle tendance dans le paysage des menaces ».

« Alors que de plus en plus d’utilisateurs adoptent de nouvelles versions de Microsoft Office, il est probable que les acteurs de la menace se détourneront des documents malveillants basés sur VBA vers d’autres formats tels que les XLL ou s’appuieront sur l’exploitation de vulnérabilités récemment découvertes pour lancer du code malveillant dans l’espace de processus de Applications bureautiques », a déclaré Svajcer.

Des macros malveillantes de Microsoft Publisher poussent Ekipa RAT

Ekipa RATen plus d’incorporer des compléments XLL Excel, a également reçu une mise à jour en novembre 2022 qui lui permet de tirer parti des macros Microsoft Publisher pour supprimer le cheval de Troie d’accès à distance et voler des informations sensibles.

« Tout comme avec d’autres produits Microsoft Office, comme Excel ou Word, les fichiers Publisher peuvent contenir des macros qui s’exécuteront à l’ouverture ou à la fermeture [of] le fichier, ce qui en fait des vecteurs d’attaque initiaux intéressants du point de vue de l’auteur de la menace », Trustwave c’est noté.

Il convient de noter que les restrictions de Microsoft visant à empêcher l’exécution des macros dans les fichiers téléchargés sur Internet ne s’étendent pas aux fichiers Publisher, ce qui en fait une voie potentielle d’attaques.

« L’Ekipa RAT est un excellent exemple de la façon dont les acteurs de la menace changent continuellement leurs techniques pour garder une longueur d’avance sur les défenseurs », a déclaré Wojciech Cieslak, chercheur chez Trustwave. « Les créateurs de ce malware suivent les changements dans l’industrie de la sécurité, comme le blocage des macros d’Internet par Microsoft, et modifient leurs tactiques en conséquence. »