Le NuGet est la cible d’une nouvelle « attaque sophistiquée et hautement malveillante » visant à infecter les systèmes des développeurs .NET avec un malware voleur de crypto-monnaie.

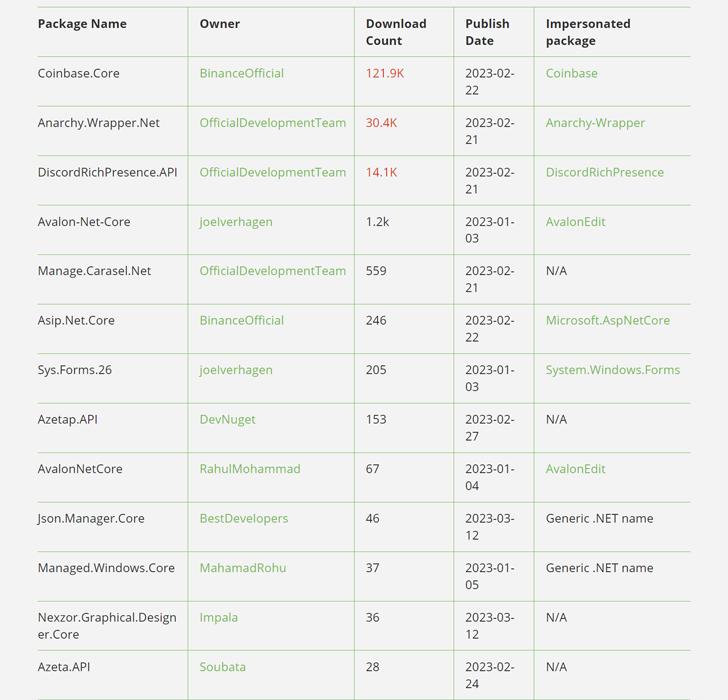

Les 13 packages escrocs, qui ont été téléchargés plus de 160 000 fois au cours du mois dernier, ont depuis été supprimés.

« Les packages contenaient un script PowerShell qui s’exécutait lors de l’installation et déclenchait le téléchargement d’une charge utile de » deuxième étape « , qui pouvait être exécutée à distance », ont déclaré les chercheurs de JFrog, Natan Nehorai et Brian Moussalli. a dit.

Alors que les packages NuGet se sont révélés dans le passé contenir des vulnérabilités et être utilisés de manière abusive pour propager des liens de phishing, le développement marque la toute première découverte de packages contenant du code malveillant.

Trois des packages les plus téléchargés – Coinbase.Core, Anarchy.Wrapper.Net et DiscordRichPresence.API – représentaient à eux seuls 166 000 téléchargements, bien qu’il soit également possible que les acteurs de la menace gonflent artificiellement le nombre de téléchargements en utilisant des bots pour les faire apparaître plus légitimes.

L’utilisation de Coinbase et Discord souligne le recours continu aux techniques de typosquattage, dans lesquelles de faux packages se voient attribuer des noms similaires à des packages légitimes, afin d’inciter les développeurs à les télécharger.

Le malware incorporé dans les packages logiciels fonctionne comme un script dropper et est conçu pour exécuter automatiquement un code PowerShell qui récupère un binaire de suivi à partir d’un serveur codé en dur.

En tant que mécanisme d’obscurcissement supplémentaire, certains packages n’intégraient pas directement une charge utile malveillante, mais la récupéraient via un autre package piégé en tant que dépendance.

Plus troublant encore, la connexion au serveur de commande et de contrôle (C2) se fait via HTTP (par opposition à HTTPS), ce qui le rend vulnérable à une attaque d’adversaire au milieu (AiTM).

Le logiciel malveillant de deuxième étape est ce que JFrog décrit comme une « charge utile exécutable entièrement personnalisée » qui peut être commutée dynamiquement à volonté puisqu’elle est récupérée à partir du serveur C2.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la manière de minimiser les risques.

La deuxième étape offre plusieurs fonctionnalités, notamment un voleur de chiffrement et un module de mise à jour automatique qui envoie une requête ping au serveur C2 pour obtenir une version mise à jour du logiciel malveillant.

Les résultats surviennent alors que la chaîne d’approvisionnement en logiciels est devenue une voie de plus en plus lucrative pour compromettre les systèmes des développeurs et propager furtivement du code de porte dérobée aux utilisateurs en aval.

« Cela prouve qu’aucun référentiel open source n’est à l’abri d’acteurs malveillants », a déclaré Shachar Menashe, directeur principal de JFrog Security Research, dans un communiqué partagé avec The Hacker News.

« Les développeurs .NET utilisant NuGet courent toujours un risque élevé que du code malveillant infecte leurs environnements et doivent faire preuve de prudence lors de la conservation des composants open source à utiliser dans leurs versions – et à chaque étape du cycle de vie du développement logiciel – pour s’assurer que la chaîne d’approvisionnement logicielle reste sécurisé. »