Les opérateurs du cheval de Troie TrickBot collaborent avec le groupe de menaces Shathak pour distribuer leurs produits, conduisant finalement au déploiement du ransomware Conti sur les machines infectées.

« L’implémentation de TrickBot a évolué au fil des ans, avec des versions récentes de TrickBot mettant en œuvre des capacités de chargement de logiciels malveillants », les analystes de la sécurité de Cybereason Aleksandar Milenkoski et Eli Salem mentionné dans un rapport analysant les récentes campagnes de diffusion de logiciels malveillants menées par le groupe. « TrickBot a joué un rôle majeur dans de nombreuses campagnes d’attaques menées par différents acteurs de la menace, des cybercriminels courants aux acteurs étatiques. »

Le dernier rapport s’appuie sur un rapport d’IBM X-Force du mois dernier, qui révélait les partenariats de TrickBot avec d’autres gangs de cybercriminalité, dont Shathak, pour diffuser des logiciels malveillants propriétaires. Également suivi sous le surnom de TA551, Shathak est un acteur sophistiqué de la cybercriminalité ciblant les utilisateurs finaux à l’échelle mondiale, agissant en tant que distributeur de logiciels malveillants en exploitant des archives ZIP protégées par mot de passe contenant des documents Office prenant en charge les macros.

Le gang TrickBot, connu sous le nom d’ITG23 ou Wizard Spider, est également responsable du développement et de la maintenance du ransomware Conti, en plus de louer l’accès au logiciel malveillant aux affiliés via un ransomware-as-a-service (RaaS) maquette.

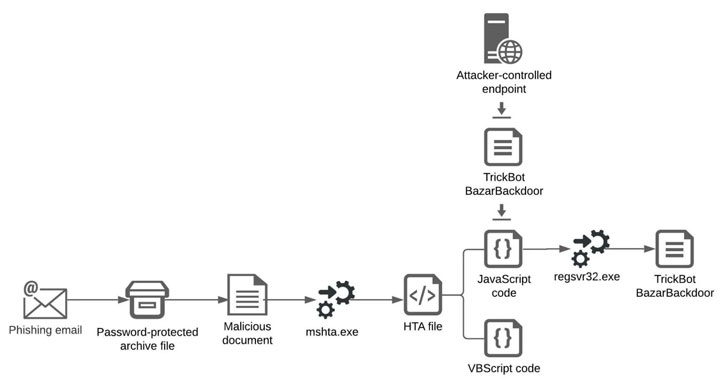

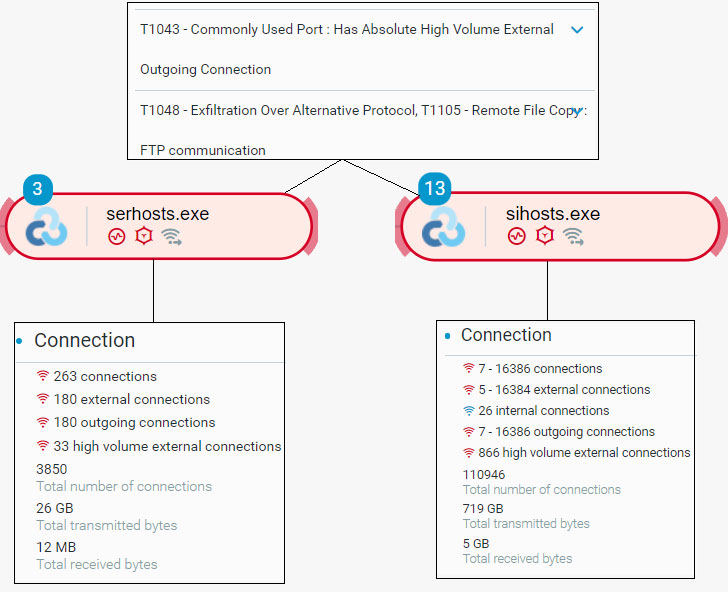

Les chaînes d’infection impliquant Shathak impliquent généralement l’envoi d’e-mails de phishing intégrés à des documents Word contenant des logiciels malveillants, ce qui conduit finalement au déploiement de logiciels malveillants TrickBot ou BazarBackdoor, qui sont ensuite utilisés comme canal pour déployer des balises Cobalt Strike ainsi que le ransomware, mais pas avant d’effectuer des activités de reconnaissance, de mouvement latéral, de vol d’identifiants et d’exfiltration de données.

Les chercheurs de Cybereason ont déclaré avoir observé un délai moyen de rançon (TTR) de deux jours après les compromissions, indiquant le temps écoulé entre le moment où l’acteur malveillant obtient un accès initial à un réseau et le moment où il déploie réellement le ransomware.

Les conclusions viennent également de la US Cybersecurity and Infrastructure Security Agency (CISA) et du Federal Bureau of Investigation (FBI) signalé que pas moins de 400 attaques de ransomware Conti avaient eu lieu ciblant des organisations américaines et internationales en septembre 2021.

Pour sécuriser les systèmes contre le ransomware Conti, les agences recommandent d’appliquer diverses mesures d’atténuation, notamment « l’authentification multifacteur (MFA), la mise en œuvre de la segmentation du réseau et la mise à jour des systèmes d’exploitation et des logiciels ».