Le fabricant d’électronique grand public Lenovo a déployé mardi des correctifs pour contenir trois failles de sécurité dans son micrologiciel UEFI affectant plus de 70 modèles de produits.

« Les vulnérabilités peuvent être exploitées pour obtenir une exécution de code arbitraire dans les premières phases du démarrage de la plate-forme, permettant éventuellement aux attaquants de détourner le flux d’exécution du système d’exploitation et de désactiver certaines fonctionnalités de sécurité importantes », a déclaré la société slovaque de cybersécurité ESET. a dit dans une série de tweets.

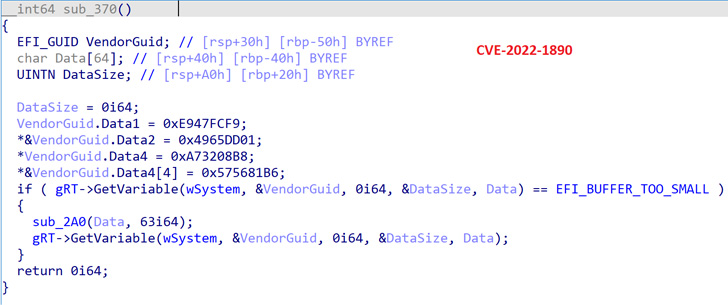

Suivis comme CVE-2022-1890, CVE-2022-1891 et CVE-2022-1892, les trois bogues concernent vulnérabilités de dépassement de tampon qui ont été décrites par Lenovo comme entraînant une élévation des privilèges sur les systèmes concernés. Martin Smolár d’ESET a été crédité d’avoir signalé les failles.

Les bogues proviennent d’une validation insuffisante d’une variable NVRAM appelée « DataSize » dans trois pilotes différents ReadyBootDxe, SystemLoadDefaultDxe et SystemBootManagerDxe, conduisant à un débordement de mémoire tampon qui pourrait être militarisé pour obtenir l’exécution de code.

C’est la deuxième fois que Lenovo s’attaque aux vulnérabilités de sécurité UEFI depuis le début de l’année. En avril, la société a résolu trois failles (CVE-2021-3970, CVE-2021-3971 et CVE-2021-3972) – également découvertes par Smolár – qui auraient pu être utilisées de manière abusive pour déployer et exécuter des implants de micrologiciel.

Il est fortement recommandé aux utilisateurs d’appareils concernés de mettre à jour leur micrologiciel vers la dernière version afin d’atténuer les menaces potentielles.