Des acteurs présumés de la menace russe ciblent les utilisateurs d’Europe de l’Est dans l’industrie de la cryptographie avec de fausses opportunités d’emploi comme appât pour installer des logiciels malveillants voleurs d’informations sur des hôtes compromis.

Les attaquants « utilisent plusieurs chargeurs personnalisés hautement obscurcis et en cours de développement afin d’infecter les personnes impliquées dans l’industrie de la crypto-monnaie avec le voleur Enigma », ont déclaré les chercheurs de Trend Micro, Aliakbar Zahravi et Peter Girnus. a dit dans un rapport cette semaine.

Enigma serait une version modifiée de Stealerium, un malware open source basé sur C # qui agit comme un voleur, un clipper et un enregistreur de frappe.

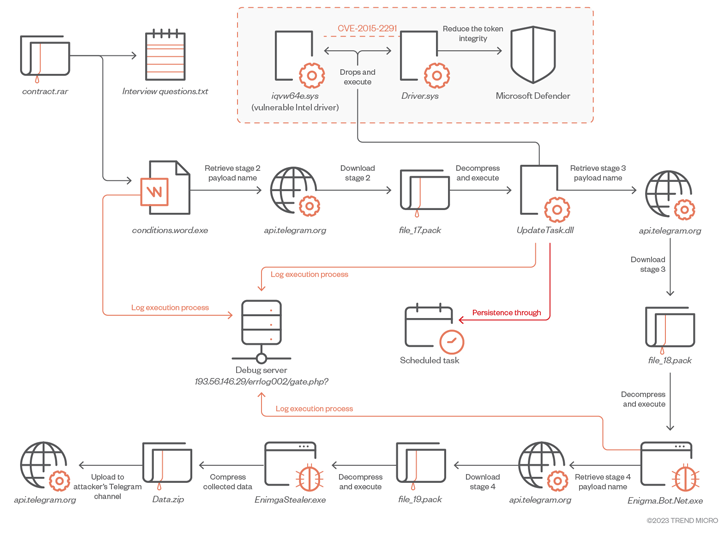

Le parcours d’infection complexe commence par un fichier d’archive RAR malveillant distribué via des plateformes de phishing ou de réseaux sociaux. Il contient deux documents, dont l’un est un fichier .TXT qui comprend un ensemble d’exemples de questions d’entretien liées à la crypto-monnaie.

Le deuxième fichier est un document Microsoft Word qui, tout en servant de leurre, est chargé de lancer le chargeur Enigma de première étape, qui, à son tour, télécharge et exécute une charge utile de deuxième étape obfusquée via Telegram.

« Pour télécharger la charge utile de l’étape suivante, le logiciel malveillant envoie d’abord une demande au canal Telegram contrôlé par l’attaquant […] pour obtenir le chemin du fichier », ont déclaré les chercheurs. « Cette approche permet à l’attaquant de mettre à jour en permanence et élimine la dépendance à l’égard des noms de fichiers fixes. »

Le téléchargeur de deuxième étape, qui est exécuté avec des privilèges élevés, est conçu pour désactiver Microsoft Defender et installer une troisième étape en déployant un pilote Intel en mode noyau légitimement signé qui est vulnérable à CVE-2015-2291 dans un technique appelé Apportez votre propre conducteur vulnérable (BYOVD).

Il convient de noter que la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis a ajouté la vulnérabilité à son catalogue de vulnérabilités exploitées connues (KEV), citant des preuves d’exploitation active dans la nature.

La charge utile de troisième étape ouvre finalement la voie au téléchargement d’Enigma Stealer à partir d’une chaîne Telegram contrôlée par des acteurs. Le logiciel malveillant, comme les autres voleurs, est doté de fonctionnalités permettant de collecter des informations sensibles, d’enregistrer des frappes au clavier et de capturer des captures d’écran, qui sont toutes exfiltrées au moyen de Telegram.

Les fausses offres d’emploi sont une tactique éprouvée employée par le groupe Lazarus, soutenu par la Corée du Nord, dans ses attaques visant le secteur de la cryptographie. L’adoption de ce modus operandi par les acteurs de la menace russe « démontre un vecteur d’attaque persistant et lucratif ».

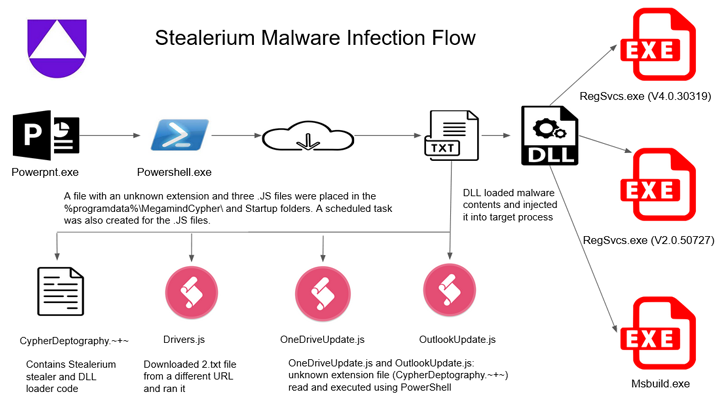

Les résultats viennent comme Uptycs libéré les détails d’une campagne d’attaque qui exploite le logiciel malveillant Stealerium pour siphonner des données personnelles, y compris des informations d’identification pour des portefeuilles de crypto-monnaie tels que Armory, Atomic Wallet, Coinomi, Electrum, Exodus, Guarda, Jaxx Liberty et Zcash, entre autres.

Rejoindre Enigma Stealer et Stealerium dans le ciblage des portefeuilles de crypto-monnaie est encore un autre malware surnommé Voleur de vecteur qui vient également avec des capacités pour voler des fichiers .RDP, permettant aux acteurs de la menace d’effectuer un piratage RDP pour un accès à distance, a déclaré Cyble dans un article technique.

Les chaînes d’attaque documentées par les entreprises de cybersécurité montrent que les familles de logiciels malveillants sont transmises via des pièces jointes Microsoft Office contenant des macros malveillantes, ce qui suggère que les malfaiteurs s’appuient toujours sur la méthode malgré les tentatives de Microsoft pour combler la faille.

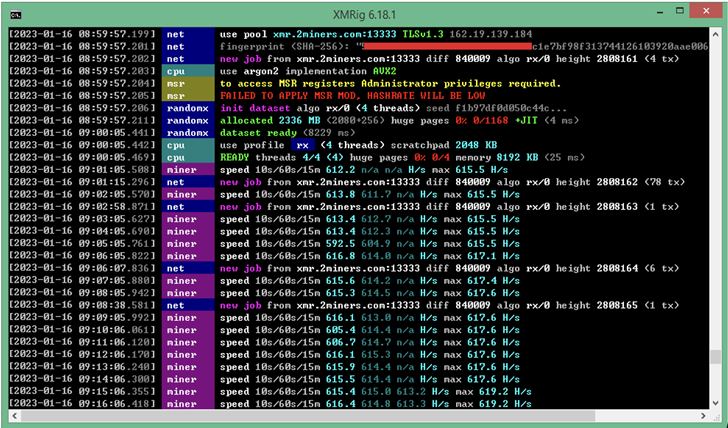

Une méthode similaire a également été utilisée pour déployer un crypto-mineur Monero dans le contexte d’une campagne de cryptojacking et de phishing visant les utilisateurs espagnols, selon Laboratoires Fortinet FortiGuard.

Le développement est également le dernier d’une longue liste d’attaques visant à voler les actifs de crypto-monnaie des victimes sur toutes les plateformes.

Cela comprend un cheval de Troie bancaire Android « en évolution rapide » appelé TgToxic, qui pille les informations d’identification et les fonds des portefeuilles cryptographiques ainsi que des applications bancaires et financières. La campagne de logiciels malveillants en cours, active depuis juillet 2022, est dirigée contre les utilisateurs mobiles à Taïwan, en Thaïlande et en Indonésie.

« Lorsque la victime télécharge la fausse application à partir du site Web fourni par l’acteur de la menace, ou si la victime essaie d’envoyer un message direct à l’acteur de la menace via des applications de messagerie telles que WhatsApp ou Viber, le cybercriminel trompe l’utilisateur pour qu’il s’enregistre, installe le malware , et en activant les autorisations dont il a besoin », Trend Micro a dit.

Les applications malveillantes, en plus d’abuser des services d’accessibilité d’Android pour effectuer des transferts de fonds non autorisés, se distinguent également par l’abus de cadres d’automatisation légitimes comme Easyclick et Auto.js pour effectuer des clics et des gestes, ce qui en fait le deuxième malware Android après PixPirate à intégrer de tels IDE de flux de travail. .

Mais les campagnes d’ingénierie sociale sont également allées au-delà du phishing et du smishing sur les réseaux sociaux en créant des pages de destination convaincantes qui imitent les services de cryptographie populaires dans le but de transférer Ethereum et NFT des portefeuilles piratés.

Ceci, selon Recorded Future, est réalisé en injectant un script de drain crypto dans la page de phishing qui incite les victimes à connecter leurs portefeuilles avec des offres lucratives pour créer des jetons non fongibles (NFT).

Ces pages de phishing prêtes à l’emploi sont vendues sur les forums darknet dans le cadre de ce qu’on appelle un phishing-as-a-service (PhaaS), permettant à d’autres acteurs de louer ces packages et de mettre rapidement en œuvre des opérations malveillantes à grande échelle.

« Les ‘Crypto drainers’ sont des scripts malveillants qui fonctionnent comme des e-skimmers et sont déployés avec des techniques de phishing pour voler les actifs cryptographiques des victimes », a déclaré la société. a dit dans un rapport publié la semaine dernière, décrivant les escroqueries comme efficaces et de plus en plus populaires.

« L’utilisation de services légitimes sur les pages de phishing crypto drainer peut augmenter la probabilité que la page de phishing réussisse le » test décisif d’escroquerie « d’un utilisateur par ailleurs avisé ». Une fois que les portefeuilles cryptographiques ont été compromis, aucune garantie n’existe pour empêcher le transfert illicite d’actifs vers les portefeuilles des attaquants. »

Les agressions surviennent à un moment où des groupes criminels ont volé un record de 3,8 milliards de dollars à des entreprises de cryptographie en 2022, une grande partie du pic étant attribuée aux équipes de piratage parrainées par l’État nord-coréen.