Alors que les réseaux 5G sont progressivement déployés dans les grandes villes du monde, une analyse de l’architecture de son réseau a révélé un certain nombre de faiblesses potentielles qui pourraient être exploitées pour mener une série de cyberattaques, y compris le déni de service (DoS). attaques pour priver les abonnés de l’accès Internet et intercepter le trafic de données.

Les résultats forment la base d’une nouvelle « Recherche sur la sécurité de base 5G Standalone« publié aujourd’hui par la société de cybersécurité basée à Londres Positive Technologies, six mois exactement après que la société a publié son rapport » Vulnérabilités dans les réseaux LTE et 5G 2020 « en juin détaillant les failles à fort impact des protocoles LTE et 5G.

« Les éléments clés de la sécurité du réseau comprennent la configuration appropriée des équipements, ainsi que l’authentification et l’autorisation des éléments du réseau », a déclaré Positive Technologies.

« En l’absence de ces éléments, le réseau devient vulnérable [to] déni de service d’abonné en raison de l’exploitation de vulnérabilités dans le protocole PFCP, «et d’autres lacunes qui pourraient conduire à la divulgation d’identifiants d’abonné uniques et d’informations de profil, et même utiliser les services Internet aux frais d’un utilisateur à son insu.

Avantages de sécurité de la 5G

L’une des clés avantages de sécurité La 5G offre une protection contre la surveillance stingray et le cryptage de l’identité internationale de l’abonné mobile (IMSI) numéros – identifiants uniques fournis avec chaque carte SIM dans le but d’identifier les utilisateurs d’un réseau cellulaire.

Le 5G Core (5GC) met également à jour la pile de protocoles informatiques en utilisant le protocole de contrôle de transmission (TCP) comme protocole de couche de transport à la place du protocole de transmission de contrôle de flux (SCTP), HTTP / 2 en remplacement de Diamètre protocole pour la sécurité de la couche application et une couche TLS supplémentaire pour la communication cryptée entre toutes les fonctions du réseau.

Déployé soit dans autonome ou modes non autonomes en fonction de leur dépendance à 4G Evolved Packet Core (EPC), le réseau mobile 5G est un cadre comprenant jusqu’à neuf fonctions réseau (NF) qui sont responsables de l’enregistrement des abonnés, de la gestion des sessions et des profils des abonnés, du stockage des données des abonnés et de la connexion des utilisateurs (UE ou équipement utilisateur) au Internet via une station de base (gNB).

Mais les chercheurs affirment que cette pile même de technologies ouvre potentiellement la porte à des attaques contre les abonnés et le réseau de l’opérateur qui pourraient être exploitées pour mettre en place des attaques de type «man-in-the-middle» et DoS.

Attaques DoS et MitM

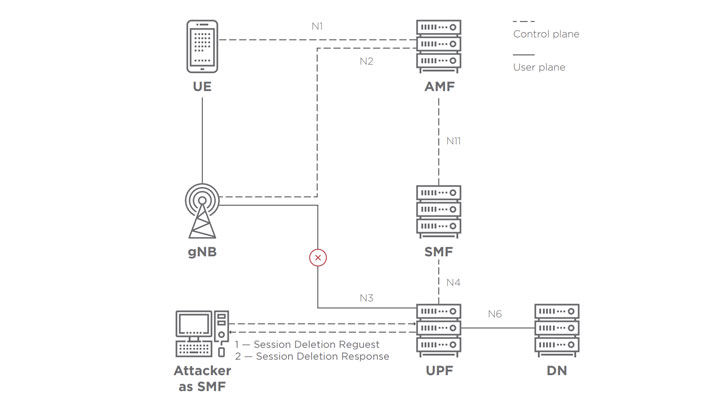

Un aspect problématique de l’architecture du système est l’interface dédiée à la gestion de session (Session Management Function ou SMF) via un protocole appelé Packet Forwarding Control Protocol (PFCP).

Un mauvais acteur peut choisir d’envoyer un paquet PFCP de demande de suppression ou de modification de session, provoquant une condition DoS qui, à son tour, conduit à une interruption de l’accès Internet (score CVSS 6,1) et même à l’interception du trafic Web (score CVSS 8,3).

Positive Technologies a également trouvé des problèmes avec la partie de la norme 5G qui régit la fonction de référentiel réseau (NRF), qui permet l’enregistrement et la découverte des NF dans le plan de contrôle, notant que les adversaires pourraient ajouter une fonction réseau déjà existante dans le référentiel pour servir les abonnés. via une NF sous leur contrôle et accéder aux données des utilisateurs (score CVSS 8,2).

Dans un scénario différent, le manque d’autorisation dans NRF pourrait être abusé pour désenregistrer des composants critiques en supprimant leurs profils NF correspondants du magasin, entraînant une perte de service pour les abonnés.

Espionner secrètement la position des abonnés

Il convient également de noter une paire de vulnérabilités d’authentification d’abonné qui peuvent être exploitées pour divulguer l’identifiant permanent d’abonnement (SUPI) attribué à chaque abonné et sert l’utilisateur final en utilisant les informations d’authentification divulguées en usurpant une station de base.

Par ailleurs, une bizarrerie de conception dans le module de gestion des données utilisateur (UDM) qui gère les données de profil d’abonné pourrait permettre à un adversaire d’avoir « accès à l’interface appropriée […] connectez-vous directement à l’UDM ou en vous faisant passer pour un service réseau, puis extrayez toutes les informations nécessaires, « y compris les données de localisation (score CVSS 7,4).

« L’accès à de telles données compromettrait gravement la sécurité: il permet à l’attaquant d’espionner secrètement l’abonné, alors que ce dernier ne saura jamais ce qui se passe », ont déclaré les chercheurs.

Enfin, un attaquant peut se faire passer pour le module AMF (Access and Mobility Management Function) qui s’occupe de l’enregistrement des abonnés sur le réseau en utilisant les informations d’identification d’un abonné pour créer de nouvelles sessions Internet furtives pour lesquelles l’abonné sera facturé (score CVSS 8.2).

Le besoin d’évaluation, de surveillance et de protection

Il ne fait aucun doute que les avancées en matière de sécurité offertes par la 5G, mais il est également essentiel que la norme 5G soit correctement examinée, car le nombre d’utilisateurs du réseau 5G continue de croître chaque année.

«Les opérateurs commettent fréquemment des erreurs de configuration des équipements avec des conséquences sur la sécurité», ont conclu les chercheurs. «Un rôle important est joué par les fournisseurs d’équipement, qui sont responsables de la mise en œuvre technique de toutes les fonctionnalités de protection de réseau architecturées.

« Pour éviter les conséquences de telles attaques, les opérateurs doivent utiliser des mesures de protection opportunes, telles que la configuration correcte des équipements, l’utilisation de pare-feu à la périphérie du réseau et la surveillance de la sécurité », ont déclaré les chercheurs.